المصادقة البسيطة وطبقة الأمان (SASL) هي إطار عمل المصادقة وأمن البيانات في بروتوكولات الإنترنت. بالنسبة لإصدار 10.9، يدعم ArcGIS Enterprise استخدام SASL كوسيلة مصادقة باستخدام دليل Windows النشط أو موفري LDAP الآخرين باستخدام آلية GSS/Kerberos v5 SASL.

حالة الاستخدام

تُستخدَم مصادقة SASL GSS عادةً عندما يتم تكوين وحدة تحكم نطاق خاصة بمؤسسة ما لطلب التوقيع للمصادقة مع خادم LDAP. ينطبق هذا المطلب فقط عند الاتصال بخادم LDAP من خلال منفذي 389 أو 3268 بدون تشفير. إذا كان LDAP مدعومًا بالكامل في جميع وحدات تحكم النطاق، فلن يكون شرط التوقيع هذا مطلوبًا.

المتطلبات

لتكوين مصادقة SASL مع ArcGIS Enterprise، يجب استيفاء بعض المتطلبات.

ملف التكوين Kerberos

ملف تكوين Kerberos مطلوب لتزويد Portal for ArcGIS بالمعلومات بشأن وحدة تحكم نطاق Kerberos. يجب حفظ هذه المعلومات في ملف نصي، على سبيل المثال، krb5.conf. يجب تخزين نسخة من الملف النصي في مكان يمكن لحساب خدمة Portal for ArcGIS الوصول إليه. تتضمن أمثلة ذلك مجلد تثبيت البوابة الإلكترونية أو دليل محتوى البوابة الإلكترونية. الموقع الافتراضي لدليل محتوى البوابة هو c:\arcgisportal.

يكون ملف التكوين هذا قياسيًا لـ Kerberos ويجب أن يتضمن إعدادات التكوين الافتراضية ومعلومات بشأن واحدة أو أكثر من وحدات تحكم نطاق Kerberos لكل مجال من مجالات Kerberos. يُوضَّح بالأسفل مثال على ملف التكوين.

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_ccache_name = KEYRING:persistent:%{uid}

dns_lookup_kdc = true

default_realm = EXAMPLE.COM

default_checksum = rsa-md5

[realms]

EXAMPLE.COM = {

kdc = domaincontroller.example.com

admin_server = domaincontroller.example.com

}

[domain_realm]

example.com = EXAMPLE.COM

.example.com = EXAMPLE.COM

خصائص مخزن المستخدم والمجموعة الجديدة مدعومة بأنواع مخزن هوية Windows وLDAP

- "saslAuthenticationScheme"—يعرّف نظام مصادقة SASL المستخدم بواسطة Portal for ArcGIS للاتصال بوحدات تحكم النطاق من خلال LDAP. في الإصدار 10.9، يدعم GSSAPI فقط نظام مصادقة SASL. مثال: "saslAuthenticationScheme": "GSSAPI"

- "krb5ConfigFilePath"—يعرّف المسار إلى الملف النصي لتكوين Kerberos الموضح بالأعلى. يجب أن يوجد هذا في موقع يتمتع بحق الوصول للقراءة لحساب خدمة Portal for ArcGIS.

مثال: "krb5ConfigFilePath": "c:\\arcgisportal\\krb5.conf"

تكوينات مخزن هوية Portal for ArcGIS

يمكن استخدام آلية مصادقة SASL GSS مع أي من أنواع مخزن هوية Windows أو LDAP وستعمل مع كل من مصادقة طبقة البوابة الإلكترونية وطبقة الويب. يتضمن هذا أيضًا الحفاظ على عضوية المجموعة المؤسسية وتحديثها.

مجموعات ومستخدمو Windows

عند تكوين Portal for ArcGIS لاستخدام مجموعات ومستخدمي Windows مع مصادقة SASL، تكون خصائص "saslAuthenticationScheme" و"krb5ConfigFilePath" مطلوبة. يجب أن تكون خاصية "user" محددة بتنسيق username@realm. سيكون المجال دائمًا بأحرف كبيرة في ملف krb5.conf ولكن لا يلزم أن يكون كذلك في سلسلة json. "domainControllerAddress" مطلوب أيضًا ويجب أن يتضمن اسم نطاق مؤهل بالكامل (FQDN) لوحدة أو أكثر من وحدات تحكم نطاق Kerberos المستخدمة. عناوين IP غير مدعومة لمصادقة SASL. إذا كان مستخدمو المؤسسة ومجموعاتها ينتمون إلى أكثر من نطاق، يجب استخدام خاصية "domainControllerMapping" لربط اسم النطاق باسم مضيف وحدة التحكم في النطاق. فيما يلي مثال لكل من تكوينات مخزن المستخدم والمجموعة مع نطاق واحد فقط.

نموذج تكوين مخزن المستخدم

{

"type": "WINDOWS",

"properties": {

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "C:\\arcgisportal\\krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"caseSensitive": "false",

"userGivenNameAttribute": "givenName",

"userSurnameAttribute": "sn",

"userEmailAttribute": "mail",

"domainControllerAddress": "domaincontroller.example.com"

}

}

نموذج تكوين مخزن المجموعة

{

"type": "WINDOWS",

"properties": {

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "C:\\arcgisportal\\krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"domainControllerAddress": " domaincontroller.example.com"

}

}

الاعتبارات الأخرى

عند تسجيل الدخول إلى البوابة الإلكترونية باستخدام مصادقة طبقة البوابة الإلكترونية لمستخدمي LDAP، يجب أن يكون تنسيق اسم المستخدم username@realm، على سبيل المثال، testuser@example.com.

عند استخدام مصادقة طبقة البوابة الإلكترونية لمستخدمي Windows، يكون التنسيق هو نفسه الموجود في الإصدارات السابقة: domain\username أو username@domain.

إعداد وحدة التحكم في نطاق Kerberos

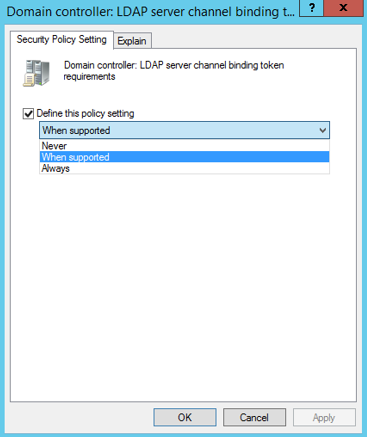

لا يمكن تعيين إعداد وحدة التحكم في النطاق لمتطلبات رمز ربط قناة خادم LDAP المميز على دائمًا بسبب قيود Java. لمعرفة التفاصيل، راجع JVM Bug 8245527. يجب التعيين إما على عند الدعم أو مطلقًا.