Puede configurar NetIQ Access Manager 3.2 y versiones posteriores como su proveedor de identidad (IDP) para los inicios de sesión corporativos en Portal for ArcGIS. El proceso de configuración consta de dos pasos: registrar su proveedor de identidad corporativa en Portal for ArcGIS y registrar Portal for ArcGIS en el proveedor de identidad corporativa.

Si lo desea, puede proporcionar al portal metadatos sobre los grupos corporativos de su almacén de identidad. Esto permite crear grupos en el portal aprovechando los grupos corporativos existentes en el almacén de identidad. Cuando los miembros inician sesión en el portal, el acceso al contenido, los elementos y los datos se controlan por medio de las reglas de pertenencia definidas en el grupo corporativo. Aunque no proporcione los metadatos necesarios para el grupo corporativo, podrá crear grupos. Sin embargo, las reglas de pertenencia se controlarán por medio de Portal for ArcGIS, no del almacén de identidad.

Información requerida

Portal for ArcGIS requiere recibir cierta información sobre atributos desde el proveedor de identidades cuando un usuario inicia sesión con un inicio de sesión corporativo. NameID es un atributo obligatorio que el proveedor de identidades debe enviar en la respuesta SAML para que la federación con Portal for ArcGIS funcione. Cuando un usuario de IDP inicia una sesión, Portal for ArcGIS crea un usuario con el nombre de usuario NameID en su almacén de usuarios. Los caracteres permitidos para el valor enviado por el atributo NameID son alfanuméricos, _ (guión bajo), . (punto) y @ (arroba). Para los demás caracteres del nombre de usuario creado por Portal for ArcGIS, se agregará un carácter de escape con guión bajo.

Portal for ArcGIS admite el flujo de entrada de los atributos givenName y email address del inicio de sesión corporativo del proveedor de identidad corporativo. Cuando un usuario inicia sesión utilizando un inicio de sesión corporativo y si Portal for ArcGIS recibe atributos con los nombres givenname y email o mail (en cualquier caso), Portal for ArcGIS rellena el nombre completo y la dirección de correo electrónico del usuario con los valores recibidos del proveedor de identidad. Se recomienda que proporcione la email address del proveedor de identidad corporativo para que el usuario pueda recibir notificaciones.

Registrar NetIQ Access Manager como proveedor de identidad corporativa en Portal for ArcGIS

- Inicia sesión en el sitio web del portal como administrador de tu organización y haz clic en Mi organización > Editar ajustes > Seguridad.

- En la sección Inicios de sesión corporativos, haga clic en el botón Definir proveedor de identidad e introduzca el nombre de su organización en la ventana que aparece (por ejemplo, City of Redlands). Cuando los usuarios acceden al sitio web del portal, este texto aparece como parte de la opción de inicio de sesión SAML (por ejemplo, Using your City of Redlands account).

Nota:

Solo puede registrar un proveedor de identidad corporativo para su portal.

- Elija si los usuarios podrán unirse a la organización Automáticamente o Después de agregar las cuentas al portal. La primera opción permite a los usuarios iniciar sesión en la organización con su inicio de sesión corporativo sin ninguna intervención de un administrador. Su cuenta se registra con la organización automáticamente la primera vez que inician sesión. La segunda opción requiere que el administrador registre las cuentas necesarias con la organización utilizando una utilidad de línea de comandos o una secuencia de comandos de Python de ejemplo. Una vez que las cuentas se hayan registrado, los usuarios podrán iniciar sesión en la organización.

Sugerencia:

Se recomienda designar al menos una cuenta corporativa como administrador del portal y degradar o eliminar la cuenta de administrador inicial. También le recomendamos que deshabilite el botón Crear una cuenta y la página de registro (signup.html) en el sitio web del portal para que los usuarios no puedan crear sus propias cuentas. Para obtener instrucciones completas, consulte Configurar un proveedor de identidad compatible con SAML con el portal.

- Proporcione la información de metadatos del proveedor de identidad con una de las tres opciones siguientes:

- URL: elija esta opción si Portal for ArcGIS puede acceder a la URL de los metadatos de la federación NetIQ Access Manager. La URL suele ser http(s)://<host>:<port>/nidp/saml2/metadata en el equipo en el cual se ejecuta NetIQ Access Manager.

Nota:

Si el proveedor de identidad corporativo incluye un certificado autofirmado, puede producirse un error al intentar especificar la dirección URL HTTPS de los metadatos. Este error se produce porque Portal for ArcGIS no puede verificar el certificado autofirmado del proveedor de identidad. Como alternativa, use HTTP en la URL, una de las otras opciones que aparecen, o configure el proveedor de identidad con un certificado de confianza.

- Archivo: si Portal for ArcGIS no puede acceder a la URL, guarde los metadatos obtenidos de la URL anterior como un archivo XML y cargue el archivo.

- Parámetros: elija esta opción si no es posible acceder a la URL ni al archivo. Introduzca manualmente los valores y proporcione los parámetros solicitados: URL de inicio de sesión y certificado. Póngase en contacto con su administrador de NetIQ Access Manager para obtenerlos.

- URL: elija esta opción si Portal for ArcGIS puede acceder a la URL de los metadatos de la federación NetIQ Access Manager. La URL suele ser http(s)://<host>:<port>/nidp/saml2/metadata en el equipo en el cual se ejecuta NetIQ Access Manager.

- Configure los ajustes avanzados cuando proceda:

- Cifrar aserción: seleccione esta opción si NetIQ Access Manager se configurará para cifrar las respuestas de la aserción SAML.

- Habilitar solicitud firmada: seleccione esta opción para que Portal for ArcGIS firme la solicitud de autenticación SAML enviada a NetIQ Access Manager.

- Propagar cierre de sesión a proveedor de identidad: seleccione esta opción para que Portal for ArcGIS use una URL de cierre de sesión para cerrar la sesión del usuario en Net IQ Access Manager. Introduce la dirección URL que deseas utilizar en la configuración de la Dirección URL de cierre de sesión. Si el proveedor de identidad requiere que URL de cierre de sesión se firme, debe activar Habilitar solicitud firmada.

- URL de cierre de sesión: la dirección URL del proveedor de identidad se usa para cerrar la sesión del usuario conectado. Este valor se rellena automáticamente si se ha definido en el archivo de metadatos del proveedor de identidad. Puede actualizar esta dirección URL si es necesario.

- Id. de entidad: actualice este valor para usar un nuevo Id. de entidad para identificar exclusivamente su portal en NetIQ Access Manager.

Los ajustes de Cifrar aserción y Habilitar solicitud firmada utilizan el certificado samlcert en el almacén de claves del portal. Para utilizar un certificado nuevo, elimine el certificado samlcert, cree un certificado nuevo con el mismo alias (samlcert) siguiendo los pasos que se indican en Importar un certificado en el portal y reinicie el portal.

- Si lo desea, puede proporcionar al portal metadatos sobre

los grupos corporativos del almacén de identidad:

- Inicie sesión en ArcGIS Portal Directory como administrador de su organización. La dirección URL tiene el formato https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Haga clic en Seguridad > Config > Actualizar almacén de identidades.

- Inserte el JSON de configuración del grupo en el cuadro de texto Configuración de almacén de grupo (en formato JSON).

Si el almacén de identidades es Windows Active Directory, copie el texto siguiente y modifíquelo para que incluya la información específica de su sitio:

{ "type": "WINDOWS", "properties": { "isPasswordEncrypted": "false", "userPassword": "secret", "user": "mydomain\\winaccount" } }En la mayoría de los casos, solo tendrá que modificar los valores de los parámetros user y userPassword. Aunque escriba la contraseña con texto no cifrado, esta se cifrará cuando se almacene o consulte en el directorio de configuraciones del portal. La cuenta que se utiliza para el parámetro user solo necesita permiso para buscar los nombres de los grupos de Windows en la red. Si es posible, utilice una cuenta cuya contraseña no caduque.

Si el almacén de identidades es LDAP, copie el texto siguiente y modifíquelo para que contenga la información específica de su sitio:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "uid=admin,ou=system", "ldapURLForUsers": "ldaps://bar2:10636/ou=users,ou=ags,dc=example,dc=com", "ldapURLForRoles": "ldaps://bar2:10636/dc=example,dc=com", "usernameAttribute": "cn", "caseSensitive": "false", "userSearchAttribute": "cn", "memberAttributeInRoles": "member", "rolenameAttribute":"cn" } }En la mayoría de los casos, solo deberá modificar valores para los parámetros user, userPassword, ldapURLForUsers y ldapURLForRoles. Su administrador de LDAP deberá proporcionar la URL a LDAP.

En el ejemplo anterior, la dirección URL de LDAP hace referencia a los usuarios dentro de un OU específico (ou=usuarios). Si hay usuarios en varios OU, la dirección URL de LDAP puede apuntar a un nivel de OU más alto o incluso al nivel de raíz si es necesario. En ese caso, la dirección URL tendría el siguiente aspecto:

"ldapURLForUsers": "ldaps://bar2:10636/dc=example,dc=com",

La cuenta que utilice para el parámetro user necesita permisos para consultar los nombres de los grupos de su organización. Aunque escriba la contraseña con texto no cifrado, esta se cifrará cuando se almacene o consulte en el directorio de configuraciones del portal.

Si su sistema LDAP está configurado para no tener en cuenta los caracteres en mayúsculas y minúsculas, ajuste el parámetro caseSensitive a false.

- Cuando termine de introducir el JSON para la configuración del almacén de usuarios, haga clic en Actualizar configuración para guardar los cambios y reiniciar el portal.

Registrar Portal for ArcGIS como proveedor de servicios de confianza en NetIQ Access Manager

- Configurar un conjunto de atributos.

Siga los pasos que se describen a continuación para crear un nuevo conjunto de atributos que se puedan enviar a Portal for ArcGIS como parte de la declaración SAML después de la autenticación del usuario. Si ya tiene configurado un conjunto de atributos en su NetIQ Access Manager, también puede utilizarlo.

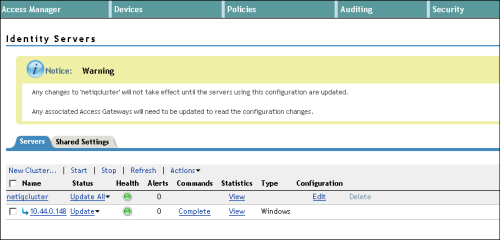

- Inicie sesión en la consola de administración de NetIQ Access Manager. Normalmente está disponible en http(s)://<host>:<port>/nps.

- Busque su servidor de identidades en la consola de administración de NetIQ y haga clic en la pestaña Configuración compartida. En Conjuntos de atributos, verá los conjuntos de atributos que haya creado. Haga clic en Nuevo y cree un conjunto de atributos. Escriba Portal bajo Nombre de conjunto y haga clic en Siguiente.

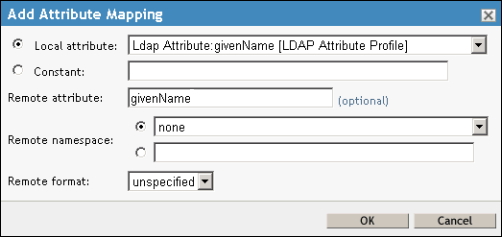

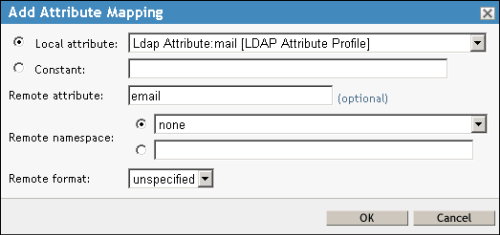

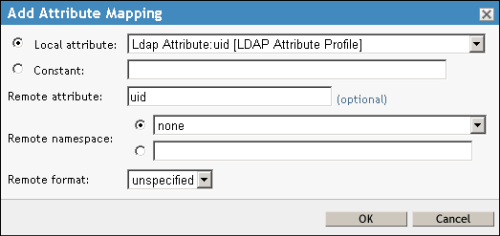

- Defina las asignaciones de atributos y agréguelas al conjunto de atributos que haya creado en el paso anterior.

Portal for ArcGIS admite el flujo de entrada de los atributos givenName y email address del inicio de sesión corporativo del proveedor de identidad corporativo. Cuando un usuario inicia sesión utilizando un inicio de sesión corporativo y si Portal for ArcGIS recibe atributos con los nombres givenname y email o mail (en cualquier caso), Portal for ArcGIS rellena el nombre completo y la dirección de correo electrónico del usuario con los valores recibidos del proveedor de identidad.

Se recomienda que transfiera la dirección de correo electrónico del proveedor de identidad corporativa a Portal for ArcGIS. Esto es de utilidad si el usuario se convierte posteriormente en administrador. Disponer de una dirección de correo electrónico en la cuenta permite al usuario recibir notificaciones sobre cualquier actividad administrativa y enviar invitaciones a otros usuarios para que se unan a la organización.

Haga clic en el vínculo Nuevo y agregue las nuevas asignaciones de atributos. Las siguientes capturas de pantalla muestran cómo agregar asignaciones de atributos para givenName, email address y uid. Puede elegir cualquier atributo a partir de su origen de autenticación en lugar de estos ejemplos.

Haga clic en Finalizar en el asistente Crear conjunto de atributos. Esto crea un conjunto de atributos denominado Portal.

- Siga los pasos a continuación para agregar Portal for ArcGIS como proveedor de servicios de confianza en NetIQ Access Manager.

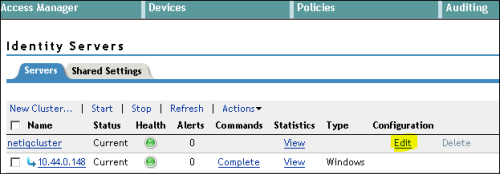

- Inicie una sesión en la consola de administración de NetIQ, elija su servidor de identidades y haga clic en el vínculo Editar.

Se abre la pestaña General.

- Haga clic en la pestaña SAML 2.0 y, a continuación, en Nuevo > Proveedor de servicios.

En la ventana Proveedor de servicios podrá agregar Portal for ArcGIS como proveedor de servicios de confianza en NetIQ Access Manager.

- En el asistente Crear proveedor de servicios de confianza, haga clic en Texto de metadatos como el Origen y pegue los metadatos de su organización Portal for ArcGIS en el cuadro Texto.

Para obtener los metadatos de su organización de Portal for ArcGIS inicie sesión en su organización como administrador, haga clic en el botón Editar ajustes, la pestaña Seguridad y el botón Obtener proveedor de servicios. Guarde los metadatos como un archivo XML.

Haga clic en Siguiente y, a continuación, haga clic en Finalizar para terminar de agregar el proveedor de servicios de confianza.

- Inicie una sesión en la consola de administración de NetIQ, elija su servidor de identidades y haga clic en el vínculo Editar.

- Siga los pasos a continuación para configurar las propiedades de federación de Portal for ArcGIS y NetIQ Access Manager.

- En la pestaña SAML 2.0, haga clic en el vínculo de proveedores de servicios bajo Proveedores de servicios. Se abre la pestaña Configuración. Haga clic en la pestaña Metadatos y compruebe si los metadatos de su organización Portal for ArcGIS son correctos.

- Haga clic en la pestaña Configuración para volver a la sección De confianza de la configuración. Seleccione la opción Cifrar aserciones si ha elegido la configuración avanzada Cifrar aserción al registrar NetIQ Access Manager como proveedor de identidad corporativo en Portal for ArcGIS.

- Haga clic en la pestaña Atributos.

En este paso, agregará la asignación de atributos a partir del conjunto que ha creado previamente para que NetIQ Access Manager pueda enviar los atributos a Portal for ArcGIS en la misma aserción SAML.

Seleccione el conjunto de atributos que haya definido en el paso 2.1 anterior. Una vez que haya seleccionado su conjunto de atributos, los atributos que haya definido en el conjunto aparecerán en el cuadro Disponibles. Traslade sus atributos de givenName y email al cuadro Enviar con autenticación.

- Haga clic en la pestaña Respuesta de autenticación en la pestaña Configuración del proveedor de servicios y configure la respuesta de autenticación.

Haga clic en Publicar en el menú desplegable Vinculación.

En la columna Identificador de nombre, active la casilla situada junto a No especificado.

En la columna Predeterminado, seleccione el botón de opción situado junto a No especificado.

En la columna Valor, seleccione uid de atributos de Ldap.

Nota:

Puede configurar cualquier otro atributo único del conjunto de atributos desde su origen de autenticación para que se envíe como NameID. El valor de este parámetro se utilizará como nombre de usuario en la organización.

Haga clic en Aplicar.

- En Configuración, haga clic en la pestaña Opciones y seleccione su contrato de autenticación de usuario, por ejemplo, Formulario de nombre/contraseña y haga clic en Aplicar.

- Para reiniciar NetIQ Access Manager, busque su servidor de identidades y haga clic en el vínculo Actualizar todo.