El nivel de seguridad y autenticación simples (SASL) es una estructura de autenticación y protección de datos en los protocolos de internet. En la versión 10.9, ArcGIS Enterprise permite utilizar SASL como medio de autenticación con Active Directory Windows u otros proveedores LDAP que utilizan GSS/Kerberos v5 con SASL.

Caso de uso

La autenticación GSS SASL suele utilizarse cuando el controlador de dominio de una organización se configura para que solicite la firma de autenticación con el servidor LDAP. Este requisito solo se aplica a la conexión al servidor LDAP mediante los puertos 389 o 3268 sin cifrado. Si LDAPS no es plenamente compatible en todos los controladores de dominio, la firma no es necesaria.

Requisitos

Para configurar la autenticación SASL con ArcGIS Enterprise, deben cumplirse unos cuantos requisitos.

Archivo de configuración Kerberos

Se necesita un archivo de configuración Kerberos para proporcionar Portal for ArcGIS con información sobre el controlador de dominio Kerberos. Esta información debe guardarse en un archivo de texto, como, por ejemplo, krb5.conf. Se debe guardar una copia del archivo de texto en una ubicación a la que tenga acceso la cuenta del servicio Portal for ArcGIS. La carpeta de instalación del portal o el directorio de contenido del portal son ejemplos de esto. La ubicación predeterminada del directorio de contenido del portal es /arcgis/portal/usr.

El archivo de configuración es estándar para Kerberos y debe incluir la configuración predeterminada junto con la información de uno o varios controladores de dominio Kerberos de cada dominio Kerberos. A continuación se muestra un ejemplo de archivo de configuración.

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_ccache_name = KEYRING:persistent:%{uid}

dns_lookup_kdc = true

default_realm = EXAMPLE.COM

default_checksum = rsa-md5

[realms]

EXAMPLE.COM = {

kdc = domaincontroller.example.com

admin_server = domaincontroller.example.com

}

[domain_realm]

example.com = EXAMPLE.COM

.example.com = EXAMPLE.COM

Nuevas propiedades de almacenamiento de usuarios y grupos compatibles con tipos de almacenes de identidades LDAP y Windows

- "saslAuthenticationScheme": define el esquema de autenticación SASL que utiliza Portal for ArcGIS para conectarse a los controladores de dominio a través de LDAP. En 10.9, GSSAPI es el único esquema de autenticación SASL admitido. Ejemplo: "saslAuthenticationScheme": "GSSAPI"

- "krb5ConfigFilePath": define la ruta del archivo de texto de configuración de Kerberos que se describe antes. Este debe residir en una ubicación con acceso de lectura para la cuenta del servicio Portal for ArcGIS.

Ejemplo: "krb5ConfigFilePath": "/data/arcgis/krb5.conf"

Configuraciones de almacenamiento de identidades de Portal for ArcGIS

El mecanismo de autenticación SASL GSS puede utilizarse con tipos de almacenes de identidades LDAP o Windows y funcionará con autenticaciones de nivel de portal y de nivel web. Esto también incluye el mantenimiento y la actualización de la afiliación a grupos corporativos.

Usuarios y grupos LDAP

Cuando Portal for ArcGIS se configura para utilizar usuarios y grupos con autenticación SASL, las propiedades "saslAuthenticationScheme" y "krb5ConfigFilePath" deben agregarse y el formato del nombre de usuario que aparece en la propiedad "user" debe cambiarse a username@realm. ldapURLForUsers y ldapURLForRoles deben contener el nombre de dominio completo (FQDN) correspondiente al controlador de dominio Kerberos. Aquí no se admite una dirección IP. Si se utiliza la autenticación en el nivel de portal, "usernameAttribute" debe configurarse en "userPrincipalName" para que los nombres de usuario tengan el formato correcto. A continuación se ofrece un ejemplo de ambas configuraciones de almacén de usuarios y grupos con LDAP.

Configuración de almacén de usuarios de ejemplo

{

"type": "LDAP",

"properties": {

"ldapURLForUsers": "ldap://kdc1.example.com:389/OU=users,DC=example,DC=com",

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "/data/arcgis/krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"usernameAttribute": "sAMAccountName",

"userGivenNameAttribute": "givenName",

"userSurnameAttribute": "sn",

"userEmailAttribute": "mail",

"caseSensitive": "false”

}

}

Configuración de almacén de grupos de ejemplo

{

"type": "LDAP",

"properties": {

"ldapURLForUsers": "ldap://kdc1.example.com:389/OU=users,DC=example,DC=com",

“ldapURLForRoles”: "ldap://kdc1.example.com:389/OU=groups,DC=example,DC=com",

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "/data/arcgis/krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"usernameAttribute": "sAMAccountName",

"caseSensitive": "false”

}

}

Otras consideraciones

Cuando se inicia sesión en un portal con autenticación de nivel de portal para usuarios LDAP, el formato del nombre de usuario debe ser username@realm; por ejemplo, testuser@example.com.

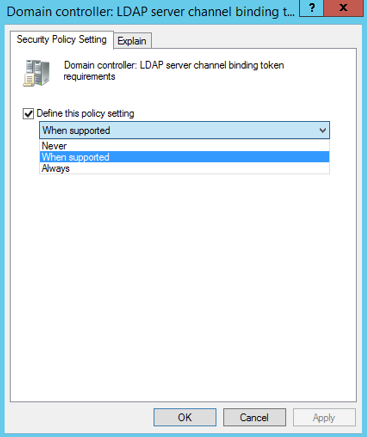

Configuración del controlador de dominio Kerberos

La configuración del controlador de dominio según los requisitos de token de enlace de canal del servidor LDAP no puede establecerse en Siempre debido a las limitaciones de Java. Consulte los detalles en Error JVM 8245527. Debe ajustarse en Cuando se admite o Nunca.