Vous pouvez configurer NetIQ Access Manager 3.2 et les versions ultérieures en tant que fournisseur d'identités (IDP) pour les identifiants de connexion d'entreprise dans Portal for ArcGIS. Le processus de configuration comporte deux étapes principales : l'enregistrement du fournisseur d'identités d'entreprise auprès de Portal for ArcGIS et l'enregistrement de Portal for ArcGIS auprès du fournisseur d'identités d'entreprise.

Informations requises

Portal for ArcGIS requiert la réception de certaines informations attributaires de la part du fournisseur d'identités lorsqu'un utilisateur se connecte à l'aide d'identifiants d'entreprise. L'attribut NameID est obligatoire. Il doit être envoyé par votre fournisseur d'identités dans la réponse SAML afin que la fédération fonctionne avec Portal for ArcGIS. Puisqu’Portal for ArcGIS utilise la valeur de NameID pour identifier de manière unique un utilisateur nommé, il est recommandé d’utiliser une valeur constante qui identifie l’utilisateur de manière unique. Lorsqu'un utilisateur IDP se connecte, un nouvel utilisateur nommé NameID est créé par Portal for ArcGIS dans son magasin d'utilisateurs. Les caractères autorisés pour la valeur envoyée par l’attribut NameID sont les caractères alphanumériques, le trait de soulignement (_), (le point) et @ (le symbole arobase). Tous les autres caractères seront désactivés pour contenir des traits de soulignement dans le nom d'utilisateur créé par Portal for ArcGIS.

Portal for ArcGIS prend en charge le flux des attributs givenName et email address de l'identifiant de connexion d'entreprise provenant du fournisseur d'identités d'entreprise. Lorsqu'un utilisateur se connecte à l'aide des informations de connexion d'entreprise et si Portal for ArcGIS reçoit des attributs avec les noms givenname et email ou mail (quelle que soit la casse), Portal for ArcGIS renseigne le nom complet et l'adresse électronique du compte de l'utilisateur avec les valeurs reçues de la part du fournisseur d'identités. Il est conseillé de transmettre l'adresse électronique (email address) reçue du fournisseur d'identités d'entreprise afin que l'utilisateur puisse recevoir les notifications.

Enregistrer NetIQ Access Manager en tant que fournisseur d’identités d’entreprise auprès de Portal for ArcGIS

- Connectez-vous au site web du portail en tant qu'administrateur de votre organisation et cliquez sur Organisation > Modifier les paramètres > Sécurité.

- Dans la section Enterprise Logins (Identifiants de connexion d'entreprise), sélectionnez l’option One Identity Provider (Un fournisseur d’identités), cliquez sur le bouton Set Enterprise Login (Définir les identifiants de connexion d'entreprise), puis entrez le nom de votre organisation dans la fenêtre qui s’affiche (par exemple, Ville de Redlands). Lorsque les utilisateurs accèdent au site web du portail, ce texte est intégré dans le nom de l'option de connexion SAML (par exemple, Utilisation de votre compte Ville de Redlands).

Remarque :

Vous ne pouvez enregistrer qu’un seul fournisseur d’identités d’entreprise, ou une fédération de fournisseurs d’identités, pour votre portail.

- Indiquez si vos utilisateurs peuvent rejoindre l’organisation automatiquement ou après l’ajout des comptes au portail. Sélectionnez la première option pour permettre aux utilisateurs de se connecter à l'organisation avec leur identifiant de connexion d'entreprise sans intervention de l'administrateur. Leur compte est automatiquement enregistré auprès de l'organisation lors de leur première connexion. La seconde option suppose que l'administrateur enregistre les comptes nécessaires auprès de l'organisation à l'aide d'un utilitaire de ligne de commande ou d'un exemple de script Python. Une fois les comptes enregistrés, les utilisateurs peuvent se connecter à l'organisation.

Astuce:

Nous vous recommandons de désigner au moins un compte d'entreprise pour administrer votre portail et de rétrograder ou de supprimer le compte d'administrateur initial. Nous vous conseillons également de désactiver le bouton Créer un compte et la page de connexion (signup.html) sur le site web du portail pour empêcher les utilisateurs de créer leurs propres comptes. Pour obtenir des instructions complètes, reportez-vous à la rubrique Configuration d'un fournisseur d'identités compatible avec SAML avec votre portail.

- Indiquez des informations de métadonnées concernant le fournisseur d'identités à l'aide d'une des trois options ci-dessous :

- URL : sélectionnez cette option si l'URL des métadonnées de la fédération NetIQ Access Manager est accessible à Portal for ArcGIS. L'URL est généralement http(s)://<host>:<port>/nidp/saml2/metadata sur la machine où NetIQ Access Manager s'exécute.

Remarque :

Si votre fournisseur d'identités d'entreprise inclut un certificat auto-signé, vous pouvez rencontrer une erreur en essayant de spécifier l'URL HTTPS des métadonnées. Cela se produit parce que Portal for ArcGIS ne peut pas vérifier le certificat auto-signé du fournisseur d'identités. Vous pouvez également utiliser HTTP dans l’URL, une des autres options ci-dessous ou configurer votre fournisseur d’identités avec un certificat approuvé.

- Fichier : si l'URL n'est pas accessible à Portal for ArcGIS, enregistrez les métadonnées obtenues à partir de l'URL ci-dessus en tant que fichier XML, et chargez le fichier.

- Paramètres : sélectionnez cette option si l'URL ou le fichier de métadonnées de la fédération n'est pas accessible. Entrez les valeurs manuellement et fournissez les paramètres demandés : l’URL de connexion et le certificat, chiffrés au format BASE 64. Contactez votre administrateur NetIQ Access Manager pour les connaître.

- URL : sélectionnez cette option si l'URL des métadonnées de la fédération NetIQ Access Manager est accessible à Portal for ArcGIS. L'URL est généralement http(s)://<host>:<port>/nidp/saml2/metadata sur la machine où NetIQ Access Manager s'exécute.

- Configurez les paramètres avancés comme il convient :

- Chiffrer l'assertion : sélectionnez cette option si NetIQ Access Manager doit être configuré pour chiffrer les réponses d'assertion SAML.

- Activer la demande signée : sélectionnez cette option pour que Portal for ArcGIS signe la demande d'authentification SAML envoyée à NetIQ Access Manager.

- Propager la déconnexion au fournisseur d'identités : sélectionnez cette option pour qu'Portal for ArcGIS utilise une URL de déconnexion pour déconnecter l'utilisateur de Net IQ Access Manager. Indiquez l'URL à utiliser dans le paramètre URL de déconnexion. Si le fournisseur d'identités exige que l'URL de déconnexion soit signée, vous devez sélectionner l'option Activer la demande signée.

- Update profiles on sign in (Mettre à jour les profils lors de la connexion) : sélectionnez cette option our que Portal for ArcGIS mette à jour les attributs givenName et email address si ces attributs ont changé depuis la dernière fois que les utilisateurs se sont connectés.

- Enable SAML based group membership (Activer l’adhésion au groupe SAML) : sélectionnez cette option pour autoriser les membres de l’organisation à relier des groupes d’entreprises SAML spécifiés à des groupes Portal for ArcGIS pendant le processus de création de groupe.

- Logout URL (URL de déconnexion) : l’URL du fournisseur d’identités à utiliser pour déconnecter l’utilisateur actuellement connecté. Cette valeur est renseignée automatiquement si elle est définie dans le fichier de métadonnées du fournisseur d’identités. Vous pouvez mettre à jour cette URL le cas échéant.

- ID d'entité : mettez cette valeur à jour pour utiliser un nouvel ID d'entité qui identifie de manière unique votre portail auprès de NetIQ Access Manager.

Les paramètres Chiffrer l'assertion et Activer la demande signée utilisent le certificat samlcert dans le KeyStore du portail. Pour utiliser un nouveau certificat, supprimez le certificat samlcert, créez un nouveau certificat avec le même alias (samlcert) en suivant la procédure indiquée dans la rubrique Importer un certificat dans le portail, puis redémarrez le portail.

Enregistrer Portal for ArcGIS en tant que fournisseur de services approuvé auprès de NetIQ Access Manager

- Configurez un jeu d'attributs.

Procédez comme suit pour créer un jeu d'attributs de façon à ce que les attributs puissent être envoyés à Portal for ArcGIS dans le cadre de l'assertion SAML après l'authentification de l'utilisateur. Si un jeu d'attributs est déjà configuré dans votre NetIQ Access Manager, vous pouvez également l'utiliser.

- Connectez-vous à la console d'administration de NetIQ Access Manager. Elle est généralement accessible sur http(s)://<host>:<port>/nps.

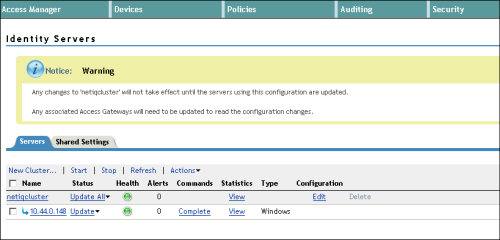

- Accédez à votre serveur d'identité dans la console d'administration NetIQ et cliquez sur l'onglet Shared Settings (Paramètres partagés). Sous Attribute Sets (Jeux d'attributs), les jeux d'attributs que vous avez déjà créés doivent apparaître. Cliquez sur New (Nouveau) et créez un nouveau jeu d'attributs. Entrez Portal sous Set Name (Nom du jeu) et cliquez sur Suivant.

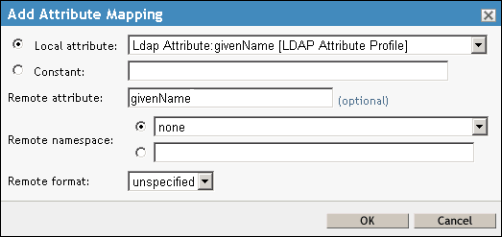

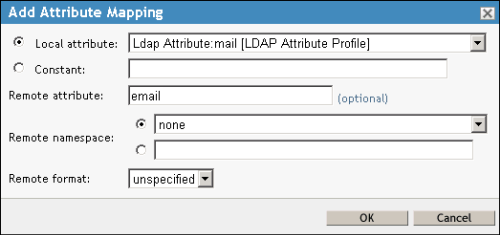

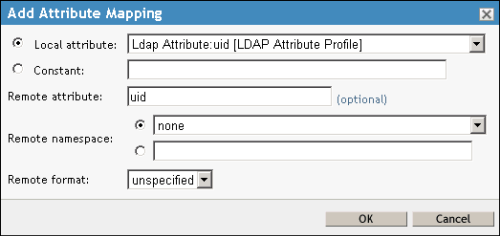

- Définissez les appariements d'attributs et ajoutez-les au jeu d'attributs que vous avez créé à l'étape précédente.

Portal for ArcGIS prend en charge le flux des attributs givenName et email address de l'identifiant de connexion d'entreprise provenant du fournisseur d'identités d'entreprise. Lorsqu'un utilisateur se connecte à l'aide d'un identifiant de connexion d'entreprise, et si Portal for ArcGIS reçoit des attributs avec les noms givenname et email ou mail (quelle que soit la casse), Portal for ArcGIS indique le nom complet et l'adresse électronique du compte de l'utilisateur avec les valeurs reçues par le fournisseur d'identités.

Il est conseillé de transmettre l'adresse électronique reçue du fournisseur d'identités d'entreprise à Portal for ArcGIS. Cela peut s'avérer utile si l'utilisateur devient plus tard administrateur. Le fait d'avoir une adresse électronique dans le compte autorise l'utilisateur à recevoir des notifications concernant les activités administratives et à envoyer des invitations à d'autres utilisateurs pour rejoindre l'organisation.

Cliquez sur le lien Nouveau et ajoutez les nouveaux appariements d'attributs. Les captures d'écran ci-dessous illustrent l'ajout d'un appariement d'attribut pour givenName, email address et uid. Vous pouvez choisir n'importe quel attribut dans votre source d'authentification à la place de ces exemples.

Cliquez sur Terminer dans l'assistant Créer un jeu d'attributs. Cette opération crée un jeu d'attributs nommé Portal.

- Procédez comme suit pour ajouter Portal for ArcGIS en tant que fournisseur approuvé auprès de NetIQ Access Manager.

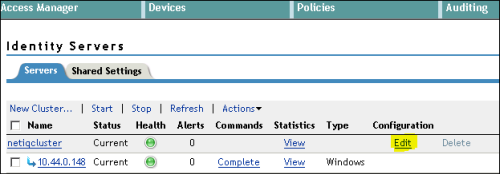

- Connectez-vous à la console d'administration NetIQ, choisissez votre serveur d'identité et cliquez sur le lien Edit (Modifier).

L'onglet General (Général) apparaît.

- Cliquez sur l’onglet SAML 2.0, puis sur New (Nouveau) > Service Provider (Fournisseur de services).

La fenêtre Service Provider (Fournisseur de services) permet d'ajouter Portal for ArcGIS en tant que fournisseur de services approuvé auprès de NetIQ Access Manager.

- Dans l'assistant de création d'un fournisseur de services approuvé, cliquez sur Texte des métadonnées comme Source et collez les métadonnées de votre organisation Portal for ArcGIS dans la zone Texte.

Pour récupérer les métadonnées de votre organisation Portal for ArcGIS, connectez-vous à votre organisation en tant qu'administrateur, cliquez sur le bouton Modifier les paramètres, sur l'onglet Sécurité, puis sur le bouton Obtenir un fournisseur de services. Enregistrez les métadonnées en tant que fichier XML.

Cliquez sur Suivant et sur Terminer pour terminer l'ajout du fournisseur de services approuvé.

- Connectez-vous à la console d'administration NetIQ, choisissez votre serveur d'identité et cliquez sur le lien Edit (Modifier).

- Procédez comme suit pour configurer les propriétés de fédération de Portal for ArcGIS et de NetIQ Access Manager.

- Sous l'onglet SAML 2.0, cliquez sur le lien du fournisseur de services sous Fournisseurs de services. L'onglet Configuration s'ouvre. Cliquez sur l'onglet Métadonnées et vérifiez que les métadonnées de votre organisation Portal for ArcGIS sont correctes.

- Cliquez sur le bouton Configuration et revenez à la section Trust (Approbation) de la configuration. Sélectionnez l’option Encrypt assertions (Chiffrer les assertions) si vous choisissez le paramètre avancé Encrypt Assertion (Chiffrer l’assertion) en enregistrant NetIQ Access Manager en tant que fournisseur d’identités d’entreprise auprès de Portal for ArcGIS.

- Cliquez sur l'onglet Attributs.

Au cours de cette étape, ajoutez l'appariement d'attributs du jeu que vous avez créé précédemment, de façon à ce que NetIQ Access Manager puisse envoyer les attributs à Portal for ArcGIS dans l'assertion SAML.

Sélectionnez le jeu d'attributs que vous avez défini à l'étape 2.1 ci-dessus. Une fois votre jeu d'attributs sélectionné, les attributs que vous avez définis dans le jeu apparaissent dans la zone Available (Disponible). Déplacez vos attributs givenName et email vers la zone Send with authentication (Envoyer avec authentification).

- Cliquez sur l'onglet Authentication Response (Réponse d'authentification) sous l'onglet Configuration du fournisseur de services et configurez la réponse d'authentification.

Cliquez sur Post dans le menu déroulant Binding (Liaison).

Dans la colonne Name Identifier (Identifiant de nom), cochez la case en regard de Unspecified (Non spécifié).

Dans la colonne Default (Par défaut), sélectionnez la case d'option en regard de Unspecified (Non spécifié).

Dans la colonne Value (Valeur), choisissez Ldap Attribute uid (UID d'attribut LDAP).

Remarque :

Vous pouvez configurer n'importe quel autre attribut unique dans le jeu d'attributs de votre source d'authentification à envoyer comme NameID. La valeur de ce paramètre sera utilisée comme nom d'utilisateur dans l'organisation.

Cliquez sur Apply (Appliquer).

- Sous Configuration, cliquez sur l'onglet Options et choisissez votre contrat d'authentification des utilisateurs, par exemple Name/Password - Form (Nom/Mot de passe - Formulaire), puis cliquez sur Apply (Appliquer).

- Redémarrez NetIQ Access Manager en accédant à votre serveur d'identités et en cliquant sur le lien Tout mettre à jour.

Vous avez un commentaire à formuler concernant cette rubrique ?