Autenticazione Semplice and Layer Sicurezza (SASL) è un framework per l'autenticazione e la sicurezza dei dati nei protocolli internet. Come di 10.9, ArcGIS Enterprise supporta usando SASL come una media di autenticazione con Windows Active Directory o altri fornitori LDAP usando il meccanismo GSS/Kerberos v5 SASL.

Caso d'uso

L'autenticazione SASL GSS è tipicamente usata quando il controller di dominio di un'organizzazione è configurato per richiedere la firma per l'autenticazione con il server LDAP. Questo requisito si applica solo quando connesso al server LDAP oltre le porte 389 o 3268 senza crittografia. Se LDAPS è pienamente supportato tramite tutti i controller di dominio, questo requisito di accesso non è necessario.

Requisiti

Per configurare l'autenticazione SASL con ArcGIS Enterprise, molti requisiti devono essere rispettati.

File di configurazione Kerberos

Un file di configurazione Kerberos è richiesto per fornire Portal for ArcGIS con informazioni sul controller di dominio Kerberos. Queste informazioni devono essere salvati in un file di testo, per esempio, krb5.conf. Una copia del file di testo deve essere archiviata in una posizione dove l'account di servizio Portal for ArcGIS può accedervi. Esempi di questo includono la cartella d'installazione del portale o la directory del contenuto del portal.e La posizione predefinita per la directory di contenuto del portale è c:\arcgisportal.

Questo file di configurazione è standard per Kerberos e dovrebbe includere impostazioni di configurazione predefinite e informazioni su uno o più controller di dominio Kerberos per ogni regno Kerberos. Un file di configurazione d'esempio è mostrato di seguito.

[libdefaults]

dns_lookup_realm = false

ticket_lifetime = 24h

renew_lifetime = 7d

forwardable = true

rdns = false

default_ccache_name = KEYRING:persistent:%{uid}

dns_lookup_kdc = true

default_realm = EXAMPLE.COM

default_checksum = rsa-md5

[realms]

EXAMPLE.COM = {

kdc = domaincontroller.example.com

admin_server = domaincontroller.example.com

}

[domain_realm]

example.com = EXAMPLE.COM

.example.com = EXAMPLE.COM

Nuove proprietà dell'archivio utenti e gruppi supportate con i tipi di archivio di identità Windows e LDAP

- "saslAuthenticationScheme": definisce lo schema di autenticazione SASL usato da Portal for ArcGIS per connettersi ai controller di dominio tramite LDAP. A 10.9, GSSAPI è supportato solo dallo schema di autenticazione SASL. Esempio: "saslAuthenticationScheme": "GSSAPI"

- "krb5ConfigFilePath": definisce il percorso al file di testo di configurazione Kerberos descritto sopra. Questo deve risiedere in una posizione con accesso in lettura per l'account del servizio Portal for ArcGIS.

Esempio: "krb5ConfigFilePath": "c:\\arcgisportal\\krb5.conf"

Configurazioni archivio di identità Portal for ArcGIS

Il meccanismo di autenticazione SASL GSS può essere usato con entrambi i tipi di negozi di identità Windows o LDAP e funzionerà con autenticazioni sia a livello di portale che di web. Questo include anche il mantenimento e il rinnovamento dell'iscrizione al gruppo di lavoro.

Utenti e gruppi Windows

Quando si configura Portal for ArcGIS per usare gli utenti e i gruppi Windows con l'autenticazione SASL, le proprietà "saslAuthenticationScheme" e "krb5ConfigFilePath" sono richieste. La proprietà "user" deve essere specificata nel formato username@realm. L'area di autenticazione sarà sempre maiuscolo nel file krb5.conf ma non ha bisogno di essere nella stringa json. Il "domainControllerAddress" è anche richiesto e deve includere il nome del dominio pienamente qualificato (FQDN) per uno o più controller di dominio Kerberos che sono usati. Gli indirizzi IP non sono supportati per l'autenticazione SASL. Se gli utenti e i gruppi aziendali provengono da più di un dominio, la proprietà "domainControllerMapping" dovrebbe essere usata per collegare il nome del dominio al nome host del controller di dominio. Qui sotto c'è un esempio per entrambe le configurazioni del negozio di utenti e gruppi con un solo dominio.

Configurazione archivio utente campione

{

"type": "WINDOWS",

"properties": {

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "C:\\arcgisportal\\krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"caseSensitive": "false",

"userGivenNameAttribute": "givenName",

"userSurnameAttribute": "sn",

"userEmailAttribute": "mail",

"domainControllerAddress": "domaincontroller.example.com"

}

}

Configurazione archivio gruppi campione

{

"type": "WINDOWS",

"properties": {

"saslAuthenticationScheme": "GSSAPI",

"krb5ConfigFilePath": "C:\\arcgisportal\\krb5.conf",

"user": "entuser@example.com",

"userPassword": "encrypted_password",

"isPasswordEncrypted": "true",

"domainControllerAddress": " domaincontroller.example.com"

}

}

Altre considerazioni

Quando si accede al portale con l'autenticazione di tipo portale per gli utenti LDAP, la forma del nome del sito deve essere username@realm, per esempio, testuser@example.com.

Quando si usa l'autenticazione a livello di portale per gli utenti Windows, il formato è lo stesso delle versioni precedenti: domain\username o username@domain

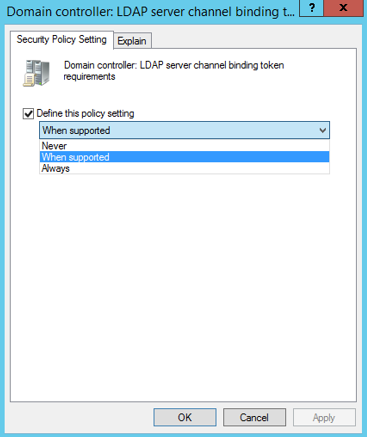

L'impostazione del controller di dominio Kerberos

L'impostazione del controller di dominio per i requisiti del token di binding del canale del server LDAP non può essere impostata su Sempre a causa delle limitazioni di Java. Per dettagli, consultare Bug JVM 8245527. Deve essere impostato su Quando o Mai.