HTTPS プロトコルは標準のセキュリティ テクノロジであり、Web サーバーと Web クライアント間で暗号化されたリンクを確立するために使用されます。HTTPS を使用すると、サーバーの識別および認証によるネットワーク通信のセキュリティ保護が容易に実現され、送信されるすべてのデータのプライバシーと整合性が確保されます。HTTPS はネットワーク上で送信される情報の傍受や改ざんを防ぐことができるため、ログインと認証メカニズムだけでなく、通信に機密情報が含まれるネットワークでも HTTPS を使用するようにしてください。

ArcGIS Web Adaptor と Portal for ArcGIS との間の通信を暗号化するには、ポート 443 で HTTPS を使用する必要があります。他のポートは使用できません。HTTPS を使用すると、ArcGIS Web Adaptor とポータル間で送受信される名前、パスワード、およびその他の機密情報を解読不能にすることができます。HTTPS を使用する場合は、HTTP の代わりに HTTPS プロトコルを使用して Web ページやリソースに接続します。

サーバー証明書を取得し、ArcGIS Web Adaptor をホストしている Web サイトに関連付ける必要があります。証明書を読み込み、Web サイトに関連付ける手順は Web サーバーごとに異なります。

また、HTTPS を通じてセキュアなサービスに正しくアクセスできるように、Web サーバーがクライアント証明書を無視するように設定されていることを確認します。

サーバー証明書の作成

ArcGIS Web Adaptor とポータルの間で HTTPS 接続を作成できるようにするには、Web サーバーにサーバー証明書が必要です。証明書は、Web サーバーのアイデンティティに関する情報を含むデジタル ファイルです。SSL 証明書には、Web サーバーとポータル間のセキュリティで保護されたチャンネルを確立するときに使用される、暗号化の手法も含まれます。証明書は、Web サイトの所有者が作成してデジタル署名する必要があります。証明書には、CA 署名、ドメイン、自己署名の 3 種類があります。次に、それぞれの証明書について説明します。

CA 署名証明書

運用システムには、認証機関 (CA) が署名した証明書を使用します。特に、組織外のユーザーが Portal for ArcGIS にアクセスする場合は、その必要があります。たとえば、ポータルがファイアウォールの内側になく、インターネット経由でアクセスできる場合、CA 署名証明書を使用すると、組織外のクライアントに対して Web サイトのアイデンティティが確認済みであることを保証できます。

証明書は、Web サイトの所有者による署名に加えて、独立した CA で署名される場合があります。通常、CA は Web サイトの信頼性を証明できる信頼された第三者機関です。Web サイトが信頼できる場合、CA は独自のデジタル署名を Web サイトの自己署名証明書に追加します。これにより Web クライアントに対して、Web サイトのアイデンティティが確認済みであることを保証します。

よく知られた CA によって発行された証明書を使用する場合、サーバーと Web クライアント間のセキュリティで保護された通信は自動的に行われます。ユーザーが特別な操作を行う必要はありません。Web サイトは CA によって確認済みであるため、Web ブラウザーが予期しない動作を起こしたり、警告メッセージを表示したりすることはありません。

ドメイン証明書

ポータルがファイアウォールの内側にあり、CA 署名証明書を使用できない場合、ドメイン証明書が条件にあったソリューションです。ドメイン証明書は、組織の認証機関が署名した内部の証明書です。ドメイン証明書を使用すると、信頼された内部での使用のために組織内で簡単に作成できるため、証明書の発行コストを削減し、証明書の配置が容易になります。

Web サイトはドメイン証明書によって確認されているため、ドメイン内のユーザーは、自己署名証明書で通常発生する予期しない動作や警告メッセージを経験することはありません。ただし、ドメイン証明書は外部の CA によって整合チェックされていないため、ドメイン外部のサイトのユーザーには、証明書が本当に主張しているとおりの組織を表しているかを確認する方法がありません。外部ユーザーのブラウザーには、このサイトが信頼されていないことを示す警告が表示されます。このため、ユーザーが実際は悪意のある相手と通信していると考え、サイトから移動してしまう可能性があります。

IIS でのドメイン証明書の作成

ドメイン証明書を作成するには、IIS マネージャーで次の手順を実行します。

- [接続] パネルのツリー ビューでサーバーを選択し、[サーバー証明書] をダブルクリックします。

![IIS マネージャーの [サーバー証明書] IIS マネージャーの [サーバー証明書]](GUID-CEB106EE-085F-487D-B723-330BC3388557-web.jpg)

- [操作] パネルで、[ドメイン証明書の作成] をクリックします。

![IIS マネージャーの [ドメイン証明書の作成] リンク IIS マネージャーの [ドメイン証明書の作成] リンク](GUID-531FAB13-86B2-4E47-98B8-5094F47D34FB-web.png)

- [識別名プロパティ] ダイアログ ボックスに、証明書に必要な情報を入力します。

- [一般名] には、コンピューターの完全修飾ドメイン名を入力する必要があります (例: portal.domain.com)。

- その他のプロパティには、組織や場所に固有の情報を入力します。

![IIS マネージャーの [識別名プロパティ] ダイアログ ボックス IIS マネージャーの [識別名プロパティ] ダイアログ ボックス](GUID-60E84EFD-E886-4CE9-87BC-B511E9B4900A-web.png)

- [次へ] をクリックします。

- [オンライン証明機関] ダイアログ ボックスで [選択] をクリックし、証明書を署名するドメイン内の証明機関を選択します。このオプションが使用できない場合は、[オンライン証明機関の指定] フィールドにドメイン証明機関を入力します (例: City Of Redlands Enterprise Root\REDCASRV.empty.local)。この手順の詳細については、システム管理者にお問い合わせください。

![IIS マネージャーの [オンライン証明機関] ダイアログ ボックス IIS マネージャーの [オンライン証明機関] ダイアログ ボックス](GUID-86A49A2E-285F-4D31-9617-091016B3F6F3-web.png)

- ドメイン証明書にわかりやすい名前を入力して、[完了] をクリックします。

最後に、ドメイン証明書を HTTPS ポート 443 に関連付けます。手順については、「証明書と Web サイトの関連付け」をご参照ください。

自己署名証明書

自己署名証明書は、ポータルのすべてのユーザーに対して予期しない結果やパフォーマンスの低下を引き起こす可能性があるため、運用環境に有効なオプションと考えるべきではありません。

Web サイトの所有者だけが署名している証明書を自己署名証明書と呼びます。一般的に自己署名証明書は、組織の内部 (LAN) ネットワークのユーザーだけが利用する Web サイトで使用されます。自社のネットワークの外部にある、自己署名証明書を使用している Web サイトと通信する場合、証明書を発行しているサイトが本当に主張しているとおりの組織であるかを確認する方法はありません。実際、悪意のある相手と通信して、情報を危険にさらす可能性があります。

ポータルを最初に設定するときは、構成が正しいことを簡単に確認する初期テストを実行するために、自己署名証明書を使用することがあります。ただし、自己署名証明書を使用する場合は、テスト中に以下の状況が生じます。

- 信頼されないサイトに関する Web ブラウザーと ArcGIS Desktop の警告メッセージが表示されます。Web ブラウザーは、自己署名証明書を検出すると、通常は警告を表示し、そのサイトに移動するか確認します。多くのブラウザーは、自己署名証明書を使用した場合、アドレス バーに警告アイコンや赤色を表示します。ポータルで自己署名証明書を使用して構成している場合、この種の警告が表示されると考えるべきです。

- フェデレーション サービスをポータル マップ ビューアーで開くこと、セキュリティ保護されたサービス アイテムをポータルに追加すること、フェデレーション サーバー上で ArcGIS Server Manager にログインすること、および Esri Maps for Office からポータルに接続することはできません。

- ホストされたサービスを印刷するとき、およびクライアント アプリケーションからポータルにアクセスするときに、予期しない動作が発生します。

- 自己署名証明書が Esri Maps for Office を実行しているコンピューター上にある [信頼されたルート証明機関] 証明書ストアにインストールされていない限り、Esri Maps for Office からポータルにサイン インできません。

注意:

自己署名証明書を使用したときに発生する上記の問題は、すべてを網羅していません。ドメイン証明書または CA 署名証明を使用してポータルを完全にテストしてから配置することをお勧めします。

IIS での自己署名証明書の作成

自己署名証明書を作成するには、IIS マネージャーで次の手順を実行します。

- [接続] パネルのツリー ビューでサーバーを選択し、[サーバー証明書] をダブルクリックします。

![IIS マネージャーの [サーバー証明書] IIS マネージャーの [サーバー証明書]](GUID-CEB106EE-085F-487D-B723-330BC3388557-web.jpg)

- [操作] パネルで、[自己署名入り証明書の作成] をクリックします。

![IIS マネージャーの [自己署名入りの証明書の作成] リンク IIS マネージャーの [自己署名入りの証明書の作成] リンク](GUID-E6517557-3953-408A-948C-56C223DF774F-web.jpg)

- 新しい証明書にわかりやすい名前を入力して、[OK] をクリックします。

最後に、自己署名証明書を HTTPS ポート 443 に関連付けます。手順については、「証明書と Web サイトの関連付け」をご参照ください。

証明書と Web サイトの関連付け

証明書を作成したら、ArcGIS Web Adaptor をホストしている Web サイトにその証明書を関連付ける必要があります。関連付けとは、Web サイトのポート 443 を使用するように証明書を構成するプロセスのことを指します。証明書を Web サイトに関連付ける手順は、プラットフォームと Web サーバーのバージョンによって異なります。手順については、システム管理者にお問い合わせいただくか、Web サーバーのマニュアルをご参照ください。たとえば、IIS で証明書を関連付ける手順を次に示します。

IIS での証明書とポート 443 の関連付け

IIS マネージャーで証明書と HTTPS ポート 443 を関連付けるには、次の手順を実行します。

- ツリー ビューでサイトを選択し、[操作] パネルで [バインド] をクリックします。

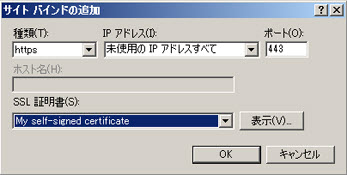

- [バインド] リストでポート 443 が使用できない場合は、[追加] をクリックします。[種類] ドロップダウン リストから [https] を選択します。ポートは 443 のままにしておきます。

![IIS マネージャーの [サイト バインド] リスト IIS マネージャーの [サイト バインド] リスト](GUID-D962B15F-5F12-4170-88BD-BBBDEBD36C87-web.jpg)

- ポート 443 がリストされている場合は、リストからポートを選択して [編集] をクリックします。

- [バインド] リストでポート 443 が使用できない場合は、[追加] をクリックします。[種類] ドロップダウン リストから [https] を選択します。ポートは 443 のままにしておきます。

- [証明書] ドロップダウン リストから、証明書の名前を選択して [OK] をクリックします。

サイトのテスト

サイトと Web サイトを関連付けたら、ArcGIS Web Adaptor をポータルで使用できるように構成できます。HTTPS URL (https://webadaptorhost.domain.com/webadaptorname/webadaptor など) を使用して ArcGIS Web Adaptor の構成ページにアクセスする必要があります。

ArcGIS Web Adaptor を構成したら、ポータル Web サイトへの HTTPS リクエスト (例: https://webadaptorhost.domain.com/webadaptorname/home) を作成して、HTTPS が正しく動作していることをテストする必要があります。自己署名証明書を使用してテストする場合、信頼できない接続を知らせるブラウザーの警告を閉じます。このため、通常は、自己署名証明書を使用しているサイトと通信できるように、ブラウザーに例外を追加します。

ポータルでの SSL の使用の詳細については、「セキュリティのベスト プラクティス」をご参照ください。