NetIQ Access Manager 3.2 以降のバージョンを、Portal for ArcGIS でエンタープライズ ログインを設定する ID プロバイダー (IDP) として構成できます。構成プロセスでは、主に次の 2 つの手順を実行します。まず、エンタープライズ IDP を Portal for ArcGIS に登録し、次に、Portal for ArcGIS をエンタープライズ IDP に登録します。

必要な情報

Portal for ArcGIS は、ユーザーがエンタープライズ ログインを使用してログインするときに、特定の属性情報を IDP から受信する必要があります。NameID は、Portal for ArcGIS とのフェデレーションが機能するように、IDP が SAML レスポンスで送信しなければならない必須の属性です。Portal for ArcGIS は NameID の値を使用して指定ユーザーを一意に識別するため、ユーザーを一意に識別する定数値を使用することをお勧めします。IDP からユーザーがログインすると、NameID というユーザー名の新しいユーザーが、Portal for ArcGIS によってユーザー ストアに作成されます。NameID によって送信される値に使用できる文字は、英数字、_ (アンダースコア)、 . (ドット) および @ (アット マーク) です。その他の文字はエスケープされ、Portal for ArcGIS によってアンダースコアが付加されたユーザー名が作成されます。

Portal for ArcGIS は、エンタープライズ ログインの givenName 属性と email address 属性を、エンタープライズ IDP から取得して入力することをサポートしています。ユーザーがエンタープライズ ログイン アカウントを使用してサイン インし、Portal for ArcGIS が givenname と email または mail という名前の属性を取得した場合、Portal for ArcGIS はユーザー アカウントのフル ネームと電子メール アドレスに IDP から取得した値を入力します。ユーザーが通知を受信できるようにするために、エンタープライズ IDP から取得した email address を渡すことをお勧めします。

NetIQ Access Manager をエンタープライズ IDP として Portal for ArcGIS に登録する

- 組織サイトの管理者としてポータル Web サイトにサイン インし、[組織] > [サイト設定] > [セキュリティ] の順にクリックします。

- [エンタープライズ ログイン] セクションで、[1 つの ID プロバイダー] オプションを選択し、[エンタープライズ ログインの設定] ボタンをクリックして、表示されたウィンドウに組織名 (たとえば、「City of Redlands」) を入力します。ユーザーがポータル Web サイトにアクセスすると、このテキストが SAML サイン イン オプションの一部に表示されます (たとえば、City of Redlands アカウントを使用)。

注意:

ポータル用に登録できるエンタープライズ IDP は 1 つだけです。

- ユーザーが [自動] または [アカウントをポータルに追加した後] のどちらで組織に加入できるかを選択します。1 番目のオプションを選択すると、ユーザーは、管理者が介入しなくても、自分のエンタープライズ ログインを使用して組織サイトにサイン インできます。ユーザーのアカウントは、最初にサイン インしたときに自動的に組織サイトに登録されます。2 番目のオプションを選択すると、管理者は、コマンド ライン ユーティリティまたはサンプル Python スクリプトを使用して必要なアカウントを組織サイトに登録する必要があります。ユーザーは、アカウントが登録された時点で、組織サイトにサイン インできるようになります。

ヒント:

少なくとも 1 つのエンタープライズ アカウントをポータルの管理者として指定し、最初の管理者アカウントを降格するか削除することをお勧めします。また、[アカウントの作成] ボタンと、ポータル Web サイトのサインアップ ページ (signup.html) を無効化することで、ユーザーが自分のアカウントを作成できないようにしておくこともお勧めします。詳細な手順については、「ポータルでの SAML 準拠のアイデンティティ プロバイダーの構成」をご参照ください。

- 次の 3 つのオプションのいずれかを使用して、IDP のメタデータ情報を入力します。

- [URL] - Portal for ArcGIS から NetIQ Access Manager フェデレーション メタデータの URL にアクセスできる場合は、このオプションを選択します。 URL は、通常、NetIQ Access Manager が実行されているコンピューター上の http(s)://<host>:<port>/nidp/saml2/metadata です。

注意:

エンタープライズ IDP に自己署名証明書が含まれている場合、メタデータの HTTPS URL を指定しようとしたときに、エラーが発生することがあります。このエラーは、Portal for ArcGIS が ID プロバイダーの自己署名証明書を確認できないために発生します。代わりに、URL 内で HTTP を使用するか、下記の他のオプションのいずれかを使用するか、信頼できる証明書を使用して IDP を構成してください。

- [ファイル] - Portal for ArcGIS から URL にアクセスできない場合は、上記の URL から取得したメタデータを XML ファイルとして保存し、そのファイルをアップロードします。

- [パラメーター] - URL にもフェデレーション メタデータ ファイルにもアクセスできない場合は、このオプションを選択します。値を手動で入力して、要求されたパラメーター (BASE 64 形式でエンコードされたログイン URL および証明書) を指定します。これらの情報については、NetIQ Access Manager 管理者にお問い合わせください。

- [URL] - Portal for ArcGIS から NetIQ Access Manager フェデレーション メタデータの URL にアクセスできる場合は、このオプションを選択します。 URL は、通常、NetIQ Access Manager が実行されているコンピューター上の http(s)://<host>:<port>/nidp/saml2/metadata です。

- 必要に応じて高度な設定を構成します。

- [暗号化アサーション] - SAML アサーションの応答を暗号化するように NetIQ Access Manager を構成する場合は、このオプションを選択します。

- [署名付きリクエストの有効化] - NetIQ Access Manager に送信される SAML の認証リクエストにPortal for ArcGIS が署名する場合は、このオプションを選択します。

- [ID プロバイダーへのログアウトの反映] - ユーザーが Net IQ Access Manager からサイン アウトするログアウト URL を Portal for ArcGIS で使用する場合は、このオプションを選択します。使用する URL を [ログアウト URL] 設定に入力します。IDP が [ログアウト URL] を署名する必要がある場合、[署名付きリクエストの有効化] をオンにする必要があります。

- サイン イン時にプロフィールを更新 - ユーザーの Portal for ArcGIS および email address 属性が前回のログイン以降に変更された場合に Portal for ArcGIS によって更新するには、このオプションを選択します。

- [SAML ベースのグループのメンバーシップを有効化] - このオプションを選択すると、組織メンバーが、グループ作成処理中に、指定された SAML ベースのエンタープライズ グループを、Portal for ArcGISグループにリンクできるようになります。

- [ログアウト URL] - 現在サイン インしているユーザーがサイン アウトするのに使用する IDP の URL。この値は、IDP のメタデータ ファイル内に定義されている場合には、自動的に入力されます。必要に応じて、この URL を更新することができます。

- [エンティティ ID] - 新しいエンティティ ID を使用してポータルを NetIQ Access Manager に対して一意に識別する場合は、この値を更新します。

[暗号化アサーション] 設定と [署名付きリクエストの有効化] 設定では、ポータル キーストア内の samlcert 証明書が使用されます。新しい証明書を使用するには、samlcert 証明書を削除してから、「ポータルへの証明書のインポート」に記載の手順に従って、同じエイリアス (samlcert) を使用して新しい証明書を作成し、ポータルを再起動します。

Portal for ArcGIS を信頼できるサービス プロバイダーとして NetIQ Access Manager に登録する

- 属性セットを構成します。

以下の手順に従って新しい属性セットを作成し、ユーザー認証後、SAML アサーションの一部として Portal for ArcGIS に属性を送信できるようにします。NetIQ Access Manager ですでに既存の属性セットを構成している場合、そのセットを使用することもできます。

- NetIQ Access Manager 管理コンソールにサイン インします。これは、通常 http(s)://<host>:<port>/nps で利用できます。

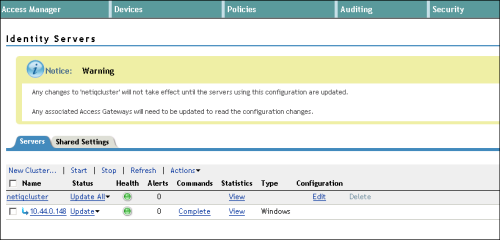

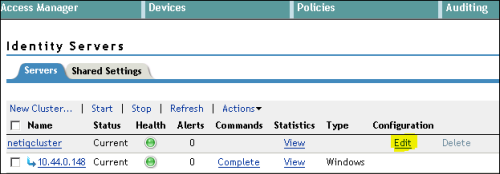

- NetIQ 管理コンソールで ID サーバーを参照し、[Shared Settings] タブをクリックします。作成済みの属性があれば、[Attribute Sets] の下に表示されます。[New] をクリックし、新しい属性セットを作成します。[Set Name] の下に「Portal」と入力して [Next] をクリックします。

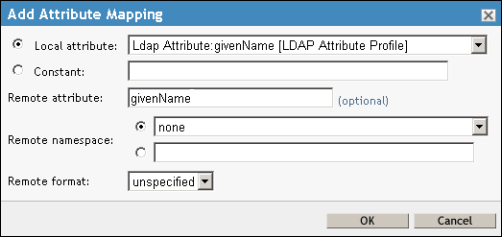

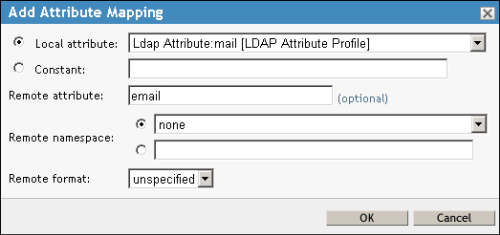

- 属性マッピングを定義し、それらを前のステップで作成した属性セットに追加します。

Portal for ArcGIS は、エンタープライズ ログインの givenName 属性と email address 属性を、エンタープライズ IDP から取得して入力することをサポートしています。ユーザーがエンタープライズ ログイン アカウントを使用してサイン インし、Portal for ArcGIS が givenname と email または mail という名前の属性を取得した場合、Portal for ArcGIS はユーザー アカウントのフル ネームと電子メール アドレスに ID プロバイダーから取得した値を入力します。

エンタープライズ IDP から Portal for ArcGIS に電子メール アドレスを渡すことをお勧めします。 そうすると、ユーザーが後で管理者になる場合に役立ちます。アカウントに電子メール アドレスが登録されていると、管理アクティビティに関する通知を受信したり、他のユーザーが組織に加入できるように招待を送信したりできます。

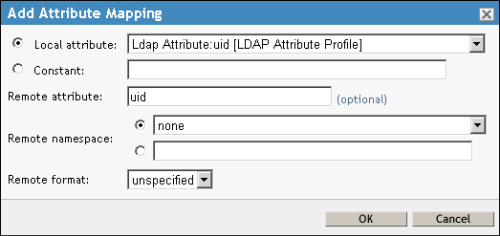

[New] リンクをクリックし、新しい属性マッピングを追加します。以下のスクリーン キャプチャは、givenName、email address、および uid の属性マッピングの追加を示しています。これらの例の代わりに、認証ソースから任意の属性を選択できます。

[Create Attribute Set] ウィザード内の [Finish] をクリックします。これによって、[Portal] という名前の新しい属性セットが作成されます。

- 以下の手順に従って、Portal for ArcGIS を信頼できるプロバイダーとして NetIQ Access Manager に追加します。

- NetIQ 管理コンソールにサイン インし、ID サーバーを選択して、[Edit] リンクをクリックします。

[General] タブが表示されます。

- [SAML 2.0] タブをクリックし、[New] > [Service Provider] の順にクリックします。

[Service Provider] ウィンドウでは、Portal for ArcGIS を信頼できるサービス プロバイダーとして NetIQ Access Manager に追加します。

- [Create Trusted Service Provider] ウィザードで、[Source] として [Metadata Text] をクリックし、Portal for ArcGIS の組織のメタデータを [Text] ボックス内に貼り付けます。

Portal for ArcGIS の組織のメタデータを取得するには、管理者として組織サイトにログインし、[サイト設定] ボタン → [セキュリティ] タブ → [サービス プロバイダーの取得] ボタンの順にクリックします。 メタデータを XML ファイルとして保存します。

[次へ] → [完了] の順にクリックして、信頼できるサービス プロバイダーの追加を終了します。

- NetIQ 管理コンソールにサイン インし、ID サーバーを選択して、[Edit] リンクをクリックします。

- 以下の手順に従って、Portal for ArcGIS と NetIQ Access Manager のフェデレーション プロパティを構成します。

- [SAML 2.0] タブの [サービス プロバイダー] の下で、サービス プロバイダーのリンクをクリックします [構成] タブが開きます。[メタデータ] タブをクリックし、Portal for ArcGISの組織のメタデータが正しいことを確認します。

- [構成] タブをクリックして、構成の [信頼] セクションに戻ります。NetIQ Access Manager をエンタープライズ IDP として Portal for ArcGIS に登録するときに高度な設定で [暗号化アサーション] を選択した場合は、[Encrypt assertions] オプションを選択します。

- [属性] タブをクリックします。

このステップでは、以前に作成したセットから属性マッピングを追加します。これによって NetIQ Access Manager は、SAML アサーションで属性を Portal for ArcGIS に送信できるようになります。

上のステップ 2.1 で定義した属性セットを選択します。属性セットを選択すると、そのセットに定義された属性が [利用可能] ボックスに表示されます。givenName 属性と email 属性を [認証で送信] ボックスに移動します。

- サービス プロバイダーの [構成] タブの下の [認証応答] タブをクリックし、以下のようにして認証応答を設定します。

[バインド] ドロップダウン メニューから [ポスト] をクリックします。

[名前識別子] 列で、[未指定] の横にあるチェックボックスをオンにします。

[デフォルト] 列で、[未指定] の横にあるラジオ ボタンを選択します。

[値] 列で、[LDAP 属性 UID] を選択します

注意:

認証ソースから NameID として送信される他の任意の一意の属性を、属性セットで構成できます。このパラメーターの値は、組織サイトでユーザー名として使用されます。

[適用] をクリックします。

- [構成] の下で [オプション] タブをクリックし、ユーザー認証方式 (たとえば、[名前/パスワード形式]) を選択して、[適用] をクリックします。

- ID サーバーを参照して [すべてを更新] リンクをクリックすることによって、NetIQ Access Manager を再起動します。