Esri arcgis-egdb-aurorapostgres.template.json Amazon Web Services (AWS) CloudFormation テンプレートは Amazon Aurora (PostgreSQL-compatible edition) インスタンスを作成し、データベースにエンタープライズ ジオデータベースを作成して、データベースを ArcGIS Server サイトに登録します。

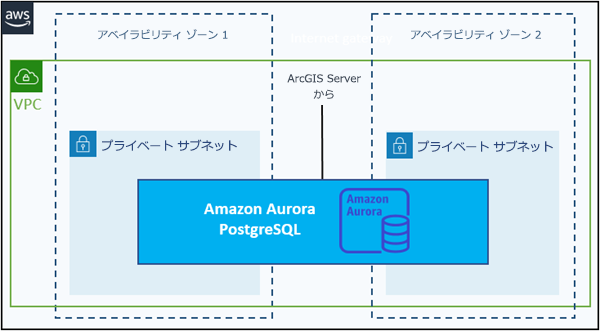

このテンプレートは、Amazon Web Services で次のアーキテクチャーを作成します。

ライセンス:

図内の特定のアイコンは、Amazon Web Services の許可を得て使用されています。

前提条件

CloudFormation テンプレートを実行する前に取得する必要があるアイテム (ファイル、アカウントなど) や、実行する必要があるタスクごとに、前提条件がグループ化されています。

必須アイテム

このテンプレートを実行する前に、次のアイテムが必要です。

- Amazon Web Services アカウント。

アカウントを使用して、CloudFormation、Amazon Elastic Compute Cloud (EC2)、Amazon Virtual Private Cloud (VPC)、Amazon Simple Storage Service (S3)、Systems Manager、Amazon CloudWatch、Lambda、AWS Identity and Access Management (IAM)、Amazon DynamoDB、Secrets Manager、AWS Certificate Manager、Amazon Relational Database Service (RDS) などの基本的な AWS サービスにアクセスできる必要があります。

- Amazon Virtual Private Cloud (VPC) とサブネット。

2 つのパブリック サブネットを含む VPC、または NAT ゲートウェイを備えた 2 つのパブリック サブネットおよびプライベート サブネットを含む VPC のいずれかの CloudFormation テンプレートを使用して VPC を作成できます。

- arcgis-egdb-aurorapostgres.template.json CloudFormation テンプレート

必須タスク

このテンプレートを実行する前に、次のタスクを実行する必要があります。

- ArcGIS Server サイト (スタンドアロンまたはフェデレーション) が存在することを確認します。 ホスティング サーバーを使用しないでください。

ヒント:

エンタープライズ ジオデータベースを作成する前に、いずれかの ArcGIS Server テンプレートを使用してサイトを作成することができます。 - AWS Secrets Manager でのパスワードの構成 (オプション、推奨)

RDS マスター ユーザーなどのアカウントのパスワードは、AWS Secrets Manager で構成できます。 これにより、シークレットの Amazon Resource Name (ARN) が提供されます。 スタックを起動するときに、テンプレートのパラメーターにパスワードの代わりに ARN を使用します。

セキュリティーのベストプラクティスとして、パスワードは AWS Secrets Manager を使用して管理することをおすすめします。 パスワードの格納に AWS Secrets Manager を使用しない場合は、スタックの起動時にテンプレートのパラメーターにパスワードをプレーン テキストで入力する必要があります。 パスワード用の Amazon Resource Name を作成する方法については、「AWS CloudFormation および ArcGIS」をご参照ください。

ヒント:

デフォルトでは、スタックの作成に失敗すると、CloudFormation は部分的に作成されたリソースを削除します。 これにより、使用できないデプロイメントがアカウントから削除されるため便利ですが、トラブルシューティングが難しくなる可能性もあります。 スタックを失敗した状態で保持するには、スタックを起動する前に CloudFormation スタック作成オプションの [Rollback on failure (失敗時にロールバックする)] を無効にします。 詳細については、AWS ヘルプの「Setting AWS CloudFormation options (AWS CloudFormation オプションの設定)」をご参照ください。

パラメーター

この CloudFormation テンプレートで使用されるパラメーターの説明については、次の表をご参照ください。 表はパラメーターのタイプ別に分けられています。

Amazon VPC Configuration

| パラメーター名 | 必須 | パラメーターの説明 |

|---|---|---|

VPC ID | 必須 | VPC ID を選択します。 注意:これは、このデータベースを登録する ArcGIS GIS Server サイトと同じ VPC である必要があります。 |

Subnet ID 1 | 必須 | サブネット ID を選択します。 選択したサブネット ID は、上記で選択した VPC 内に含まれている必要があります。 Esri CloudFormation テンプレートを使用して VPC を作成した場合は、そのテンプレートの出力パラメーターからサブネット ID を取得できます。 |

Subnet ID 2 | 必須 | 2 つ目のサブネット ID を選択します。 これは、サブネット ID 1 パラメーターとは異なるサブネット ID でなくてはなりません。 選択したサブネット ID は、この配置に対して指定した VPC 内に含まれている必要があります。 Esri CloudFormation テンプレートを使用して VPC を作成した場合は、そのテンプレートの出力パラメーターからサブネット ID を取得できます。 |

ArcGIS Server Configuration

| パラメーター名 | 必須 | パラメーターの説明 |

|---|---|---|

Site Administrator User Name | 必須 | ジオデータベースを登録する既存の ArcGIS Server サイトの ArcGIS Server プライマリ サイト管理者のユーザー名を指定します。 |

Site Administrator User Password | 必須 | ArcGIS Server プライマリ サイト管理者のパスワードを指定します。 プレーン テキストのパスワードを入力することも、AWS Secrets Manager のシークレット ID の ARN を入力することもできます。 パスワード用の Amazon Resource Name を作成する方法については、「AWS CloudFormation および ArcGIS」をご参照ください。 指定するパスワードまたはシークレット ID は、既存のプライマリ サイト管理者のものと一致する必要があります。 |

ArcGIS Server EC2 Instance ID | 必須 | ArcGIS Server サイトが構成されている EC2 インスタンス ID を選択します。 注意:複数コンピューターの ArcGIS Server サイトにデータベースを登録する場合は、ArcGIS Server サイトから任意の EC2 インスタンス ID を選択できます。 ファイル サーバー EC2 は選択しないでください。 |

Windows arcgis user password | 条件 | arcgis ユーザーのパスワードを指定します。 arcgis ユーザーは、ArcGIS ソフトウェア サービスの実行に使用されるローカルの Windows ログインです。したがって、このパスワードは、Windows に配置する場合にのみ必須です。 プレーン テキストのパスワードを入力することも、AWS Secrets Manager のシークレット ID の ARN を入力することもできます。 パスワードは AWS Secrets Manager で管理することをおすすめします。 パスワード用の Amazon Resource Name を作成する方法については、「AWS CloudFormation および ArcGIS」をご参照ください。 |

Managed Geodatabase | 必須 | デフォルト値は [false] です。これは、ジオデータベースは登録済みデータベースとして構成されることを意味します。 ArcGIS Server 11.0 以降ではマネージド データベースを使用できないため、このパラメーターは [false] に設定したままにします。 |

ArcGIS Enterprise Geodatabase Configuration inAmazon Aurora (PostgreSQL-compatible edition)

| パラメーター名 | 必須 | パラメーターの説明 |

|---|---|---|

RDS Instance Class | 必須 | Amazon RDS インスタンス クラスを選択します。 デフォルト値は db.r5.xlarge です。 |

RDS Version | 必須 | Aurora PostgreSQL エンジン バージョンを選択します。 デフォルトは 13.3 です。 サポートされているバージョンについては、「クラウドのデータベースで ArcGIS を使用するための要件」をご参照ください。 |

Database Instance Identifier Name | 必須 | データベース インスタンスの識別名を指定します。 名前の先頭は文字で、英数字のみで指定する必要があります。 3 文字から 63 文字までの長さで指定します。 |

RDS Master User Name | 必須 | Amazon RDS マスター ユーザー名を指定します。 名前の先頭は文字で、英数字のみで指定する必要があります。 |

RDS Master User Password | 必須 | Amazon RDS マスター ユーザーのパスワードを指定します。 プレーン テキストのパスワードを入力することも、AWS Secrets Manager のシークレット ID の ARN を入力することもできます。 パスワードまたはシークレットは AWS Secrets Manager で管理することをおすすめします。 パスワードには英数字を使用する必要があります。 最小長は 8 文字です。 パスワード用の Amazon Resource Name を作成する方法については、「AWS CloudFormation および ArcGIS」をご参照ください。 |

出力

スタックの作成が成功した場合は、AWS Management Console の CloudFormation スタックの [Outputs (出力)] タブに、次の出力パラメーターが表示されます。

| 出力名 | 出力の説明 |

|---|---|

DeploymentLogsURL | これは、すべての配置ログが格納される Amazon CloudWatch ログの URL です。 配置が失敗した場合は、これらのログをトラブルシューティングの際に参照できます。 |

DatabaseEndpointAddress | Amazon RDS エンドポイントのアドレス。 |

検討事項

ArcGIS デプロイメントを含む CloudFormation スタックを作成した後に検討すべき重要な点は次のとおりです。

- このテンプレートを実行してデータベースを ArcGIS Server サイトに登録するたびに、同じ ArcGIS Server サイトであっても、新しい Amazon Aurora (PostgreSQL-compatible edition) インスタンスが作成されます。

- この CloudFormation テンプレートで作成された AWS リソースを削除しないでください。 このテンプレートで作成された AWS リソースを知りたい場合は、AWS Management Console のこのスタックの [Resource (リソース)] タブをご参照ください。 Esri CloudFormation テンプレートで作成された各リソースには、メタデータ タグも含まれています。 ただし、AWS Management Console では一部のリソースのタグが表示されません。

- サイト管理者のユーザー パスワードや Windows の arcgis ユーザー パスワードなどのパスワードを AWS Secrets Manager を使用して設定し、後で (デプロイメントの作成後に) それらのパスワードを変更する場合は、必ず、更新したパスワードを使用して適切な AWS Secrets Manager の ARN のパスワードを更新します。

トラブルシューティング

この CloudFormation スタックの作成時に障害が発生した場合は、「AWS における ArcGIS デプロイメントのトラブルシューティング」をご参照ください。