Aplikację NetIQ Access Manager 3.2 i jej nowsze wersje można skonfigurować jako dostawcę tożsamości (IDP) umożliwiającego korzystanie z loginów korporacyjnych w witrynie Portal for ArcGIS. Proces konfiguracji obejmuje dwa główne etapy: rejestrację korporacyjnego dostawcy tożsamości w witrynie Portal for ArcGIS i rejestrację witryny Portal for ArcGIS dla korporacyjnego dostawcy tożsamości.

Podczas konfiguracji portalu można ewentualnie wprowadzić metadane dotyczące grup firmy w magazynie tożsamości. Umożliwi to tworzenie grup w portalu i tym samym wykorzystanie istniejących grup firmy w magazynie tożsamości. Za każdym razem, gdy członkowie grup logują się do portalu, dostęp do zasobów, elementów i danych jest kontrolowany przez zasady członkostwa zdefiniowane w grupie firmy. Grupy można tworzyć także bez podawania wymaganych metadanych grupy firmy. W takim przypadku zasady są określane przez witrynę Portal for ArcGIS, a nie przez magazyn tożsamości.

Wymagane informacje

W przypadku logowania użytkownika z wykorzystaniem loginu korporacyjnego witryna Portal for ArcGIS wymaga uzyskania określonych atrybutów od dostawcy tożsamości. NameID to niezbędny atrybut, który musi zostać przesłany przez dostawcę tożsamości w odpowiedzi protokołu SAML, aby integracja z witryną Portal for ArcGIS przebiegła pomyślnie. Podczas logowania użytkownika z IDP witryna Portal for ArcGIS utworzy nowego użytkownika o nazwie NameID w swoim magazynie użytkowników. Znaki dozwolone, z których może składać się wartość wysyłana przez atrybut NameID, to znaki alfanumeryczne, _ (podkreślenie), . (kropka) i @ (małpa). W nazwach użytkowników utworzonych przez witrynę Portal for ArcGIS wszystkie inne znaki zostaną zastąpione znakiem podkreślenia.

Usługa Portal for ArcGIS obsługuje przepływ atrybutów givenName i email address loginu korporacyjnego od korporacyjnego dostawcy tożsamości. Gdy użytkownik loguje się za pomocą loginu korporacyjnego, a witryna Portal for ArcGIS otrzymuje atrybuty o nazwach givenname i email lub mail (wielkość liter nie ma znaczenia), witryna Portal for ArcGIS wypełnia imię i nazwisko oraz adres e-mail powiązane z kontem użytkownika wartościami otrzymanymi od dostawcy tożsamości. Zalecane jest przekazanie atrybutu email address od korporacyjnego dostawcy tożsamości, aby umożliwić użytkownikowi otrzymywanie powiadomień.

Rejestracja aplikacji NetIQ Access Manager jako korporacyjnego dostawcy tożsamości w witrynie Portal for ArcGIS

- Zaloguj się w witrynie portalu jako administrator instytucji i kliknij opcję Moja instytucja > Edytuj ustawienia > Zabezpieczenia.

- W sekcji Loginy korporacyjne kliknij przycisk Skonfiguruj dostawcę tożsamości i wpisz nazwę swojej instytucji w wyświetlonym oknie (na przykład City of Redlands). Gdy użytkownik uzyskuje dostęp do witryny portalu, nazwa instytucji jest wyświetlana jako jedna z opcji logowania za pomocą protokołu SAML (na przykład Konto City of Redlands).

Notatka:

Dla portalu można zarejestrować tylko jednego korporacyjnego dostawcę tożsamości.

- Zdecyduj, czy użytkownicy będą mogli przystępować do instytucji automatycznie czy po dodaniu ich kont do portalu. Wybór pierwszej opcji pozwala użytkownikowi logować się do instytucji z wykorzystaniem loginu korporacyjnego, bez konieczności jakiejkolwiek ingerencji ze strony administratora. Ich konta zostają zarejestrowane w instytucji automatycznie podczas pierwszego logowania. Druga opcja wiąże się z koniecznością zarejestrowania przez administratora odpowiedniego konta instytucji za pomocą narzędzia wiersza poleceń albo przykładu skryptu języka Python. Po zarejestrowaniu kont użytkownicy będą mogli zalogować się w instytucji.

Wskazówka:

Zaleca się, aby przynajmniej jedno konto firmowe wyznaczyć na konto administratora portalu oraz zmienić atrybuty początkowego konta administratora na niższe lub je usunąć. Zaleca się również wyłączenie przycisku Utwórz konto oraz strony logowania (signup.html) w witrynie internetowej portalu, aby użytkownicy nie mogli tworzyć własnych kont. Szczegółowe instrukcje można znaleźć w temacie Konfiguracja dostawców tożsamości zgodnych z protokołem SAML dla portalu.

- Podaj metadane dostawcy tożsamości, korzystając z jednej z trzech poniższych opcji:

- Adres URL — wybierz tę opcję, jeśli w witrynie Portal for ArcGIS jest dostępny adres URL metadanych integracji NetIQ Access Manager. Adres ten ma zwykle format http(s)://<host>:<port>/nidp/saml2/metadata i znajduje się na urządzeniu, na którym jest uruchomiona aplikacja NetIQ Access Manager.

Notatka:

Jeżeli korporacyjny dostawca tożsamości korzysta z certyfikatu z podpisem własnym, podczas podawania adresu URL metadanych protokołu HTTPS może wystąpić błąd. Przyczyną tego błędu jest fakt, że witryna Portal for ArcGIS nie może zweryfikować certyfikatu z podpisem własnym dostawcy tożsamości. Aby go uniknąć, możesz podać adres URL protokołu HTTP, skorzystać z jednej z innych opcji opisanych poniżej lub skonfigurować dla dostawcy tożsamości zaufany certyfikat.

- Plik — jeżeli adres URL nie jest dostępny w witrynie Portal for ArcGIS, zapisz metadane z powyższego adresu URL jako plik XML i prześlij ten plik.

- Parametry — wybierz tę opcję, jeśli adres URL lub plik jest niedostępny. Wprowadzając wartości ręcznie podaj wymagane parametry: adres URL logowania i certyfikat. Aby uzyskać te dane, skontaktuj się z administratorem aplikacji NetIQ Access Manager.

- Adres URL — wybierz tę opcję, jeśli w witrynie Portal for ArcGIS jest dostępny adres URL metadanych integracji NetIQ Access Manager. Adres ten ma zwykle format http(s)://<host>:<port>/nidp/saml2/metadata i znajduje się na urządzeniu, na którym jest uruchomiona aplikacja NetIQ Access Manager.

- Konfiguracja ustawień zaawansowanych (jeśli dotyczy):

- Szyfruj potwierdzenie — zaznacz tę opcję, jeśli aplikacja NetIQ Access Manager zostanie skonfigurowana do szyfrowania odpowiedzi SAML na potwierdzenia.

- Aktywuj żądanie podpisania — zaznacz tę opcję, aby witryna Portal for ArcGIS podpisywała żądanie uwierzytelnienia SAML wysyłane do aplikacji NetIQ Access Manager.

- Prześlij wylogowanie do dostawcy tożsamości — wybierz tę opcję, aby usługa Portal for ArcGIS używała Adresu URL wylogowania w celu wylogowania użytkownika z programu Net IQ Access Manager. Wprowadź adres URL do używania w ustawieniu Adresu URL wylogowania. Jeśli dostawca tożsamości wymaga podpisania Adresu URL wylogowania, opcja Aktywuj żądanie podpisania musi być zaznaczona.

- Adres URL wylogowania — adres URL dostawcy tożsamości używany do wylogowania bieżącego użytkownika. Ta wartość jest automatycznie wypełniana, jeśli została zdefiniowana w pliku metadanych dostawcy tożsamości. W razie potrzeby można zaktualizować ten adres URL.

- Identyfikator jednostki — zaktualizuj tę wartość, aby używać nowego identyfikatora jednostki do jednoznacznej identyfikacji swojego portalu w aplikacji NetIQ Access Manager.

Ustawienia Szyfruj potwierdzenie i Aktywuj żądanie podpisania korzystają z certyfikatu samlcert w magazynie kluczy portalu. Aby użyć nowego certyfikatu, usuń certyfikat samlcert, utwórz nowy certyfikat z tym samym aliasem (samlcert) zgodnie z instrukcją Importuj certyfikat do portalu i ponownie uruchom portal.

- Ewentualnie wprowadź w konfiguracji portalu metadane dotyczące grup firmowych w magazynie tożsamości:

- Sign in to the ArcGIS Portal Directory as an administrator of your organization. The URL is in the format https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Click Security > Config > Update Identity Store.

- Place the group configuration JSON in the Group store configuration (in JSON format) text box.

Copy the following text and alter it to contain the information specific to your site:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "uid=admin,ou=system", "ldapURLForUsers": "ldaps://bar2:10636/ou=users,ou=ags,dc=example,dc=com", "ldapURLForRoles": "ldaps://bar2:10636/dc=example,dc=com", "usernameAttribute": "cn", "caseSensitive": "false", "userSearchAttribute": "cn", "memberAttributeInRoles": "member", "rolenameAttribute":"cn" } }In most cases, you'll only need to alter values for the user, userPassword, ldapURLForUsers, and ldapURLForRoles parameters. The URL to your LDAP will need to be provided by your LDAP administrator.

In the above example, the LDAP URL refers to users within a specific OU (ou=users). If users exist in multiple OUs, the LDAP URL can point to a higher level OU or even the root level if needed. In that case, the URL would instead look like this:

"ldapURLForUsers": "ldaps://bar2:10636/dc=example,dc=com",

The account you use for the user parameter needs permissions to look up the names of groups in your organization. Although you type the password in clear text, it will be encrypted when stored in the portal's configuration directory or viewed.

If your LDAP is configured to be case insensitive, set the caseSensitive parameter to false.

- When you finish entering the JSON for the user store configuration, click Update Configuration to save your changes and restart the portal.

Zarejestruj witrynę Portal for ArcGIS jako zaufanego dostawcę usług w aplikacji NetIQ Access Manager

- Skonfiguruj zestaw atrybutów.

Korzystając z poniższych wskazówek, utwórz nowy zestaw atrybutów, aby po uwierzytelnieniu użytkownika można było przesyłać atrybuty do witryny Portal for ArcGIS w ramach potwierdzenia SAML. Jeżeli masz już istniejący zestaw atrybutów, który został skonfigurowany w NetIQ Access Manager, możesz korzystać również z niego.

- Zaloguj się do konsoli administracyjnej aplikacji NetIQ Access Manager. Jest ona zwykle dostępna pod adresem http(s)://<host>:<port>/nps.

- Wyszukaj serwer zarządzania tożsamościami w ramach konsoli administracyjnej NetIQ i kliknij kartę Ustawienia udostępnione. W sekcji Zestawy atrybutów powinny być widoczne utworzone przez Ciebie zestawy. Kliknij opcję Nowy i utwórz nowy zestaw atrybutów. Wpisz Portal w polu Podaj nazwę i kliknij przycisk Dalej.

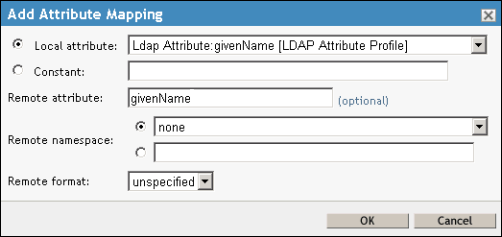

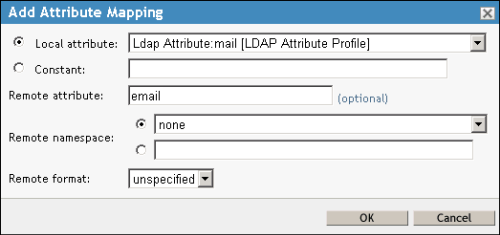

- Zdefiniuj sposób kopiowania atrybutów i dodaj je do zestawu utworzonym w poprzednim etapie.

Witryna Portal for ArcGIS obsługuje przepływ atrybutów givenName i email address loginu korporacyjnego od korporacyjnego dostawcy tożsamości. Gdy użytkownik loguje się za pomocą loginu korporacyjnego, a witryna Portal for ArcGIS otrzymuje atrybuty o nazwach givenname i email lub mail (wielkość liter nie ma znaczenia), witryna Portal for ArcGIS wypełnia imię i nazwisko oraz adres e-mail powiązane z kontem użytkownika wartościami otrzymanymi od dostawcy tożsamości.

Zalecane jest przekazanie adresu e-mail otrzymanego od korporacyjnego dostawcy tożsamości do witryny Portal for ArcGIS. Jest to pomocne, gdy w późniejszym czasie użytkownik zostaje administratorem. Powiązanie konta z adresem e-mail umożliwia użytkownikowi otrzymywanie powiadomień dotyczących aktywności administracyjnej, a także wysyłanie do innych użytkowników zaproszeń do dołączenia do instytucji.

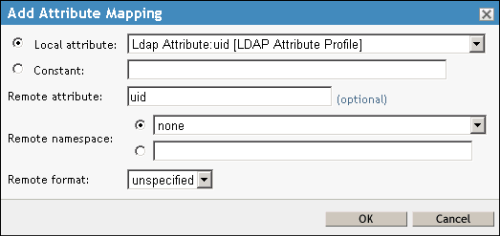

Kliknij łącze Nowy i dodaj nowy sposób mapowania atrybutów. Na poniższych zrzutach ekranu przedstawiono procedurę dodawania mapowania atrybutu określonego dla givenName, email address i uid. Zamiast tych przykładów można wykorzystać dowolne atrybuty ze źródła uwierzytelniania.

Kliknij przycisk Zakończ w kreatorze Tworzenie zestawu atrybutów. Zostanie utworzony nowy zestaw atrybutów o nazwie Portal.

- Korzystając z poniższych wskazówek, dodaj witrynę Portal for ArcGIS jako zaufanego dostawcę w aplikacji NetIQ Access Manager.

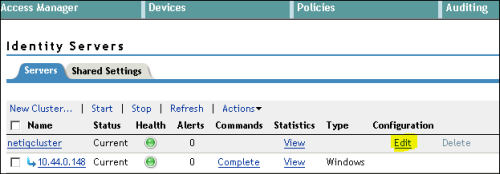

- Zaloguj się do konsoli administracyjnej NetIQ, wybierz serwer zarządzania tożsamościami i kliknij łącze Edytuj.

Zostanie otwarta karta Ogólne.

- Kliknij kartę SAML 2.0 oraz opcje Nowy > Dostawca usługi.

Okno Dostawca usługi służy do dodawania witryny Portal for ArcGIS jako dostawcy usługi zaufanej za pomocą aplikacji NetIQ Access Manager.

- W kreatorze Tworzenie zaufanego dostawcy usługi kliknij opcję Tekst metadanych jako Źródło i wklej metadane instytucji Portal for ArcGIS w polu Tekst.

Pobierz metadane instytucji Portal for ArcGIS, logując się do instytucji jako administrator i klikając przycisk Edytuj ustawienia, kartę Bezpieczeństwo oraz przycisk Uzyskaj dostawcę usługi. Zapisz metadane jako plik XML.

Kliknij przyciski Dalej i Zakończ, aby zakończyć dodawanie zaufanego dostawcy usługi.

- Zaloguj się do konsoli administracyjnej NetIQ, wybierz serwer zarządzania tożsamościami i kliknij łącze Edytuj.

- Skonfiguruj właściwości integracji witryny Portal for ArcGIS i aplikacji NetIQ Access Manager, wykonując poniższe czynności.

- Na karcie SAML 2.0 kliknij łącze dostawcy usługi w sekcji Dostawcy usługi. Zostanie wyświetlona karta Konfiguracja. Kliknij kartę Metadane i sprawdź poprawność metadanych związanych z instytucją w witrynie Portal for ArcGIS.

- Kliknij kartę Konfiguracja, aby wrócić do sekcji Zaufany konfiguracji. Zaznacz opcję Szyfruj potwierdzenia, jeśli wybierzesz ustawienie zaawansowane Szyfruj potwierdzenie podczas rejestrowania aplikacji NetIQ Access Manager w charakterze korporacyjnego dostawcy tożsamości w witrynie Portal for ArcGIS.

- Kliknij kartę Atrybuty.

Ten etap polega na dodaniu przyporządkowania atrybutów z wcześniej utworzonego zestawu, aby aplikacja NetIQ Access Manager mogła przesyłać atrybuty do witryny Portal for ArcGIS w ramach potwierdzenia SAML.

Wybierz zestaw atrybutów zdefiniowany powyżej, w etapie 2.1. Po wybraniu tego zestawu atrybuty, które zostały w nim zdefiniowane, pojawiają się w polu Dostępne. Przenieś atrybuty givenName i email do pola Wyślij z uwierzytelnieniem.

- Kliknij kartę Odpowiedź na uwierzytelnianie, dostępną na karcie Konfiguracja dostawcy usługi, i skonfiguruj odpowiedź wysyłaną podczas uwierzytelniania.

Kliknij opcję Wyślij z poziomu menu rozwijanego Powiązanie.

W kolumnie Identyfikator nazw zaznacz pole obok opcji Nieokreślony.

W kolumnie Domyślne zaznacz pole wyboru opcji Nieokreślony.

W kolumnie Wartość wybierz opcję Ldap Attribute uid.

Notatka:

Można skonfigurować dowolny, unikalny atrybut z zestawu atrybutów ze źródła uwierzytelniania, który ma być wysyłany jako NameID. Wartość tego parametru będzie używana jako nazwa użytkownika w instytucji.

Kliknij przycisk Zastosuj.

- W sekcji Konfiguracja kliknij kartę Opcje i wybierz kontrakt na uwierzytelnianie, na przykład Imię i nazwisko/hasło — formularz, a następnie kliknij przycisk Zastosuj.

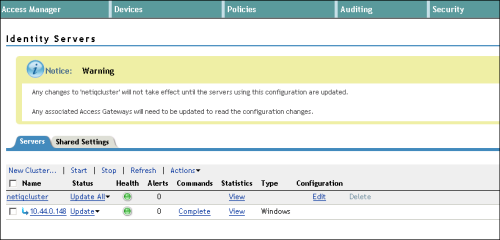

- Uruchom ponownie aplikację NetIQ Access Manager, wyszukując serwer zarządzania tożsamościami i klikając łącze Aktualizuj wszystko.