System operacyjny Microsoft Windows Server oferuje możliwość konfiguracji usługi Active Directory Federation Services 2.0 (AD FS) z poprawką skumulowaną 3 i usługi AD FS 3.0 jako dostawcy tożsamości służącego do korzystania z loginów korporacyjnych w witrynie Portal for ArcGIS. Proces konfiguracji obejmuje dwa główne etapy: rejestrację korporacyjnego dostawcy tożsamości w witrynie Portal for ArcGIS i rejestrację witryny Portal for ArcGIS dla korporacyjnego dostawcy tożsamości.

Podczas konfiguracji portalu opcjonalnie w usłudze Windows Active Directory można wprowadzić metadane dotyczące grup firmy. Umożliwi to tworzenie grup w portalu i tym samym wykorzystanie istniejących grup firmy w magazynie tożsamości. Za każdym razem, gdy członkowie grup logują się do portalu, dostęp do zasobów, elementów i danych jest kontrolowany przez zasady członkostwa zdefiniowane w grupie firmy. Grupy można tworzyć także bez podawania wymaganych metadanych grupy firmy. W takim przypadku zasady będą określane przez witrynę Portal for ArcGIS, a nie usługę Windows Active Directory.

Wymagane informacje

W przypadku logowania użytkownika z wykorzystaniem loginu korporacyjnego witryna Portal for ArcGIS wymaga uzyskania określonych atrybutów od dostawcy tożsamości. NameID to niezbędny atrybut, który musi zostać przesłany przez dostawcę tożsamości w odpowiedzi protokołu SAML, aby integracja z witryną Portal for ArcGIS przebiegła pomyślnie. Podczas logowania użytkownika z IDP witryna Portal for ArcGIS utworzy nowego użytkownika o nazwie NameID w swoim magazynie użytkowników. Znaki dozwolone, z których może składać się wartość wysyłana przez atrybut NameID, to znaki alfanumeryczne, _ (podkreślenie), . (kropka) i @ (małpa). W nazwach użytkowników utworzonych przez witrynę Portal for ArcGIS wszystkie inne znaki zostaną zastąpione znakiem podkreślenia.

Witryna Portal for ArcGIS obsługuje przepływ atrybutów givenName i email address loginu korporacyjnego od korporacyjnego dostawcy tożsamości. Gdy użytkownik loguje się za pomocą loginu korporacyjnego, a witryna Portal for ArcGIS otrzymuje atrybuty o nazwach givenname i email lub mail (wielkość liter nie ma znaczenia), witryna Portal for ArcGIS wypełnia imię i nazwisko oraz adres e-mail powiązane z kontem użytkownika wartościami otrzymanymi od dostawcy tożsamości. Zalecane jest przekazanie atrybutu email address od korporacyjnego dostawcy tożsamości, aby umożliwić użytkownikowi otrzymywanie powiadomień.

Zarejestruj usługi AD FS jako korporacyjnego dostawcę tożsamości w witrynie Portal for ArcGIS

- Zaloguj się w witrynie portalu jako administrator instytucji i kliknij opcję Moja instytucja > Edytuj ustawienia > Zabezpieczenia.

- W sekcji Loginy korporacyjne kliknij przycisk Skonfiguruj dostawcę tożsamości i wpisz nazwę swojej instytucji w wyświetlonym oknie (na przykład City of Redlands). Gdy użytkownik uzyskuje dostęp do witryny portalu, nazwa instytucji jest wyświetlana jako jedna z opcji logowania za pomocą protokołu SAML (na przykład Konto City of Redlands).

Notatka:

Dla portalu można zarejestrować tylko jednego korporacyjnego dostawcę tożsamości.

- Zdecyduj, czy użytkownicy będą mogli przystępować do instytucji automatycznie czy po dodaniu ich kont do portalu. Wybór pierwszej opcji pozwala użytkownikowi logować się do instytucji z wykorzystaniem loginu korporacyjnego, bez konieczności jakiejkolwiek ingerencji ze strony administratora. Ich konta zostają zarejestrowane w instytucji automatycznie podczas pierwszego logowania. Druga opcja wiąże się z koniecznością zarejestrowania przez administratora odpowiedniego konta instytucji za pomocą narzędzia wiersza poleceń albo przykładu skryptu języka Python. Po zarejestrowaniu kont użytkownicy będą mogli zalogować się w instytucji.

Wskazówka:

Zaleca się, aby przynajmniej jedno konto firmowe wyznaczyć na konto administratora portalu oraz zmienić atrybuty początkowego konta administratora na niższe lub je usunąć. Zaleca się również wyłączenie przycisku Utwórz konto oraz strony logowania (signup.html) w witrynie portalu, aby użytkownicy nie mogli tworzyć własnych kont. Szczegółowe instrukcje można znaleźć w temacie Konfiguracja dostawców tożsamości zgodnych z protokołem SAML dla portalu.

- Podaj metadane dostawcy tożsamości, korzystając z jednej z poniższych opcji:

- Adres URL — jeśli jest dostępny adres URL metadanych integracji AD FS, wybierz tę opcję i wprowadź adres URL (na przykład https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Notatka:

Jeżeli korporacyjny dostawca tożsamości korzysta z certyfikatu z podpisem własnym, podczas podawania adresu URL metadanych protokołu HTTPS może wystąpić błąd. Przyczyną tego błędu jest fakt, że witryna Portal for ArcGIS nie może zweryfikować certyfikatu z podpisem własnym dostawcy tożsamości. Aby go uniknąć, możesz podać adres URL protokołu HTTP, skorzystać z jednej z innych opcji opisanych poniżej lub skonfigurować dla dostawcy tożsamości zaufany certyfikat.

- Plik — wybierz tę opcję, jeśli adres URL jest niedostępny. Pobierz lub uzyskaj kopię pliku metadanych integracji AD FS i prześlij plik do witryny Portal for ArcGIS, korzystając z opcji Plik.

- Parametry — wybierz tę opcję, jeśli adres URL lub plik metadanych integracji jest niedostępny. Wprowadzając wartości ręcznie podaj wymagane parametry: adres URL logowania i certyfikat. Aby uzyskać te dane, skontaktuj się z administratorem usług AD FS.

- Adres URL — jeśli jest dostępny adres URL metadanych integracji AD FS, wybierz tę opcję i wprowadź adres URL (na przykład https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Konfiguracja ustawień zaawansowanych (jeśli dotyczy):

- Szyfruj potwierdzenie — zaznacz tę opcję, aby szyfrować odpowiedzi na potwierdzenia SAML usług AD FS.

- Aktywuj żądanie podpisania — zaznacz tę opcję, aby witryna Portal for ArcGIS podpisywała żądanie uwierzytelnienia SAML wysyłane do AD FS.

- Prześlij wylogowanie do dostawcy tożsamości — wybierz tę opcję, aby witryna Portal for ArcGIS używała adresu URL wylogowania w celu wylogowania użytkownika z AD FS. Wprowadź adres URL do używania w ustawieniu Adresu URL wylogowania. Jeśli dostawca tożsamości wymaga podpisania adresu URL wylogowania, opcja Aktywuj żądanie podpisania musi być zaznaczona.

Notatka:

Domyślnie usługa AD FS wymaga, aby żądania wylogowania się były podpisywane przy użyciu algorytmu SHA-256, zatem konieczne jest zaznaczenie pól wyboru Włącz żądanie podpisu i Podpisz przy użyciu SHA256.

- Adres URL wylogowania — Adres URL dostawcy tożsamości używany do wylogowania bieżącego użytkownika.

- Identyfikator jednostki — zaktualizuj tę wartość, aby używać nowego identyfikatora jednostki do jednoznacznej identyfikacji swojego portalu w AD FS.

Ustawienia Szyfruj potwierdzenie i Aktywuj żądanie podpisania korzystają z certyfikatu samlcert w magazynie kluczy portalu. Aby użyć nowego certyfikatu, usuń certyfikat samlcert, utwórz nowy certyfikat z tym samym aliasem (samlcert) zgodnie z instrukcją Importuj certyfikat do portalu i ponownie uruchom portal.

- Opcjonalnie w konfiguracji portalu wprowadź metadane dotyczące grup firmy istniejących w usłudze Windows Active Directory:

- Zaloguj się w Katalogu ArcGIS Portal jako administrator instytucji. Adres URL ma format https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Kliknij Bezpieczeństwo > Konfiguracja > Aktualizacja magazynu tożsamości.

- Wprowadź konfigurację grupy IWA JSON w polu tekstowym Konfiguracja magazynu grupy (w formacie JSON).

Można skopiować poniższy tekst i zmienić go tak, aby zawierał informacje specyficzne dla witryny:

{ "type": "WINDOWS", "properties": { "isPasswordEncrypted": "false", "userPassword": "secret", "user": "mydomain\\winaccount" } }W większości przypadków wystarczy zmienić wartości user oraz parametry userPassword. Pomimo tego, że hasło zostanie wpisane w postaci zwykłego tekstu, będzie ono miało postać zaszyfrowaną podczas jego przechowywania w katalogu konfiguracji portalu lub jego wyświetlania. Konto używane dla parametru user powinno zapewniać odpowiednie uprawnienia do wyszukiwania nazw grup systemu Windows w sieci. Jeśli to możliwe, należy korzystać z konta, którego hasło nie wygasa.

- Po zakończeniu wprowadzania danych w formacie JSON do konfiguracji magazynu użytkownika kliknij Aktualizuj konfigurację, aby zapisać zmiany i ponownie uruchomić portal.

Zarejestruj witrynę Portal for ArcGIS jako zaufanego usługodawcę w usługach AD FS

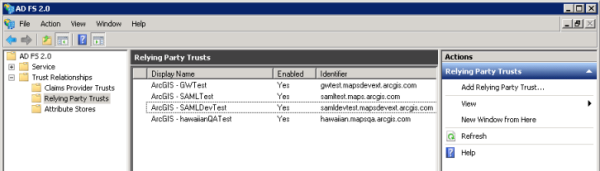

- Otwórz konsolę zarządzania usługami AD FS.

- Wybierz kolejno opcje Zaufanie jednostce zależnej > Dodaj zaufanie jednostce zależnej.

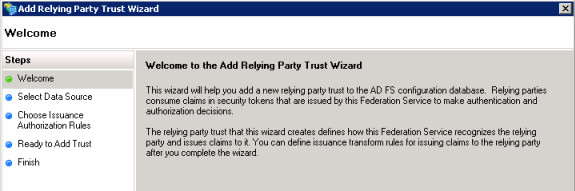

- W Kreatorze dodawania zaufania dla jednostki zależnej kliknij przycisk Uruchom.

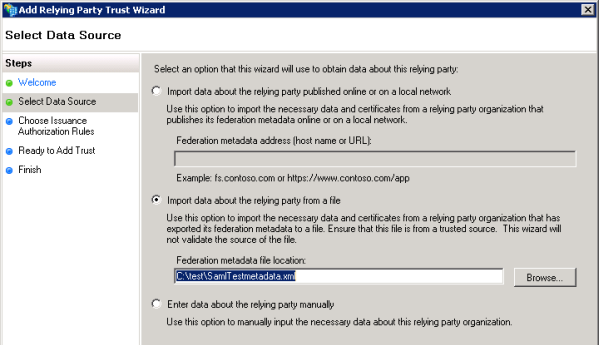

- W sekcji Wybór źródła danych wybierz opcję pozyskiwania danych o jednostce zależnej — import z adresu URL, import z pliku lub wprowadzenie ręcznie. Aby skorzystać z opcji importu z adresu URL lub pliku, należy uzyskać metadane z instytucji. Jeśli nie masz dostępu do adresu URL metadanych lub pliku zawierającego te dane, możesz wprowadzić wymagane informacje ręcznie. W niektórych przypadkach ręczne wprowadzenie danych może być najprostszą metodą.

- Importuj dane o jednostce zależnej opublikowane w Internecie lub w sieci lokalnej

Gdy wybrana zostanie ta opcja, używany będzie adres URL metadanych instytucji w witrynie Portal for ArcGIS. Adres URL ma format: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, na przykład, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Możesz wygenerować token, korzystając z adresu https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Wprowadzając adres URL na stronie Generowanie tokena, należy podać w polu Adres URL aplikacji internetowej w pełni kwalifikowaną nazwę domeny serwera AD FS. Wybór jakiejkolwiek innej opcji, na przykład Adres IP lub Adres IP źródła żądania, jest nieobsługiwany i może spowodować wygenerowanie nieprawidłowego tokena.

Notatka:

Fragment podanego powyżej przykładowego adresu URL arcgis to domyślna nazwa aplikacji Web Adaptor. Jeżeli używana aplikacja Web Adaptor ma nazwę inną niż arcgis, zastąp ten fragment adresu URL nazwą używanej aplikacji Web Adaptor.

- Importuj dane o jednostce zależnej z pliku

Gdy wybrana zostanie ta opcja, używany będzie plik metadata.xml z instytucji w witrynie Portal for ArcGIS. Są dwa sposoby uzyskania pliku metadanych w formacie XML:

- W sekcji Bezpieczeństwo strony Edytuj ustawienia instytucji kliknij przycisk Uzyskaj dostawcę tożsamości. Pozwala to na uzyskanie metadanych instytucji, które można zapisać jako plik XML na komputerze.

- Otwórz adres URL metadanych instytucji w witrynie Portal for ArcGIS i zapisz jako plik XML na komputerze. Adres URL ma format: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, na przykład, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Możesz wygenerować token, korzystając z adresu https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Wprowadzając adres URL na stronie Generowanie tokena, należy podać w polu Adres URL aplikacji internetowej w pełni kwalifikowaną nazwę domeny serwera AD FS. Wybór jakiejkolwiek innej opcji, na przykład Adres IP lub Adres IP źródła żądania, jest nieobsługiwany i może spowodować wygenerowanie nieprawidłowego tokena.

Notatka:

Fragment podanych powyżej przykładowych adresów URL arcgis to domyślna nazwa aplikacji Web Adaptor. Jeżeli używana aplikacja Web Adaptor ma nazwę inną niż arcgis, zastąp ten fragment adresu URL nazwą używanej aplikacji Web Adaptor.

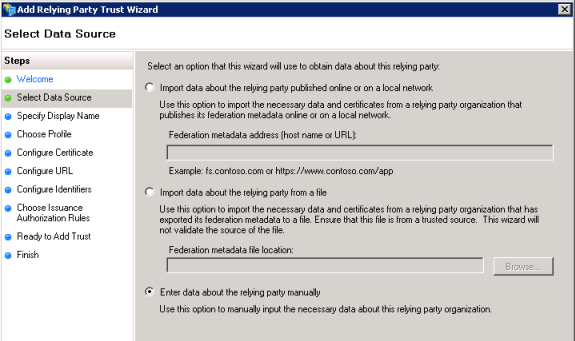

- Wprowadź dane o jednostce zależnej ręcznie

Gdy zostanie wybrana ta opcja, Kreator dodawania zaufania dla jednostki zależnej wyświetli dodatkowe okno, w którym można wprowadzić dane ręcznie. Czynność ta została opisana w punktach od 6 do 8 poniżej.

- Importuj dane o jednostce zależnej opublikowane w Internecie lub w sieci lokalnej

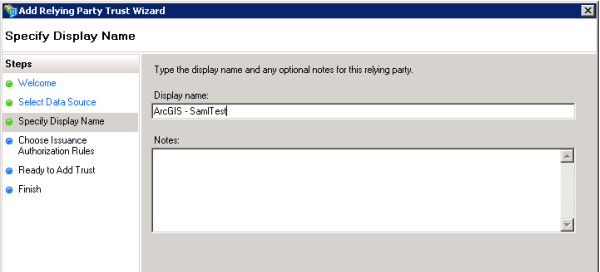

- W sekcji Określanie wyświetlanej nazwy wprowadź wyświetlaną nazwę.

Nazwa wyświetlana jest używana do identyfikowania jednostki zależnej w usługach AD FS. Poza tym nie ma żadnego znaczenia. Należy ją skonfigurować jako ArcGIS lub jako nazwę instytucji w ArcGIS, na przykład ArcGIS—SamlTest.

Wskazówka:

Powyższa ilustracja przedstawia okno Określanie nazwy wyświetlanej razem z etapami importowania źródła danych z adresu URL lub pliku. Jeśli wybierzesz opcję ręcznego wprowadzenia informacji o źródle danych, po lewej stronie okna kreatora zostaną wyświetlone dodatkowe etapy objaśnione w punktach od 6 do 8 poniżej. Jeśli wybrana została opcja Adres URL lub Plik, przejdź do punktu 9.

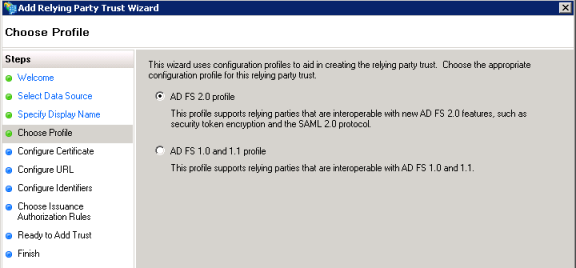

- (Tylko ręczne podawanie informacji o źródle danych) W sekcji Wybór profilu zaznacz opcję Profil AD FS 2.0 (może to również być nowsza wersja usług AD FS zależnie od używanego środowiska).

- (Tylko ręczne podawanie informacji o źródle danych) W sekcji Konfiguracja adresu URL zaznacz pole wyboru obok opcji Włącz obsługę protokołu SAML 2.0 WebSSO i wprowadź adres URL jednostki zależnej usługi SAML 2.0 SSO.

Adres URL jednostki zależnej powinien być adresem, na który usługi AD FS przesyłają odpowiedzi używające protokołu SAML po uwierzytelnieniu użytkownika. Powinien to być adres URL protokołu HTTPS: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/oauth2/saml/signin.

Notatka:

Fragment podanego powyżej przykładowego adresu URL arcgis to domyślna nazwa aplikacji Web Adaptor. Jeżeli używana aplikacja Web Adaptor ma nazwę inną niż arcgis, zastąp ten fragment adresu URL nazwą używanej aplikacji Web Adaptor.

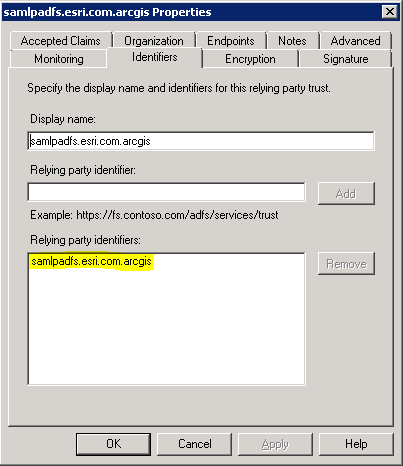

- (Tylko ręczne podawanie informacji o źródle danych) W sekcji Konfiguracja identyfikatorów wprowadź adres URL identyfikatora zaufania jednostki zależnej.

Powinna to być wartość portal.domain.com.arcgis.

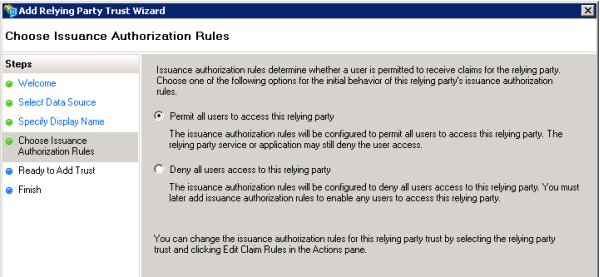

- W sekcji Wybór reguł wystawiania autoryzacji wybierz opcję Zezwalaj wszystkim użytkownikom na dostęp do tej jednostki zależnej.

Wskazówka:

Powyższa ilustracja przedstawia okno Wybór reguł wystawiania autoryzacji razem z etapami importowania źródła danych z adresu URL lub pliku. Jeśli wybierzesz opcję ręcznego wprowadzenia informacji o źródle danych, po lewej stronie okna kreatora zostaną wyświetlone dodatkowe etapy.

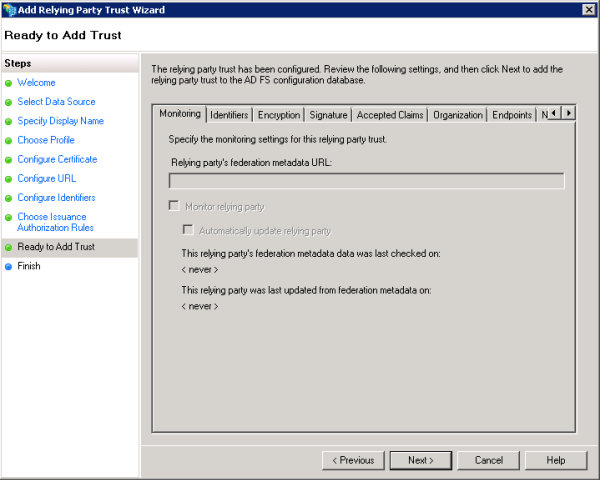

- Przejrzyj wszystkie ustawienia jednostki zależnej w sekcji Gotowe do dodania zaufania. Adres URL metadanych zostanie wypełniony tylko wtedy, gdy wybierzesz opcję importu źródła danych z adresu URL. Poniższa ilustracja przedstawia okno Gotowe do dodania zaufania w przypadku, gdy wybrano opcję ręcznego wprowadzenia informacji o źródle danych.

Kliknij przycisk Dalej.

Wskazówka:

Jeżeli włączono opcję Monitoruj jednostkę zależną, usługi AD FS będą okresowo sprawdzać adres URL metadanych integracji i porównywać je z bieżącym statusem zaufania jednostki zależnej. Monitorowanie będzie jednak kończyć się niepowodzeniem po wygaśnięciu tokena adresu URL metadanych federacji. Informacje o niepowodzeniach są zapisywane w dzienniku zdarzeń usług AD FS. Aby zapobiec wyświetlaniu komunikatów o niepowodzeniu, zalecane jest wyłączenie monitorowania lub aktualizacja tokena.

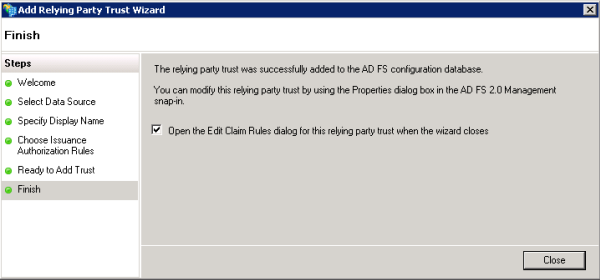

- W sekcji Zakończ zaznacz opcję automatycznego otwarcia okna dialogowego Edycja reguł oświadczenia po kliknięciu przycisku Zamknij.

Wskazówka:

Powyższa ilustracja przedstawia okno Zakończ razem z etapami importowania źródła danych z adresu URL lub pliku. Jeśli wybierzesz opcję ręcznego wprowadzenia informacji o źródle danych, po lewej stronie okna kreatora zostaną wyświetlone dodatkowe etapy.

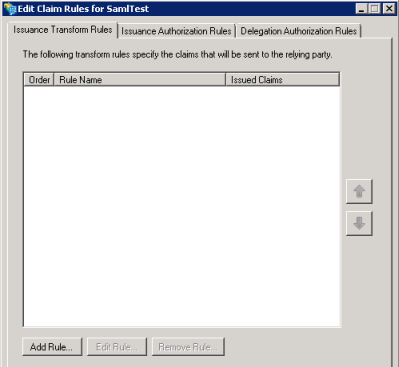

- Aby skonfigurować reguły poświadczenia, otwórz okno kreatora Edycja reguł poświadczenia i kliknij przycisk Dodaj regułę.

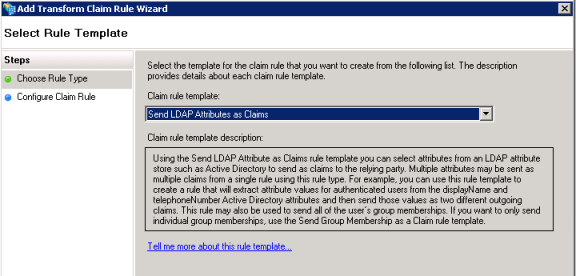

- W sekcji Wybór szablonu reguły wybierz szablon Wysyłaj atrybuty LDAP jako poświadczenia dla reguły poświadczenia, którą chcesz utworzyć i kliknij przycisk Dalej.

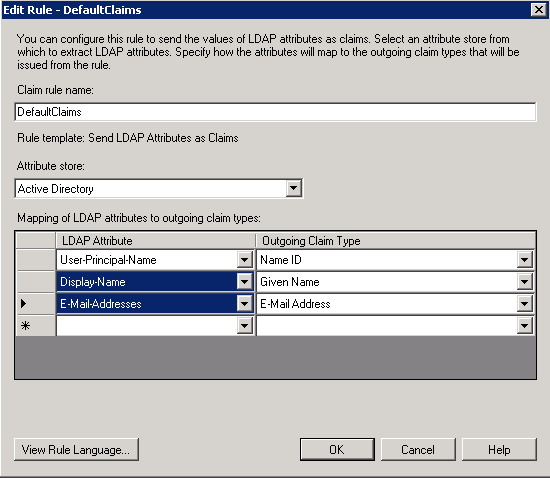

- W sekcji Konfiguracja reguły poświadczenia podaj nazwę reguły, na przykład DefaultClaims.

- Jako wartość pola Magazyn atrybutów ustaw opcję Katalog aktywny.

- W sekcji Tworzenie map atrybutów LDAP dla typów poświadczeń wychodzących wybierz atrybut LDAP zawierający nazwy użytkowników (na przykład SAM-Account-Name) jako wartość pola Atrybut LDAP oraz opcję NameID jako wartość pola Typ poświadczenia wychodzącego.

Notatka:

NameID jest atrybutem, który musi zostać przesłany przez usługi AD FS w odpowiedzi protokołu SAML, aby integracja z produktami ArcGIS zakończyła się powodzeniem. Podczas logowania użytkownika z IDP witryna Portal for ArcGIS utworzy nowego użytkownika o nazwie NameID w swoim magazynie użytkowników. Znaki dozwolone, z których może składać się wartość wysyłana przez atrybut NameID, to znaki alfanumeryczne, _ (podkreślenie), . (kropka) i @ (małpa). W nazwach użytkowników utworzonych przez witrynę Portal for ArcGIS wszystkie inne znaki zostaną zastąpione znakiem podkreślenia.

- Witryna Portal for ArcGIS obsługuje przepływ atrybutów givenName i email address loginu korporacyjnego od korporacyjnego dostawcy tożsamości. Gdy użytkownik loguje się za pomocą loginu korporacyjnego, a witryna Portal for ArcGIS otrzymuje atrybuty o nazwach givenname i email lub mail (wielkość liter nie ma znaczenia), witryna Portal for ArcGIS wypełnia imię i nazwisko oraz adres e-mail powiązane z kontem użytkownika wartościami otrzymanymi od dostawcy tożsamości.

Aby zmodyfikować reguły poświadczenia, postępuj zgodnie z poniższymi wskazówkami.

- W kolumnie Atrybut LDAP wybierz opcję Wyświetlana nazwa (lub inny atrybut z listy w drugim wierszu) i przyporządkuj ją opcji Imię w kolumnie Typ poświadczenia wychodzącego.

- W kolumnie Atrybut LDAP wybierz opcję Adresy e-mail i przyporządkuj ją opcji Adres e-mail w kolumnie Typ poświadczenia wychodzącego.

Gdy skonfigurowane jest tego typu poświadczenie, po uwierzytelnieniu użytkownika usługi AD FS wysyłają atrybuty o nazwach givenname i email do witryny Portal for ArcGIS. Następnie witryna Portal for ArcGIS, korzystając z otrzymanych wartości atrybutów givenname i email, wypełnia pola z imieniem i nazwiskiem oraz adresem e-mail konta użytkownika.

Zalecane jest przekazanie adresu e-mail otrzymanego od korporacyjnego dostawcy tożsamości do witryny Portal for ArcGIS. Jest to pomocne, gdy w późniejszym czasie użytkownik zostaje administratorem. Powiązanie konta z adresem e-mail umożliwia użytkownikowi otrzymywanie powiadomień dotyczących aktywności administracyjnej, a także wysyłanie do innych użytkowników zaproszeń do dołączenia do instytucji.

- Kliknij przycisk Zakończ, aby zakończyć konfigurację dostawcy tożsamości AD FS i dołączyć witrynę Portal for ArcGIS jako jednostkę zależną.

Logowanie inicjowane przez IDP

Po skonfigurowaniu usług AD FS jako dostawcy tożsamości dla instytucji masz możliwość korzystania z procesu logowania za pomocą loginów korporacyjnych inicjowanego przez dostawcę tożsamości (IDP). Konieczne będzie włączenie loginów IDP w celu uruchomienia loginów IDP w usługach AD FS i witrynie Portal for ArcGIS. Jeżeli operacja ta nie została jeszcze wykonana, postępuj zgodnie z poniższymi instrukcjami, aby włączyć logowanie w IDP dla usług AD FS. Witryna Portal for ArcGIS obsługuje domyślnie loginy IDP, dzięki czemu nie ma dodatkowych etapów konfiguracyjnych wymaganych dla witryny Portal for ArcGIS; konieczna jest wyłącznie konfiguracja w usługach AD FS.

- Włącz usługi AD FS tak, aby parametr RelayState był przesłany w pliku web.config. Parametr ten jest używany do identyfikacji konkretnego zasobu, do którego użytkownik uzyska dostęp po zalogowaniu.

- Otwórz plik web.config. Domyślnie plik znajduje się w lokalizacji C:\inetpub\adfs\ls\.

- Dodaj następujący wpis w sekcji microsoft.identityServer.web pliku web.config:

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- Wygeneruj parametr RelayState. Usługi AD FS wymagają podania dwóch informacji w celu wygenerowania RelayState:

- Identyfikator jednostki zależnej (RPID) — jest to identyfikator jednostki zależnej instytucji w witrynie Portal for ArcGIS skonfigurowanej w usługach AD FS. Aby go uzyskać, otwórz właściwości jednostki zależnej witryny Portal for ArcGIS z poziomu konsoli zarządzania usługami AD FS (na przykład webadaptorhost.domain.com).

- RelayState — jest to adres URL portalu, do którego zostanie przekierowany użytkownik po pomyślnym zalogowaniu w witrynie usług AD FS (na przykład https://webadaptorhost.domain.com/webadaptorname/).

- Identyfikator jednostki zależnej (RPID) — jest to identyfikator jednostki zależnej instytucji w witrynie Portal for ArcGIS skonfigurowanej w usługach AD FS. Aby go uzyskać, otwórz właściwości jednostki zależnej witryny Portal for ArcGIS z poziomu konsoli zarządzania usługami AD FS (na przykład webadaptorhost.domain.com).

- Wygeneruj parametr RelayState podając wartości identyfikatora RPID oraz parametru RelayState.

- Zakoduj wartości identyfikatora RPID oraz parametru RelayState, na przykład:

- RPID: webadaptorhost.domain.com.webadaptorname

- RelayState: https%3A%2F%2Fwebadaptorhost.domain.com%2Fwebadaptorname%2F

- Połącz zakodowane wartości utworzone w poprzednim etapie w jeden ciąg (na przykład RPID=webadaptorhost.domain.com.webadaptorname&RelayState=https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F).

- Zakoduj otrzymany w ten sposób ciąg (na przykład RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F).

- Dodaj parametr RelayState do ciągu i dołącz go do adresu URL strony jednokrotnego logowania (SSO) inicjowanej przez IDP dla usług AD FS (na przykład https://idphost.test.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F). Jest to adres URL, który będzie używany do inicjowania procesu logowania w witrynie usług AD FS.

Po pomyślnym zalogowaniu i uwierzytelnieniu użytkownika usługi AD FS wygenerują odpowiedź protokołu SAML i przekażą do witryny Portal for ArcGIS parametr RelayState razem z adresem URL instytucji. Portal dokona weryfikacji odpowiedzi protokołu SAML i przekieruje użytkownika do odpowiedniej instytucji i jej zasobów.