O método de autenticação que você utiliza com o seu portal e se você permite o acesso para ele de fora do firewall, afeta como você implementa um ArcGIS Enterprise altamente disponível.

O seguinte é verdadeiro para todos os cenários descritos neste tópico:

- As máquinas do portal (p1 e p2 nos diagramas) armazenam conteúdo no mesmo diretório, que foi adicionado em um servidor de arquivo altamente disponível.

- As máquinas (s1 e s2) do GIS Server no servidor de hospedagem compartilham diretórios do servidor e um armazenamento de configuração, que foram adicionados em um servidor de arquivo altamente disponível.

- Um armazenamento de dados relacional altamente disponível, composto por uma máquina primária (ds1) e uma máquina auxiliar (ds2), está registrado no servidor de hospedagem. O ArcGIS Data Store tem um mecanismo de ativação após falha embutido pelo qual o armazenamento de dados relacional auxiliar se torna a máquina do armazenamento de dados primário se a máquina primária falhar. O armazenamento de dados verifica as condições das máquinas do GIS Server para o site com o qual está registrado, para que você possa configurar o armazenamento de dados pela URL de máquina do GIS Server.

As diferenças entre os protocolos de autenticação e da comunicação do portal/cliente são descritas nas seções a seguir.

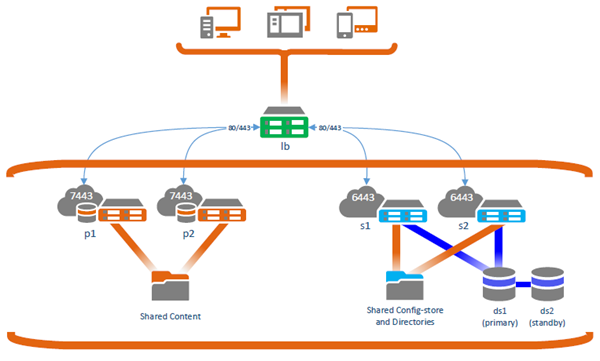

Usuários embutidos, clientes têm acesso ao portal por portas 80 e 443

Neste cenário, a autenticação do portal utiliza usuários embutidos e toda a comunicação entre clientes (mostrada na parte superior do diagrama) e o portal ocorre dentro do firewall.

No exemplo acima, os clientes acessam o site do portal pelo balanceador de carga com URL https://<lb>.<domain>.com/<context>/home/ e o diretório de REST do ArcGIS Server pode ser acessado através do https://<lb>.<domain>.com/<context>/rest. O portal altamente disponível (duas máquinas do Portal for ArcGIS, p1 e p2) comunica-se com seu servidor de hospedagem—um site do GIS Server altamente disponível—através da URL do Diretório de Administrador do ArcGIS Server (https://<lb>.<domain>.com/<context>/admin). As máquinas no site do servidor de hospedagem (s1 e s2) comunicam-se com o portal através da URL do portal privada (https://<lb>.<domain>.com/<context>). Ambas as URL do Diretório de Administrador do ArcGIS Server e a URL do portal privada seguem pelo balanceador de carga (lb) para responderem por redundância. Se uma máquina do Portal for ArcGIS falhar ou estiver inacessível, o servidor de hospedagem poderá ainda comunicar-se com a máquina do portal remanescente, pois o balanceador de carga direcionará o tráfego para a máquina remanescente. Da mesma forma, se uma das máquinas do servidor de hospedagem falhar ou estiver inacessível, o balanceador de carga direcionará o tráfego do portal para a máquina do GIS Server remanescente.

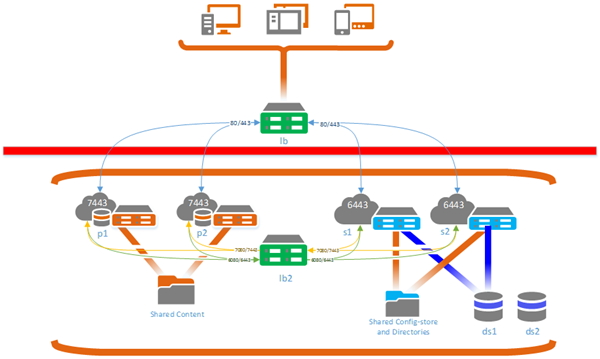

Usuários embutidos com acesso público ao portal

Neste cenário, a autenticação do portal utiliza usuários embutidos e pelo menos alguns clientes acessarão o portal através do firewall. O acesso administrativo de fora do firewall precisa estar desabilitado.

Os clientes acessam o site da web do portal e o parâmetro de REST do ArcGIS Server pelo balanceador de carga fora do firewall (lb). O portal comunica-se com o servidor de hospedagem pela URL do Diretório de Administrador do ArcGIS Server, que segue por um segundo balanceador de carga (lb2) dentro do firewall (https://<lb2>.<domain>.com:6443/arcgis, as linhas verdes no diagrama). O servidor de hospedagem comunica com o portal por uma URL de portal privada, que também vai por lb2 (https://<lb2>.<domain>.com:7443/arcgis, as linhas amarelas no diagrama) então a comunicação não tem que passar pelo firewall. Se uma máquina do portal falhar, o servidor de hospedagem ainda poderá se comunicar com a máquina do portal remanescente, pois lb2 enviará solicitações para a máquina do portal remanescente. Da mesma forma, se uma das máquinas do GIS Server falhar, lb2 direcionará o tráfego do portal para a máquina do GIS Server remanescente.

O acesso de clientes fora do firewall diretamente no site do GIS Server também passará pelo balanceador de carga fora do firewall (lb).

O acesso de administrador ao Diretório de Administrador do ArcGIS Server e ArcGIS Server Manager são bloqueados ao configurar regras no balanceador de carga fora do firewall (lb).

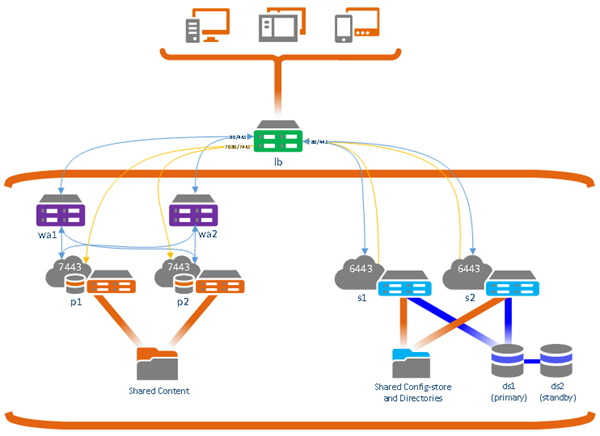

Autenticação LDAP ou IWA com acesso interno de cliente

Neste cenário, os usuários do portal autenticam utilizando a Autenticação Integrada do Windows (IWA) ou a autenticação do protocolo de acesso de diretórios leves (LDAP), e todos os clientes que acessam o portal estão dentro do firewall.

Quando o acesso público ao portal não é necessário, mas os clientes se autenticam com o portal utilizando autenticação IWA ou LDAP, cada máquina no portal altamente disponível exige um web adaptador (wa1 e wa2). O balanceador de carga (lb) envia tráfego para os web adaptors, que então equilibra as solicitações entre as duas máquinas do portal (p1 e p2). Qualquer comunicação do servidor de hospedagem para o portal deve ignorar o desafio de autenticação na camada da web através do web adaptor. Portanto, o balanceador de carga está configurado para atender nas portas 7080 e 7443 e este tráfego é enviado diretamente para o portal nas portas 7080 ou 7443 através da URL do portal privada.

Já que o acesso público ao portal não é necessário, o balanceador de carga pode ser utilizado tanto para as URLs públicas, como também, para as URLs de administrador internas. A URL do portal privada é https://<lb>.<domain>.com:7443/arcgis. Todas as outras URLs são https://<lb>.<domain>.com/<context>.

Autenticação SAML ou ADFS com acesso público ao portal

Neste cenário, usuários do portal autenticam utilizando a autenticação Security Assertion Markup Language (SAML) ou Active Directory Federation Services (ADFS), mas alguns clientes acessando o portal estão fora do firewall. Neste caso, você precisa desabilitar o acesso de administrador para máquinas no GIS Server do servidor de hospedagem para proteger os serviços. Você tem duas opções para isto, conforme descrito nas próximas duas seções.

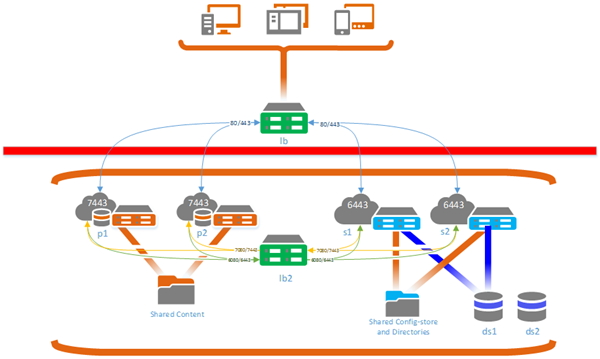

Proteger um portal de acesso público utilizando regras configuradas no balanceador de carga

Neste cenário, os clientes conectam pelo balanceador de carga (lb) fora do firewall (linha vermelha no diagrama), que envia tráfego diretamente para as duas máquinas do portal (p1 e p2) em portas 7443 e 7080 e as duas máquinas do GIS Server (s1 e s2) nas portas 6443 e 6080. As regras dentro do balanceador de carga bloqueia o acesso à URL do Diretório do Administrador do ArcGIS Server e o diretório do ArcGIS Portal.

O balanceador de carga fora do firewall não pode comunicar pelas portas 6080, 6443, 7080 ou 7443. Portanto, outro balanceador de carga (lb2) é configurado dentro do firewall para manipular a comunicação entre o servidor de hospedagem e o portal. O portal comunicará com o servidor de hospedagem utilizando a URL definido para URL da Administração durante a federação (linhas verdes no diagrama) e o servidor de hospedagem comunicará com o portal pela URL do portal privada, (linhas amarelas no diagrama) então a comunicação não tem que passar pelo firewall. Lb2 assegura a redundância se uma das máquinas do GIS Server ou se uma das máquinas do portal falhar.

A URL do portal privada neste cenário é https://<lb2>.<domain>.com:7443/arcgis. A URL do Diretório de Administrador do ArcGIS Server é https://<lb2>.<domain>.com:6443/arcgis/admin.

Proteger um portal de acesso público utilizando web adaptors no site do GIS Server

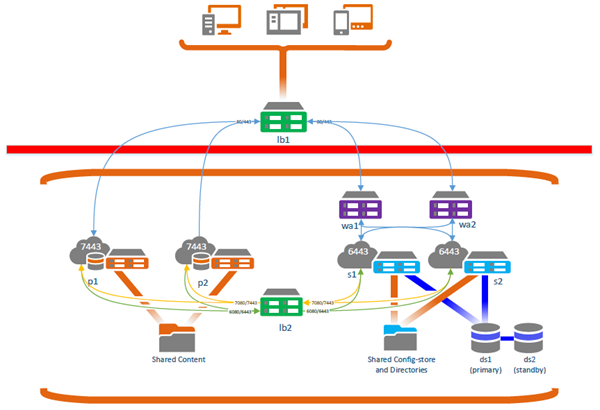

Neste cenário, os clientes conectam pelo balanceador de carga (lb1) fora do firewall (linha vermelha no diagrama), que envia tráfego diretamente para as duas máquinas do portal (p1 e p2) nas portas 7443 e 7080 e envia tráfego para dois web adaptors (wa1, wa2) que são configurados com as máquinas do GIS Server (s1 e s2). Outro balanceador de carga (lb2) manipula o tráfego entre o portal e o servidor de hospedagem do portal e assegura a redundância se uma das máquinas do GIS Server ou uma das máquinas de portal falhar.

Os clientes acessam o portal pelo balanceador de carga (lb1) https://<lb1>.<domain>.com/<context>/home/, que envia tráfego para as duas máquinas do portal pelas portas 7080 e 7443. Já que o portal é configurado com autenticação de SAML ou ADFS, o provedor SAML ou ADFS autentica os usuários quando eles acessam o portal.

Os clientes podem acessar o site do GIS Server pelo balanceador de carga (lb1) fora do firewall, que envia o tráfego para os web adaptors (wa1 e wa2) do GIS Server. Os web adaptors direcionam o tráfego para máquinas do GIS Server pelas portas 6080 e 6443.

O site do GIS Server comunica com o portal pela URL do portal privada (https://<lb2>.<domain>.com:7443/arcgis, as linhas amarelas no diagrama), então a comunicação não tem que passar pelo firewall. O site do GIS Server é federado para o portal utilizando lb para a URL de serviços. Este tráfego passa pelos web adaptors wa1 e wa2, que são configurados para bloquear o acesso de administrador no ArcGIS Server Manager e no Diretório de Administrador do ArcGIS Server. Um segundo balanceador de carga (lb2) é utilizado para acessar o Diretório de Administrador do ArcGIS Server ( https://<lb2>.<domain>.com:6443/arcgis) para fornecer a redundância (as linhas verdes no diagrama).