Протокол HTTPS представляет собой стандартную технологию безопасности, которая используется для установления шифрованного соединения между веб-сервером и веб-клиентом. HTTPS позволяет безопасно обмениваться данными благодаря идентификации и проверки подлинности сервера, а также обеспечению конфиденциальности и целостности всех передаваемых данных. Поскольку HTTPS предотвращает перехват или взлом данных, отправляемых по сети, его необходимо использовать со всеми механизмами регистрации или аутентификации, а также во всех сетях, в которых происходит обмен конфиденциальной информацией.

Чтобы зашифровать сетевое соединение между ArcGIS Web Adaptor и Portal for ArcGIS необходимо использовать HTTPS на порту 443. Другие порты использовать нельзя. HTTPS позволяет защитить имена, пароли и другую важную информацию от дешифровки в канале связи между ArcGIS Web Adaptor и порталом. При использовании HTTPS подключение к веб-страницам и ресурсам осуществляется по протоколу HTTPS, а не HTTP.

Необходимо получить сертификат SSL и связать его с веб-сайтом, на котором установлен ArcGIS Web Adaptor. Каждый веб-сервер имеет собственную процедуру загрузки сертификата и его привязки к веб-сайту.

Убедитесь также, что на вашем веб-сервере включено игнорирование клиентских сертификатов, чтобы доступ к защищенным сервисам через HTTPS осуществлялся корректно.

Создайте сертификат сервера

Для создания HTTPS-соединения между ArcGIS Web Adaptor и порталом, веб-серверу требуется сертификат сервера. Сертификат – это цифровой файл, содержащий информацию об удостоверении веб-сервера. Он также содержит метод шифрования, который используется при создании защищенного канала между веб-сервером и порталом. Сертификат должен создаваться владельцем веб-сайта и иметь цифровую подпись. Существует три типа сертификатов – подписанные центром сертификации (CA), домена и самозаверенный – которые описываются ниже.

Сертификаты, подписанные центром сертификации (CA)

Сертификаты, подписанные центром сертификации (CA), следует использовать для производственных систем, особенно если к развертыванию Portal for ArcGIS предполагается доступ пользователей извне вашей организации. Например, если портал не защищен файрволом и доступен через Интернет, использование сертификата, подписанного центром сертификации (CA) гарантирует пользователям вне организации, что идентичность веб-сайта подтверждена.

Помимо подписи владельца сайта сертификат может иметь подпись независимого сертифицирующего органа. Центр сертификации обычно является пользующейся доверием сторонней организацией, которая может подтвердить подлинность веб-сайта. Если веб-сайт является заслуживающим доверия, центр сертификации добавляет собственную цифровую подпись в самозаверенный сертификат сайта. Это говорит веб-клиентам, что идентичность веб-сайта проверена.

При использовании сертификата, выданного известным центром защищенное соединение между сервером и веб-клиентом возникает автоматически, и никаких специальных действий пользователю предпринимать не надо. Поскольку веб-сайт проверен CA, вы не увидите предупреждений или неожиданного поведения веб-браузера.

Сертификаты домена

Если портал находится за брандмауэром, и использование подписанного CA сертификата невозможно, воспользуйтесь сертификатом домена. Доменный сертификат – это внутренний сертификат, подписанный CA вашей организации. Использование сертификатов домена помогает снизить стоимость выпуска сертификатов и облегчает их развертывание, поскольку сертификаты быстро генерируются в вашей организации для доверительного внутреннего пользования.

Пользователи, находящиеся в вашем домене, не увидят предупреждений или неожиданного поведения веб-браузера, обычно связанных с использованием самозаверенных сертификатов, поскольку веб-сайт был проверен сертификатом домена. Однако сертификаты домена не проверяются внешней CA, это означает, что пользователи, заходящие на сайт извне домена, не смогут проверить подлинность вашего сертификата. Внешние пользователи увидят в веб-браузере сообщения об отсутствии доверия к сайту, пользователь может считать, что зашел на вредоносный сайт и уйти с него.

Создайте доменный сертификат в IIS

В Manager IIS выполните следующие шаги, чтобы создать сертификат домена:

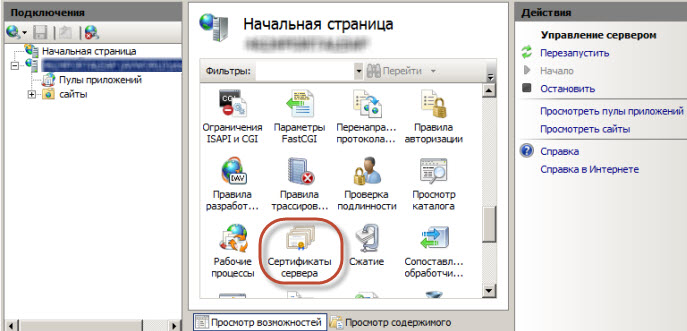

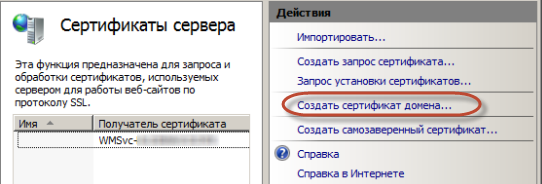

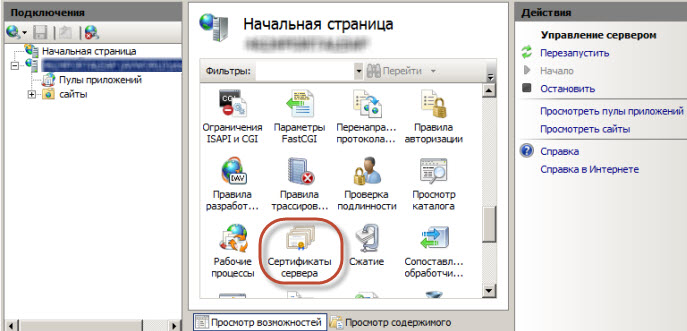

- На панели Подключения выберите ваш сервер в дереве каталога и дважды щелкните Сертификаты сервера.

- На панели Действия щелкните Создать сертификат домена.

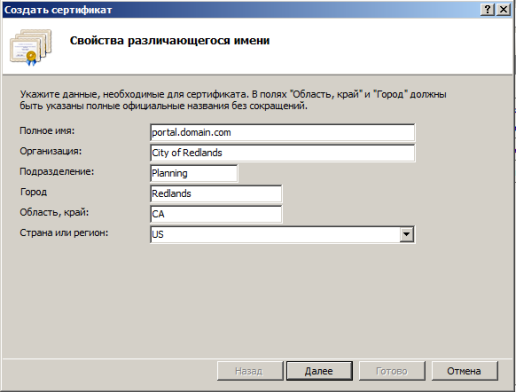

- В диалоговом окнеСвойства отличительного имени введите обязательную для сертификата информацию:

- В поле Общее имя введите полное доменное имя компьютера, например, portal.domain.com.

- Заполните другие параметры, указав данные вашей организации и расположения.

- Щелкните Далее.

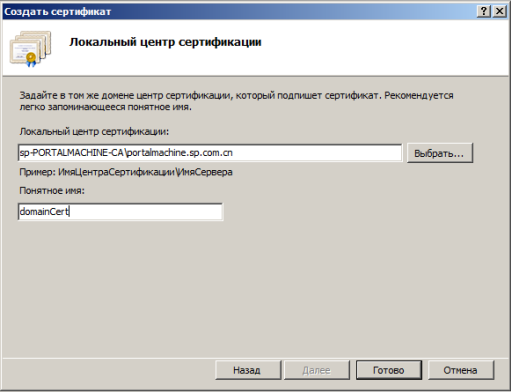

- В диалоговом окне Cертифицирующая организация щелкните Выбрать и выберите сертифицирующую организацию в пределах домена, которая будет подписывать сертификат. Если эта опция не доступна, введите сертифицирующую организацию домена в поле Укажите сертифицирующую организацию, например, City Of Redlands Enterprise Root\REDCASRV.empty.local. Если вам необходима помощь в этом шаге, обратитесь к системному администратору.

- Введите удобное имя сертификата домена и щелкните Завершить.

Последний шаг – связать сертификат домена с HTTPS-портом 443. Для дополнительных инструкций см. Связь сертификата с веб-сайтом.

Самозаверенные сертификаты

Создание самозаверенного сертификата не подходит для производственной среды, поскольку приводит к непредсказуемым результатам и неудобствам в работе для всех пользователей портала.

Сертификат, подписанный только владельцем веб-сайта, называется самозаверенным сертификатом. Самозаверенные сертификаты обычно используются на веб-сайтах, которые доступны только пользователям внутренней сети организации (LAN). Если веб-сайт, использующий самозаверенный сертификат, находится вне вашей собственной сети, вы не сможете проверить, действительно ли сайт, выпустивший сертификат, представляет указанную в нем организацию. При работе с таким сайтом вы подвергаете риску вашу информацию, поскольку за ним могут стоять злоумышленники.

При первоначальной настройке портала вы можете использовать самозаверенный сертификат для начального тестирования, чтобы проверить заданную конфигурацию. Однако если вы используете самозаверенный сертификат, во время тестирования вы увидите следующее:

- Предупреждения от веб-браузера и ArcGIS Desktop о сомнительном содержании сайта. При обнаружении самозаверенного сертификата веб-браузер обычно выдает предупреждение и просит подтвердить переход на сайт. Если вы используете самозаверенный сертификат, многие браузеры предупреждают об этом с помощью значков или красного цвета в адресной строке. Будьте готовы увидеть такие предупреждения, если вы настраиваете ваш портал на использование самозаверенного сертификата.

- Невозможно открыть интегрированный сервис во вьюере карт портала, добавить элемент защищенного сервиса к порталу, войти в ArcGIS Server Manager на интегрированном сервере и подключиться к порталу из Esri Maps for Office.

- Непредвиденное поведение при печати кэшированных сервисов и доступе к порталу из клиентских приложений.

- Невозможно войти в портал из Esri Maps for Office, если только самозаверенный сертификат не установлен в хранилище сертификатов Доверенные корневые центры сертификации на компьютере с Esri Maps for Office.

Внимание:

Выше приведен частичный список проблем, которые могут возникнуть при использовании самозаверенного сертификата. Рекомендуется использовать доменный сертификат или сертификат, подписанный центром сертификации (CA) для полного тестирования и развертывания вашего портала.

Создание самозаверенного сертификата в IIS

В Manager IIS выполните следующие шаги, чтобы создать самозаверенный сертификат:

- На панели Подключения выберите ваш сервер в дереве каталога и дважды щелкните Сертификаты сервера.

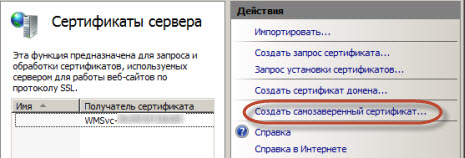

- На панели Действия щелкните Создать самозаверенный сертификат.

- Введите удобное имя для нового сертификата и нажмите OK.

Последний шаг – связать самозаверенный сертификат с HTTPS-портом 443. Для дополнительных инструкций см. Связь сертификата с веб-сайтом.

Привязка сертификата к веб-сайту

После создания сертификата SSL необходимо привязать его к веб-сайту, на котором установлен ArcGIS Web Adaptor. Привязка означает процесс настройки сертификата для использования порта 443 на веб-сайте. Инструкции по привязке сертификата к веб-сайту отличаются в зависимости от платформы и версии веб-сервера. Если вам необходимы инструкции, обратитесь к системному администратору или изучите документацию веб-сервера. Пример шагов для привязки сертификата в IIS см. ниже.

Привязка сертификата к порту 443 в IIS

В Manager IIS выполните следующие шаги, чтобы связать сертификат с HTTPS-портом 443:

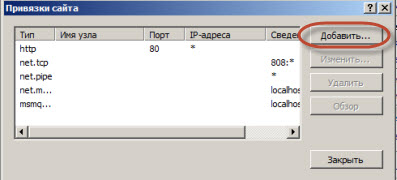

- Выберите ваш сайт в дереве каталога и на панели Действия щелкните Связи.

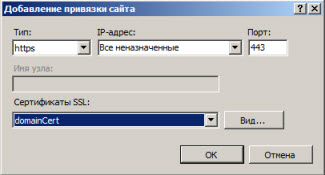

- Если порт 443 отсутствует в списке Связи, щелкните Добавить. В ниспадающем списке Тип выберите https. Оставьте порт 443.

- Если порт 443 имеется в списке, выберите его и щелкните Редактировать.

- Если порт 443 отсутствует в списке Связи, щелкните Добавить. В ниспадающем списке Тип выберите https. Оставьте порт 443.

- В ниспадающем списке сертификата выберите имя вашего сертификата и щелкните OK.

Проверка вашего сайта

После привязки сертификата и веб-сайта, вы можете настроить Web Adaptor на работу с порталом. Вам понадобится открыть страницу настройки ArcGIS Web Adaptor с использованием URL по протоколу HTTPS, например, https://webadaptorhost.domain.com/webadaptorname/webadaptor.

После настройки Web Adaptor следует проверить, что HTTPS работает правильно, сделав HTTPS-запрос к веб-сайту портала, например, https://webadaptorhost.domain.com/webadaptorname/home. Если вы проводите тестирование с самозаверенным сертификатом, отключите предупреждения браузера о небезопасном подключении. Обычно это делается путем добавления в браузер исключения, разрешающего работать с сайтом, имеющим самозаверенный сертификат.

Дополнительные сведения об использовании SSL в развертывании портала см. в разделе Оптимальные методы защиты.