Развертывание на одном компьютере с использованием обратного прокси-сервера

В этом разделе

- Доступ к ГИС-сервисами через стандартные порты

- Вынести ArcGIS Server за брандмауэр организации

- Блокируйте административный доступ к своему сайту

- Используйте возможности собственного веб-сервера

- Краткая информация

Такое развертывание – вариант развертывания сайта с одним компьютером с добавленным на сайт обратного прокси-сервера. Обратный прокси-сервер выступает в качестве посредника для запросов клиентов, ищущих ресурсы на вашем сайте ArcGIS Server, добавляя дополнительные функции безопасности для развертывания сайта.

ArcGIS Web Adaptor – реализация Esri обратного прокси-сервера, настраиваемая большинством известных серверов приложений. Либо вы можете выбрать использование обратных прокси веб-серверов сторонних разработчиков.

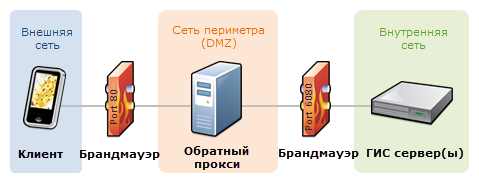

Как показано на приведенном ниже рисунке, ArcGIS Web Adaptor или обратный прокси-сервер другого разработчика, как правило, настраиваются на отдельном веб-сервере, хотя настройки можно выполнить и на вашем ГИС-сервере.

Для клиентских приложений нет разницы между прямым доступом к ГИС-серверам и работой через прокси. В качестве администратора ArcGIS Server вы можете выбрать использование обратного прокси-сервера по следующим причинам:

Доступ к ГИС-сервисами через стандартные порты

При неиспользовании обратного прокси-сервера клиенты напрямую подключаются к ArcGIS Server через http://gisserver.domain.com:6080 или https://gisserver.domain.com:6443, если вы настроили SSL. Вы не можете поменять порты, используемые ArcGIS Server по умолчанию. Если вы хотите, чтобы клиентские приложения использовали стандартные порты, например, 80 и 443 через HTTP и HTTPS, соответственно, требуется настроить доступ с обратным прокси и прямых клиентов через них. К примеру, можно настроить обратный прокси на http://proxy.domain.com/arcgis или на http://proxy.domain.com/myGIS.

Вынести ArcGIS Server за брандмауэр организации

Если вы собираетесь делать общедоступными свои сервисы и приложения в Интернете, рекомендуется использовать настройку обратного прокси-сервера для выноса ArcGIS Server за брандмауэр организации. В такой конфигурации входящие запросы из Интернета проходят через брандмауэр, который блокирует все порты, кроме 80 и 443 (HTTP и HTTPS, соответственно). Ваш обратный прокси веб-сервер получает входящий запрос, передает его к ArcGIS Server через другой брандмауэр по порту 6080 или 6443 (HTTP и HTTPS) и посылает ответ обратно клиенту. На следующей диаграмме показано, как обратный прокси-сервер будет работать во внешней сети, помогая вам взаимодействовать со своей безопасной сетью.

Для изучения вопросов интеграции обратного прокси-сервера с ArcGIS Server см. раздел Использование обратного прокси-сервера с ArcGIS Server.

Блокируйте административный доступ к своему сайту

Для блокировки определенных ресурсов вашего сайта вы можете воспользоваться обратным прокси-сервером. Например, можно настроить прокси на блокировку доступа к ArcGIS Server Manager и ArcGIS Server Administrator Directory. Это может быть полезным, в частности, при размещении сервисов ArcGIS Server в Интернете.

При работе с ArcGIS Web Adaptor отключите административный доступ к своему сайту, воспользовавшись указаниями раздела Постинсталляционная настройка Web Adaptor. При использовании обратного прокси-сервера стороннего разработчика обратитесь к его документации, чтобы блокировать доступ для всех запросов, которые пытаются подключиться к ArcGIS Server Manager (proxy.domain.com/arcgis/manager/) или ArcGIS Server Administrator Directory (proxy.domain.com/arcgis/admin/).

В то время как административный доступ через обратный прокси будет блокирован, он будет по-прежнему работать в случае прямого подключения к ArcGIS Server через используемые по умолчанию порты (6080 или 6443). Для контроля доступа к портам следует использовать брандмауэры.

Используйте возможности собственного веб-сервера

Веб-серверы поддерживают много возможностей, которые вы сможете выгодно использовать при развертывании ArcGIS Server. Публикуя свои ГИС-сервисы через ваш обратный прокси-сервер, вы можете воспользоваться ведением журнала, кэшированием и настройками безопасности своего веб-сервера.

- Аутентификация веб-уровня: По умолчанию, ArcGIS Server использует аутентификацию на основе токенов (часто называется аутентификацией на основе токенов ArcGIS и r аутентификацией ГИС-уровня). Либо вы можете настроить аутентификацию веб-уровня в ArcGIS Server. Этот способ позволит ArcGIS Server передать аутентификацию вашему веб-серверу. Если вам требуется аутентификация веб-уровня, используйте ArcGIS Web Adaptor. Аутентификация веб-уровня недоступна при работе через обратный прокси-сервер стороннего разработчика.

- Ведение журнала: Журналы ArcGIS Server содержат информацию о сервисах ArcGIS Server, например, сведения о вызванной операции, о времени выполнения запросов ArcGIS Server, а также о предупреждениях и ошибках вашего ГИС-сервера. Вы можете дополнить эту информацию данными журналов веб-сервера, содержащие детали, которые могут отсутствовать в журналах ArcGIS Server, такие как, например, IP-адрес, с которого были сделаны запросы, агент пользователя, источник ссылки и т.д.

- Другие возможности: Большинство веб-серверов позволяют управлять запросами и ответами на них. Например, вы можете активировать правила фильтрации входящих запросов, блокировать доступ с конкретных IP-адресов или доменных имен и т.д.

Краткая информация

ArcGIS Web Adaptor или обратный прокси-сервер стороннего разработчика – отличное дополнение к развертываниям ArcGIS Server на одном компьютере. Оба обеспечивают дополнительные возможности обеспечения безопасности. Настоятельно рекомендуем вам использовать один из указанных выше вариантов для работы с ГИС-сервисами в Интернете, а также, в ряде случаев, и для развертываний в интранете – в зависимости от требований безопасности.

Достоинства

- Применение для развертывания на одном компьютере повышенного уровня безопасности.

Недостатки

- Использование обратного прокси-сервера может усложнить запросы к сервисам ArcGIS Server. Особенно это проявляется при использовании аутентификации веб-уровня для больших и сложных корпоративных хранилищ идентификации.

- Не слишком доступны. ГИС-сервер и обратный прокси-сервер будут источниками отказа, если хотя бы один из них перейдет в автономный режим. Для получения подробной информации см. раздел об Развертывании высокой доступности с одним компьютером (active-passive).