Die Implementierung einer ArcGIS Enterprise-Bereitstellung mit hoher Verfügbarkeit ist zum einen von der beim Portal verwendeten Authentifizierungsmethode und zum anderen davon abhängig, ob ein Zugriff auf das Portal von außerhalb Ihrer Firewall zugelassen ist.

Die nachfolgenden Aussagen gelten für alle in diesem Thema beschriebenen Szenarien:

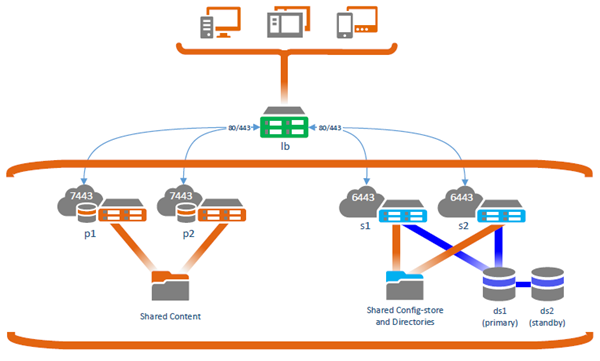

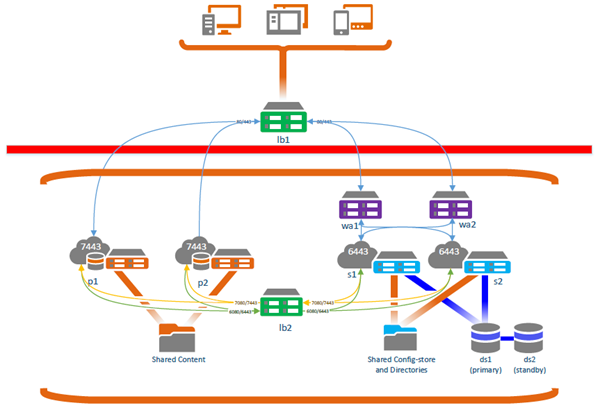

- Die Portal-Computer (p1 und p2 in den Diagrammen) speichern Inhalte im gleichen Verzeichnis, das sich auf einem Dateiserver mit hoher Verfügbarkeit befindet.

- Die GIS Server-Computer (s1 und s2) im Datenspeicher verwenden Serververzeichnisse und einen Konfigurationsspeicher, die sich auf einem Dateiserver mit hoher Verfügbarkeit befinden.

- Ein Data Store vom Typ "relational" mit hoher Verfügbarkeit, welcher sich aus einem primären Computer (ds1) und einem Standby-Computer (ds2) zusammensetzt, ist beim Hosting-Server registriert. ArcGIS Data Store verfügt über einen integrierten Failover-Mechanismus, bei dem der Standby-Data-Store vom Typ "relational" bei einem Ausfall des primären Computers die Funktion des primären Data Store-Computers übernimmt. Der Data Store überprüft die Bedingungen der GIS Server-Computer für die Site, bei der er registriert ist, sodass Sie den Data Store über die URL beider GIS Server-Computer konfigurieren können.

In den folgenden Abschnitten werden die Unterschiede zwischen der Client-/Portal-Kommunikation und den Authentifizierungsprotokollen beschrieben.

Integrierte Benutzer und Clients können über die Ports 80 und 443 auf das Portal zugreifen.

In diesem Szenario erfolgt die Portalauthentifizierung über integrierte Benutzer, und jegliche Kommunikation zwischen Clients (oben im Diagramm zu sehen) und dem Portal findet innerhalb der Firewall statt.

Im vorstehenden Beispiel greifen Clients auf die Portal-Website über den Load Balancer mit der URL https://<lb>.<domain>.com/<context>/home/ zu und das REST-Verzeichnis des Portals ist über ArcGIS Server erreichbar https://<lb>.<domain>.com/<context>/rest. Das Portal mit hoher Verfügbarkeit (zwei Portal for ArcGIS-Computer, p1 und p2) kommuniziert mit seinem Hosting-Server – eine GIS Server-Site mit hoher Verfügbarkeit – über die URL ArcGIS Server-Administratorverzeichnisses (https://<lb>.<domain>.com/<context>/admin). Die Computer auf der Hosting-Server-Site (s1 und s2) kommunizieren mit dem Portal über die private Portal-URL (https://<lb>.<domain>.com/<context>). Sowohl die URL des ArcGIS Server-Administratorverzeichnisses als auch die URL des privaten Portals laufen über den Load Balancer (lb), um Redundanz zu gewährleisten. Sollte einer der Portal for ArcGIS-Computer in irgendeiner Weise ausfallen, kann der Hosting-Server weiterhin mit dem verbleibenden Portal-Computer kommunizieren, da der Load Balancer den Datenverkehr auf den anderen Computer lenkt. Sollte analog dazu einer der Hosting-Server-Computer in irgendeiner Weise ausfallen, kann der Load Balancer den Datenverkehr vom Portal auf den verbliebenen GIS Server-Computer lenken.

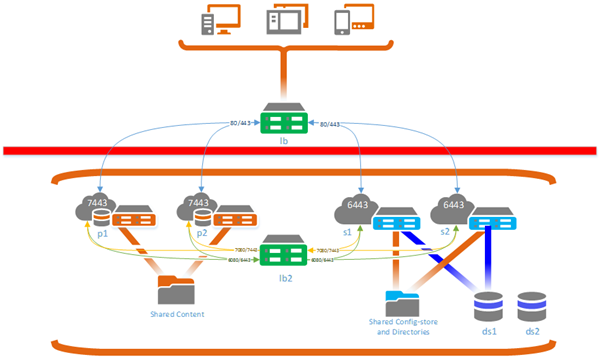

Integrierte Benutzer mit öffentlichem Zugriff auf das Portal

In diesem Szenario erfolgt die Portalauthentifizierung über integrierte Benutzer, und es wird einige Clients geben, die über die Firewall hinweg zugreifen. Administrative Zugriffe über die Firewall hinweg müssen deaktiviert werden.

Clients greifen auf die Portal-Website und den ArcGIS Server-REST-Endpunkt über den Load Balancer außerhalb der Firewall zu (lb). Das Portal kommuniziert mit dem Hosting-Server über die URL des ArcGIS Server-Administratorverzeichnisses. Dies erfolgt über einen zweiten Load Balancer (lb2) innerhalb der Firewall (https://<lb2>.<domain>.com:6443/arcgis, die grünen Linien im Diagramm). Der Hosting-Server kommuniziert mit dem Portal über die URL des privaten Portals. Dies erfolgt ebenfalls über lb2 (https://<lb2>.<domain>.com:7443/arcgis, die gelben Linien im Diagramm), sodass die Kommunikation die Firewall nicht durchqueren muss Sollte einer der Portal-Computer in irgendeiner Weise ausfallen, kann der Hosting-Server weiterhin mit dem verbleibenden Portal-Computer kommunizieren, da über lb2 Anforderungen an den anderen Portal-Computer gesendet werden. Sollte analog dazu einer der GIS Server-Computer in irgendeiner Weise ausfallen, kann lb2 den Datenverkehr vom Portal auf den verbliebenen GIS Server-Computer lenken.

Wird von außerhalb der Firewall befindlichen Clients direkt auf die GIS Server-Website zugegriffen, werden diese ebenfalls durch den Load Balancer außerhalb der Firewall (lb) geleitet.

Der Administratorzugriff auf das ArcGIS Server-Administratorverzeichnis sowie auf ArcGIS Server Manager wird mithilfe von Regeln des Load Balancers außerhalb der Firewall (lb) blockiert.

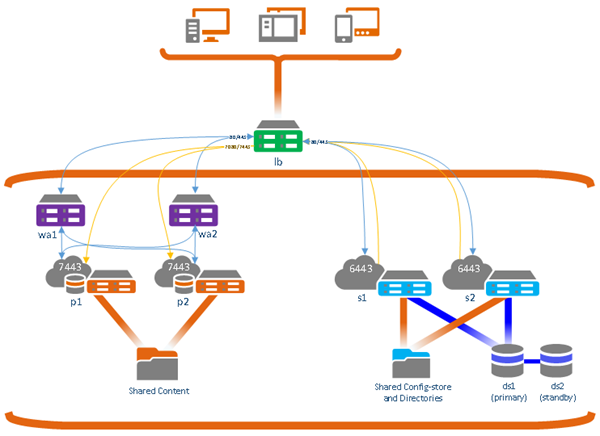

IWA- oder LDAP-Authentifizierung bei internem Client-Zugriff

In diesem Szenario authentifizieren sich Portalbenutzer mit der integrierten Windows-Authentifizierung (IWA) oder dem Lightweight Directory Access Protocol (LDAP), wobei sich alle Clients, die auf das Portal zugreifen, innerhalb der Firewall befinden.

Falls ein öffentlicher Zugriff auf das Portal nicht erforderlich ist, die zugreifenden Clients jedoch die IWA- oder LDAP-Authentifizierung nutzen, ist für jeden Computer im hoch verfügbaren Portal ein Web Adaptor erforderlich (wa1 und wa2). Der Load Balancer (lb) sendet den Datenverkehr an die Web Adaptors, die daraufhin die Anforderungen zwischen den beiden Portal-Computern (p1 und p2) ausgleichen. Jegliche vom Hosting-Server zum Portal gesendete Kommunikation muss die Authentifizierungsanforderung auf Webebene über den Web Adaptor umgehen. Daher überwacht der Load Balancer gemäß Konfiguration die Ports 7080 und 7443 und sorgt dafür, dass Datenverkehr direkt an das Portal über Port 7080 oder 7443 über die private Portal-URL geleitet wird.

Da kein öffentlicher Zugriff auf das Portal erforderlich ist, kann der Load Balancer sowohl für die öffentlichen URLs als auch für die internen Administrator-URLs verwendet werden. Die private Portal-URL lautet https://<lb>.<domain>.com:7443/arcgis. Alle übrigen URLs lauten https://<lb>.<domain>.com/<context>.

SAML- oder ADFS-Authentifizierung mit öffentlichem Zugriff auf das Portal

In diesem Szenario authentifizieren sich Portalbenutzer mit der Security Assertion Markup Language (SAML)- oder Active Directory Federation Services (ADFS)-Authentifizierung, wobei einige Clients auf das Portal von außerhalb der Firewall zugreifen. In diesem Fall müssen Sie den Administratorzugriff auf die GIS Server-Computer des Hosting-Servers deaktivieren, um die Services abzusichern. Hierfür stehen Ihnen zwei Optionen zur Verfügung, die in den nächsten beiden Abschnitten beschrieben werden.

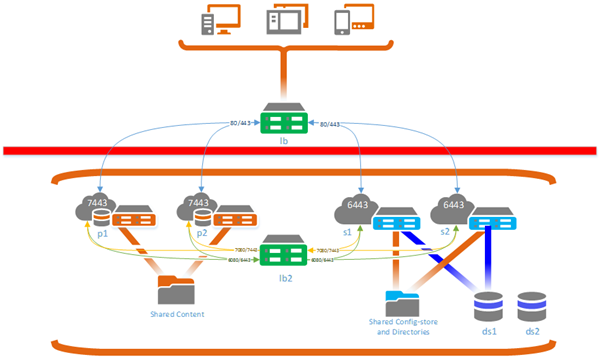

Sichern eines öffentlich zugänglichen Portals mithilfe von Regeln des Load Balancers

In diesem Szenario verbinden sich Clients mit dem Load Balancer (lb) außerhalb der Firewall (rote Linie im Diagramm), der den Datenverkehr direkt an die beiden Portal-Computer (p1 und p2) über die Ports 7443 und 7080 und die beiden GIS Server-Computer (s1 und s2) über die Ports 6443 und 6080 sendet. Regeln des Load Balancers sperren den Zugriff auf die URL des ArcGIS Server-Administratorverzeichnisses und das ArcGIS Portal-Verzeichnis.

Der Load Balancer außerhalb der Firewall kann nicht über die Ports 6080, 6443, 7080 oder 7443 kommunizieren. Daher wird innerhalb der Firewall ein weiterer Load Balancer (lb2) konfiguriert, um die Kommunikation zwischen dem Portal und dem Hosting-Server zu verarbeiten. Das Portal kommuniziert mit dem Hosting-Server über die URL, die während des Verbindungvorgangs für die Verwaltungs-URL (grüne Linien im Diagramm) definiert wurde, und der Hosting-Server kommuniziert mit dem Portal über die private Portal-URL (gelbe Linien im Diagramm), sodass die Kommunikation keine Firewall durchqueren muss. Lb2 stellt die Redundanz sicher, wenn einer der GIS Server- oder Portal-Computer ausfällt.

Die private Portal-URL in diesem Szenario lautet https://<lb2>.<domain>.com:7443/arcgis. Die URL des ArcGIS Server-Administratorverzeichnisses lautet https://<lb2>.<domain>.com:6443/arcgis/admin.

Sichern eines öffentlich zugänglichen Portals mithilfe von Web Adaptors auf der GIS Server-Site

In diesem Szenario verbinden sich Clients mit dem Load Balancer (lb1) außerhalb der Firewall (rote Linie im Diagramm), der den Datenverkehr direkt an die beiden Portal-Computer (p1 und p2) über die Ports 7443 und 7080 und an die beiden Web Adaptor (wa1, wa2) sendet, die mit den GIS Server-Computern (s1 und s2) konfiguriert sind. Ein weiterer Load Balancer (lb2) verarbeitet den Datenverkehr zwischen dem Portal und dem Hosting-Server des Portals und stellt die Redundanz sicher, wenn einer der GIS Server- oder Portal-Computer ausfällt.

Clients greifen über den Load Balancer (lb1) https://<lb1>.<domain>.com/<context>/home/ auf das Portal zu, der den Datenverkehr über die Ports 7080 und 7443 an die beiden Portal-Computer sendet. Da das Portal mit der SAML- oder ADFS-Authentifizierung konfiguriert ist, authentifiziert der SAML- oder ADFS-Provider Benutzer, wenn sie auf das Portal zugreifen.

Clients können auf die GIS Server-Site über den Load Balancer (lb1) außerhalb der Firewall zugreifen, der den Datenverkehr an die Web Adaptor (wa1 and wa2) von GIS Server sendet. Der Datenverkehr wird über die Web Adaptors an die GIS Server-Computer über die Ports 6080 und 6443 geleitet.

Die GIS Server-Site kommuniziert mit dem Portal über die URL des privaten Portals (https://<lb2>.<domain>.com:7443/arcgis, die gelben Linien im Diagramm), sodass die Kommunikation die Firewall nicht durchqueren muss. Die GIS Server-Site wird mithilfe des lb für die Service-URL mit dem Portal verbunden. Dieser Datenverkehr erfolgt über die Web Adaptor wa1 und wa2, die zum Sperren des Administratorzugriffs auf ArcGIS Server Manager und das ArcGIS Server-Administratorverzeichnis konfiguriert sind. Ein zweiter Load Balancer (lb2) wird für den Zugriff auf das ArcGIS Server-Administratorverzeichnis ( https://<lb2>.<domain>.com:6443/arcgis) verwendet, um die Redundanz sicherzustellen (die grünen Linien im Diagramm).