Das HTTPS-Protokoll ist eine Standard-Sicherheitstechnologie, die zum Einrichten einer verschlüsselten Verbindung zwischen einem Webserver und einem Webclient verwendet wird. HTTPS sorgt für eine sichere Netzwerkkommunikation, indem der Server identifiziert und authentifiziert und der Datenschutz und die Integrität aller übertragenen Daten sichergestellt wird. Da HTTPS das Abhören oder Manipulieren von im Netzwerk versendeten Informationen verhindert, sollte es in jedem Anmeldungs- oder Authentifizierungsmechanismus sowie für das gesamte Netzwerk verwendet werden, in dem die Kommunikation vertrauliche oder proprietäre Informationen enthält.

Zum Verschlüsseln der Kommunikation zwischen ArcGIS Web Adaptor und Portal for ArcGIS muss HTTPS verwendet werden. Dadurch wird verhindert, dass die zwischen ArcGIS Web Adaptor und dem Portal gesendeten Namen, Kennwörter und anderen vertraulichen Daten gelesen werden. Wenn Sie HTTPS verwenden, stellen Sie eine Verbindung mit Webseiten und Ressourcen über das HTTPS- anstatt das HTTP-Protokoll her.

Hinweis:

Der Standard-Port für HTTPS-Verbindungen 443 ist für die meisten Benutzer geeignet. In einigen seltenen Fällen kann Port 443 auf dem Webserver aus organisationsspezifischen Gründen von der ArcGIS Web Adaptor-Instanz nicht verwendet werden. Sollte dies für Ihre Organisation zutreffen, erfahren Sie unter Verwenden von Nicht-Standard-Ports für ArcGIS Web Adaptor im Portal, mit welchen zusätzlichen Schritten eine Problemumgehung konfiguriert werden kann.

Sie müssen ein Serverzertifikat anfordern und es an die Website binden, auf der ArcGIS Web Adaptor gehostet wird. Das Laden eines Zertifikats und dessen Bindung an eine Website ist je nach Webserver unterschiedlich.

Stellen Sie außerdem sicher, dass Ihr Webserver so eingestellt ist, dass Client-Zertifikate ignoriert werden, damit der Zugriff auf sichere Services ordnungsgemäß über HTTPS erfolgt.

Erstellen eines Serverzertifikats

Um eine HTTPS-Verbindung zwischen ArcGIS Web Adaptor und Ihrem Portal herzustellen, benötigt der Webserver ein Serverzertifikat. Ein Zertifikat ist eine digitale Datei, die Informationen zur Identität des Webservers enthält. Sie enthält außerdem die Verschlüsselungstechnik, die verwendet wird, wenn ein sicherer Kanal zwischen dem Webserver und dem Portal hergestellt wird. Ein Zertifikat muss vom Besitzer der Website erstellt und digital signiert werden. Es gibt drei Typen von Zertifikaten, von der Zertifizierungsstelle signierte, Domänen- und selbstsignierte Zertifikate, die weiter unten erläutert werden.

Von der Zertifizierungsstelle (CA) signierte Zertifikate

Von einer Zertifizierungsstelle signierte Zertifikate sollten für Produktionssysteme verwendet werden, insbesondere dann, wenn Benutzer außerhalb Ihrer Organisation auf die Bereitstellung von Portal for ArcGIS zugreifen. Wenn Ihr Portal sich beispielsweise nicht hinter einer Firewall befindet und über das Internet aufgerufen werden kann, wird Clients außerhalb Ihrer Organisation durch die Verwendung eines von der Zertifizierungsstelle signierten Zertifikats garantiert, dass die Identität der Website überprüft wurde.

Ein Zertifikat kann außer durch den Besitzer der Website auch durch eine unabhängige Zertifizierungsstelle signiert werden. Eine CA ist normalerweise ein vertrauenswürdiger Drittanbieter, der die Authentizität einer Website bestätigen kann. Wenn eine Website vertrauenswürdig ist, fügt die Zertifizierungsstelle dem selbstsignierten Zertifikat dieser Website eine eigene digitale Signatur hinzu. Auf diese Weise wird Webclients garantiert, dass die Identität der Website überprüft wurde.

Beim Verwenden eines Zertifikats, das von einer bekannten Zertifizierungsstelle ausgestellt wurde, findet die sichere Kommunikation zwischen dem Server und dem Webclient automatisch statt, ohne dass eine spezielle Aktion des Benutzers erforderlich ist. Im Webbrowser liegt kein unerwartetes Verhalten vor, bzw. es wird keine Warnmeldung angezeigt, da die Website durch die CA überprüft wurde.

Domänenzertifikate

Wenn sich Ihr Portal hinter einer Firewall befindet und kein signiertes CA-Zertifikat verwendet werden kann, ist ein Domänenzertifikat eine akzeptable Lösung. Ein Domänenzertifikat ist ein internes Zertifikat, das von der Zertifizierungsstelle einer Organisation signiert wird. Durch die Verwendung eines Domänenzertifikats können Kosten für die Ausstellung von Zertifikaten reduziert und die Bereitstellung von Zertifikaten vereinfacht werden, da sie schnell innerhalb der Organisation zur vertrauenswürdigen internen Verwendung erstellt werden können.

Innerhalb Ihrer Domäne kommt es weder zu unerwartetem Verhalten noch zu Warnmeldungen, wie dies normalerweise bei einem selbstsignierten Zertifikat der Fall ist, da die Website durch das Domänenzertifikat überprüft wurde. Domänenzertifikate werden jedoch nicht durch eine externe CA überprüft, d. h. Benutzer, die Ihre Site von außerhalb Ihrer Domäne besuchen, können nicht überprüfen, ob es sich bei dem Zertifikat tatsächlich um das Zertifikat handelt, das es vorgibt zu sein. Externen Benutzern werden Browser-Warnungen angezeigt, dass die Site nicht vertrauenswürdig ist, wodurch sie den Eindruck gewinnen können, mit einem bösartigen Angreifer zu kommunizieren, und von Ihrer Site weggeleitet werden.

Erstellen eines Domänenzertifikats und Aktivieren von HTTPS

Um den Konfigurationsassistenten von ArcGIS Enterprise erfolgreich abzuschließen, muss HTTPS in IIS auf dem Computer aktiviert werden, auf dem die Basisbereitstellung installiert ist.

Wenn HTTPS nicht aktiviert ist, wird der Konfigurationsassistent nicht abgeschlossen und die folgende Fehlermeldung aufgezeichnet:

Die Web Adaptor-URL https://mymachine.mydomain.com/server kann nicht erreicht werden. Überprüfen Sie, ob HTTPS für Ihren Webserver aktiviert wurde. Navigieren Sie zu folgendem Hilfethema, um weitere Anweisungen zum Aktivieren von HTTPS zu erhalten: Einführung in ArcGIS Enterprise > ArcGIS Enterprise Builder > Planen einer Basisbereitstellung.

Hinweis:

In den meisten Fällen erhalten Sie die Zertifikate von Ihrem IT-Administrator, der diese an den HTTPS-Port 443 bindet.

Seit 2017 gelten in Chrome nur noch Zertifikate mit dem Parameter "Alternativer Name des Antragstellers" (Subject Alternative Name, SAN) als vertrauenswürdig. Dieser Parameter kann beim Erstellen eines Zertifikats in der IIS Manager-Anwendung nicht konfiguriert werden.

Wenn Sie IIS verwenden und ein Domänenzertifikat erstellen möchten, finden Sie unter Erstellen eines Domänenzertifikats ein geeignetes Skript. Führen Sie es auf Ihrem Computer aus, um ein entsprechendes Zertifikat zu erstellen, und binden Sie es an den HTTPS-Port 443.

Selbstsignierte Zertifikate

Die Erstellung eines selbstsignierten Zertifikats sollte nicht als zulässige Option für eine Produktionsumgebung erachtet werden, da dies zu unerwarteten Ergebnissen führt und die Benutzerfreundlichkeit des Portals beeinträchtigt.

Ein Zertifikat, das nur vom Besitzer der Website signiert wird, wird als selbstsigniertes Zertifikat bezeichnet. Selbstsignierte Zertifikate werden normalerweise in Websites verwendet, die nur Benutzern im internen Netzwerk (LAN) der Organisation zur Verfügung stehen. Wenn Sie mit einer Website außerhalb Ihres eigenen Netzwerks kommunizieren, die ein selbstsigniertes Zertifikat verwendet, haben Sie keine Möglichkeit, zu überprüfen, ob es sich bei der Site, die das Zertifikat ausgibt, tatsächlich um die Site handelt, die sie vorgibt zu sein. Sie könnten tatsächlich mit einem bösartigen Angreifer kommunizieren, der ein Risiko für Ihre Daten darstellt.

Wenn Sie das Portal zunächst einrichten, können Sie ein selbstsigniertes Zertifikat für anfängliche Tests verwenden, um schnell zu überprüfen, ob die Installation erfolgreich ausgeführt wurde. Wenn Sie jedoch ein selbstsigniertes Zertifikat verwenden, sollten Sie berücksichtigen, dass beim Testen Folgendes auftreten kann:

- Webbrowser- und ArcGIS Desktop-Warnungen zu einer nicht vertrauenswürdigen Site. Wenn ein Webbrowser ein selbstsigniertes Zertifikat erkennt, zeigt er in der Regel eine Warnung an, und fordert Sie auf, zu bestätigen, dass Sie zu der Site weitergeleitet werden möchten. Viele Browser zeigen Warnsymbole oder eine rot markierte Adressleiste an, so lange Sie das selbstsignierte Zertifikat verwenden. Diese Art von Warnungen sind typisch, wenn Sie das Portal mit einem selbstsignierten Zertifikat konfigurieren.

- Ein Verbundservice kann in Map Viewer nicht geöffnet werden, dem Portal kann kein gesichertes Service-Element hinzugefügt werden, die Anmeldung bei ArcGIS Server Manager auf einem Verbundserver kann nicht durchgeführt werden und es kann keine Verbindung mit dem Portal über Esri Maps for Office hergestellt werden.

- Unerwartetes Verhalten beim Drucken von gehosteten Services und beim Zugreifen auf das Portal über Client-Anwendungen.

- Die Anmeldung beim Portal über Esri Maps for Office ist nicht möglich, es sei denn, das selbstsignierte Zertifikat wird im Zertifikatspeicher Vertrauenswürdige Stammzertifizierungsstellen auf dem Computer installiert, auf dem Esri Maps for Office ausgeführt wird.

Vorsicht:

Die oben aufgeführte Liste der Probleme, die im Zusammenhang mit der Verwendung eines selbstsignierten Zertifikats auftreten, erhebt keinen Anspruch auf Vollständigkeit. Es wird empfohlen, ein Domänenzertifikat oder ein von der Zertifizierungsstelle signiertes Zertifikat zu verwenden, um das Portal vollständig zu testen und bereitzustellen.

Binden des Zertifikats an die Website

Nachdem Sie ein selbstsigniertes Zertifikat erstellt haben, müssen Sie es an die Website binden, auf der ArcGIS Web Adaptor gehostet wird. Binden bezeichnet den Prozess der Konfiguration des Zertifikats für die Verwendung von Port 443 auf der Website.

Hinweis:

Das Skript im Hilfethema Erstellen eines Domänenzertifikats übernimmt das Binden des Zertifikats für Sie.

Die Anweisungen zum Binden eines Zertifikats an die Website ist je nach Plattform und Version des Webservers unterschiedlich. Weitere Anweisungen erhalten Sie von Ihrem Systemadministrator oder in der Dokumentation Ihres Webservers. Nachstehend finden Sie beispielsweise die Schritte zum Binden eines Zertifikats in IIS.

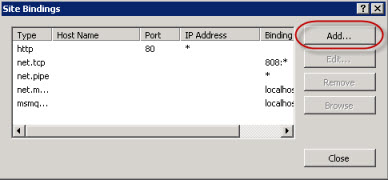

- Wählen Sie Ihre Site in der Strukturansicht und im Bereich Aktionen aus, und klicken Sie auf Bindungen.

- Wenn Port 443 in der Liste der Bindungen nicht verfügbar ist, klicken Sie auf Hinzufügen. Wählen Sie aus der Dropdown-Liste Typ den Eintrag HTTPS aus. Lassen Sie den Port auf 443 eingestellt.

- Wenn Port 443 aufgelistet ist, wählen Sie den Port aus der Liste aus, und klicken Sie auf Bearbeiten.

- Wenn Port 443 in der Liste der Bindungen nicht verfügbar ist, klicken Sie auf Hinzufügen. Wählen Sie aus der Dropdown-Liste Typ den Eintrag HTTPS aus. Lassen Sie den Port auf 443 eingestellt.

- Wählen Sie in der Dropdown-Liste für Zertifikate den Namen des Zertifikats aus, und klicken Sie auf OK.

Testen der Site

Nachdem Sie ein an Port 443 gebundenes Zertifikat erhalten oder erstellt haben, können Sie Web Adaptor für die Verwendung mit dem Portal konfigurieren. Der Zugriff auf die Konfigurationsseite von ArcGIS Web Adaptor muss über eine HTTPS-URL wie https://webadaptorhost.domain.com/webadaptorname/webadaptor erfolgen.

Nachdem Sie Web Adaptor konfiguriert haben, sollten Sie testen, ob HTTPS ordnungsgemäß funktioniert, indem Sie eine HTTPS-Anforderung an die Portal-Website senden, beispielsweise https://webadaptorhost.domain.com/webadaptorname/home. Wenn Sie einen Test mit einem selbstsignierten Zertifikat durchführen, schließen Sie die Browser-Warnungen zu nicht vertrauenswürdigen Verbindungen. Dazu muss in der Regel eine Ausnahme für Ihren Browser hinzugefügt werden, damit diese die Kommunikation mit der Site zulässt, die ein selbstsigniertes Zertifikat verwendet.

Weitere Informationen zum Verwenden von SSL in Ihrer Portal-Bereitstellung finden Sie unter Sicherheitsempfehlungen.