Welche Funktion erfüllt eine Firewall?

Jeder Computer hat Tausende von Ports, über die andere Computer Informationen senden können. Eine Firewall ist ein Sicherheitsmechanismus, der die Anzahl der Ports am Computer, über die andere Computer kommunizieren können, einschränkt. Wenn Sie die Kommunikation mithilfe einer Firewall auf eine kleine Anzahl von Ports einschränken, können Sie diese Ports streng überwachen, um Angriffe zu verhindern. Zudem können Sie die Firewall so konfigurieren, dass die Kommunikation auf einen nur Ihnen bekannten Port eingeschränkt wird.

Firewalls können durch Hardware, Software oder eine Kombination von Hardware und Software implementiert werden. Firewalls eignen sich am besten zum Erkennen von Angriffen (beispielsweise Würmer und Trojaner), die durch einen geöffneten Port in das System eindringen oder es verlassen können. Sie schützen allerdings nicht vor Viren, die als Anhang von E-Mails übermittelt werden, oder vor Bedrohungen innerhalb des Netzwerks. Obwohl Firewalls wichtig sind, sollten sie daher nicht die einzige Komponente Ihrer gesamten Sicherheitsstrategie sein. Antivirensoftware und solide Authentifizierungs- und Autorisierungstechniken sind Beispiele für andere Sicherheitsstrategien, die in Verbindung mit Firewalls bereitgestellt werden sollen.

Schützen von ArcGIS for Server durch Firewalls

Es gibt zwei Strategien, über die Sie eine ArcGIS for Server-Site durch Firewalls schützen können. Bei den folgenden Strategien werden Firewalls eingesetzt, um das interne Netzwerk (in dem die Sicherheitseinstellungen festgelegt sind) vom externen Netzwerk (in dem die Sicherheit nicht gewährleistet werden kann) zu trennen.

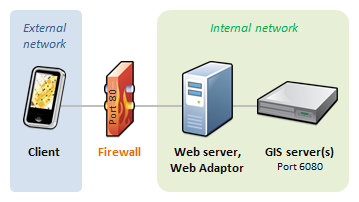

Einzelne Firewall

Bei diesem einfachen und weniger sicheren Ansatz wird eine einzelne Firewall eingesetzt, um den Datenverkehr auf Ihren Webserver einzuschränken. In der Regel ist nur Port 80 geöffnet. Der Webserver, ArcGIS Web Adaptor, der GIS-Server und alle Daten befinden sich hinter der Firewall in einem sicheren, internen Netzwerk.

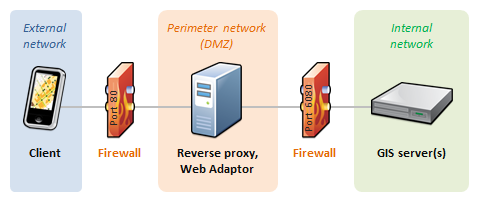

Mehrere Firewalls mit Reverseproxy und ArcGIS Web Adaptor in einem Perimeternetzwerk

Der sicherere, jedoch auch komplexere Ansatz umfasst die Konfiguration des Webservers und von ArcGIS Web Adaptor innerhalb eines Perimeternetzwerks (auch demilitarisierte Zone [DMZ] oder überprüftes Subnetz genannt). In diesem Szenario empfängt ArcGIS Web Adaptor eingehende Anforderungen über den Port 80. Anschließend wird die Anforderung unter Verwendung von Port 6080 über eine weitere Firewall zum GIS-Server weitergeleitet. ArcGIS Web Adaptor veranlasst den Computer, als Reverseproxy zu fungieren.

Die einzelnen Komponenten in diesem Szenario werden nachfolgend genauer betrachtet:

- Ein Perimeternetzwerk besteht aus Computern, auf die Internetbenutzer über eine Firewall zugreifen können, die aber nicht Teil des sicheren internen Netzwerks sind. Das Perimeternetzwerk isoliert das interne Netzwerk vor direkten Internetzugriffen durch Clients.

- Der ArcGIS Web Adaptor im Perimeternetzwerk empfängt Internetanforderungen über einen allgemeinen Port, z. B. Port 80. Eine Firewall verhindert den Zugriff über andere Ports. ArcGIS Web Adaptor sendet die Anforderung dann über eine andere Firewall an das sichere interne Netzwerk und verwendet dabei den ArcGIS for Server-Port 6080.

- Der GIS-Server und der Datenserver (sofern vorhanden) befinden sich im sicheren, internen Netzwerk. Anforderungen, die in das sichere Netzwerk gelangen, müssen von ArcGIS Web Adaptor kommen und eine Firewall passieren. Antworten, die das sichere Netzwerk verlassen, gelangen auf dem gleichen Weg zum Client. Zuerst wird die Antwort durch die Firewall zu ArcGIS Web Adaptor geleitet. Zuerst sendet ArcGIS Web Adaptor die Antwort durch eine andere Firewall zum Client.

Wenn es bei einem Computer im Perimeternetzwerk zu Sicherheitsproblemen kommt, wird durch die zweite Firewall die Gefahr reduziert, dass der betroffene Computer weitere Computer in Ihrem internen Netzwerk gefährdet.

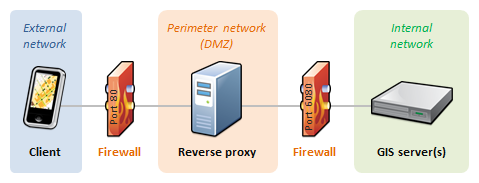

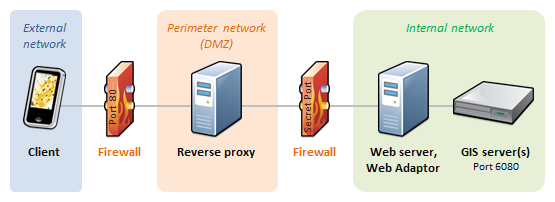

Integrieren eines vorhandenen Reverseproxy

Wenn Ihr Unternehmen bereits einen Reverseproxy verwendet, kann er so konfiguriert werden, dass er Anforderungen an ArcGIS for Server auf Ihrem sicheren internen Netzwerk weiterleitet. Die einfachste Möglichkeit ist, über Port 6080 eine direkte Verbindung zum GIS-Server herzustellen, ohne ArcGIS Web Adaptor zu installieren.

Wenn der Port zwischen dem Reverseproxy und dem sicheren internen Netzwerk unbekannt bleiben soll, können Sie ArcGIS Web Adaptor auf einem anderen Webserver innerhalb des sicheren internen Netzwerks installieren. Dieser ArcGIS Web Adaptor kann so konfiguriert werden, dass er Datenverkehr über einen Port Ihrer Wahl akzeptiert.

Informationen zum Integrieren von ArcGIS for Server in den Reverseproxyserver finden Sie unter Verwenden eines Reverseproxyservers mit dem ArcGIS-Server.

Firewalls zwischen GIS-Server-Computern

In der Regel ist es nicht erforderlich, Firewalls zwischen den GIS-Server-Computern einzurichten. Ist dies jedoch der Fall, sollten Sie sicherstellen, dass die unter Von ArcGIS for Server verwendete Ports aufgeführten Ports geöffnet sind.