¿Qué hace un firewall?

Cada equipo tiene miles de puertos a través de los cuales otros equipos pueden enviar información. Un firewall es un mecanismo de seguridad que limita la cantidad de puertos en el equipo a través de los cuales otros equipos pueden comunicarse. Cuando utiliza un firewall para restringir la comunicación a una pequeña cantidad de puertos, puede controlar mejor esos puertos para evitar un ataque. Además, puede configurar el firewall para restringir la comunicación a un puerto conocido solo por usted.

Los firewalls se pueden implementar a través del hardware, del software o de una combinación de ambos. Los firewalls funcionan mejor en la detección de ataques, como gusanos y algunos troyanos, que pueden entrar o salir del sistema a través de un puerto abierto. No protegen contra los virus adjuntos a correos electrónicos ni de amenazas dentro de la red. Por lo tanto, si bien los firewalls son importantes, no deben ser el único componente de la estrategia de seguridad general. El software antivirus y las técnicas de autorización y autenticación sólidas son ejemplos de otras estrategias de seguridad que se deben implementar en conjunto con los firewalls.

Proteger ArcGIS Server con firewalls

Hay varias estrategias adecuadas que puede tomar para proteger su sitio de ArcGIS Server con firewalls. Los siguientes estrategias utilizan firewalls para separar la red interna (en el que la seguridad es regulado) de la red exteriores (en la que la seguridad no puede ser garantizada).

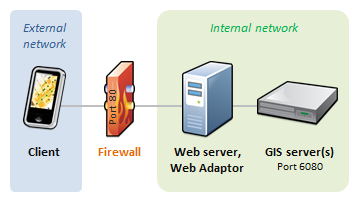

Firewall único

La más sencilla y menos segura de las dos opciones utiliza un firewall único para restringir el tráfico a su servidor web. Normalmente, solo el puerto 80 queda abierto. El servidor web, ArcGIS Web Adaptor, el servidor SIG y los datos se encontrarán detrás del firewall, en la red interna segura.

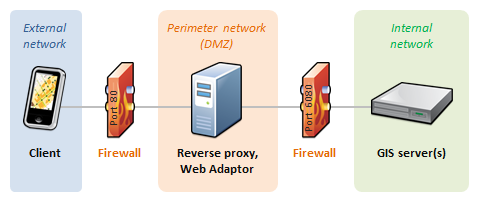

Múltiples firewalls con proxy inverso y ArcGIS Web Adaptor en una red perimetral

Un método más seguro, pero también más complejo, consiste en configurar el servidor web y ArcGIS Web Adaptor dentro de una red perimetral (también conocida como zona desmilitarizada [DMZ] o subred filtrada). En esta situación, ArcGIS Web Adaptor recibe solicitudes entrantes a través del puerto 80. A continuación, envía la solicitud a través de otro firewall al servidor SIG, mediante el puerto 6080. ArcGIS Web Adaptor hace que el equipo actúe como proxy inverso.

A continuación, hay un análisis más detallado de cada componente en esta situación:

- Una red perimetral consiste en equipos a los que pueden acceder los usuarios de Internet a través de un firewall pero que no forman parte de la red interna de seguridad. La red perimetral aísla la red interna del acceso directo de clientes de Internet.

- ArcGIS Web Adaptor, en la red perimetral, recibe solicitudes de Internet a través de un puerto común, como el puerto 80. Un firewall impide el acceso a través de cualquier otro puerto. A continuación, ArcGIS Web Adaptor envía la solicitud a la red interna segura a través de otro firewall que utiliza otro puerto.

- El servidor SIG y el servidor de datos (si hay uno) residen en la red interna segura. Las solicitud que entre en la red segura debe provenir de ArcGIS Web Adaptor y pasar por un firewall. Una respuesta que deja la red segura vuelve al cliente de la misma manera en que llegó. En primer lugar, la respuesta vuelve a pasar por el firewall hasta ArcGIS Web Adaptor. A continuación, ArcGIS Web Adaptor la envía al cliente a través de otro firewall.

Si un equipo en la red perimetral de alguna manera se ve comprometido, el segundo firewall reduce la posibilidad de que los equipos afectados puedan perjudicar los equipos en la red interna.

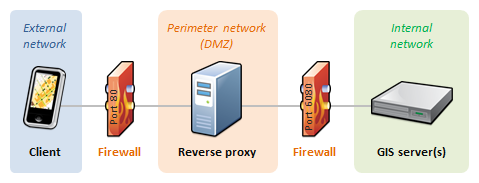

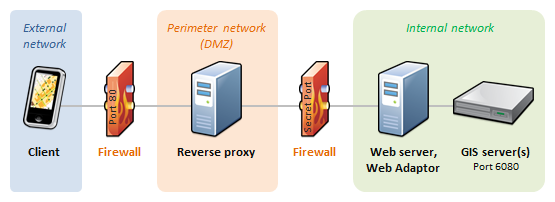

Integración con un proxy inverso existente

Si su organización ya utiliza un proxy inverso, puede configurarlo para encaminar las solicitudes a ArcGIS Server por su red interna segura. La opción más básica es conectar directamente al servidor SIG a través del puerto 6080 sin instalar ArcGIS Web Adaptor.

Si desea que el puerto entre el proxy inverso y la red interna segura permanezca oculto, puede instalar ArcGIS Web Adaptor en otro servidor web dentro de la red interna segura. Este ArcGIS Web Adaptor se puede configurar para aceptar tráfico a través del puerto que se desee.

Para obtener más información sobre cómo integrar un servidor ArcGIS Server con su servidor proxy inverso, consulte Utilizar un servidor proxy inverso con ArcGIS Server.

Firewalls entre equipos del servidor SIG

Normalmente no es necesario colocar firewalls entre los equipos del servidor SIG. Sin embargo, si no tiene los firewalls entre los equipos, debería abrir los puertos enumerados en los Puertos que utiliza ArcGIS Server.