Un pare-feu est un outil de sécurité qui restreint le nombre de ports sur votre machine à travers lesquels du trafic peut être envoyé vers et reçu depuis d’autres ordinateurs. Lorsque vous utilisez un pare-feu pour restreindre la communication à un nombre limité de ports, vous pouvez restreindre la manière dont vos machines sont accessibles et vous assurer que seuls les programmes voulus sont accessibles par les personnes extérieures à votre organisation. Par exemple, il est courant de n’autoriser que le trafic web à transiter par un serveur web et de bloquer tout autre type de trafic. Des pare-feu peuvent être implémentés au moyen de matériel, de logiciels ou d'une combinaison des deux.

Les pare-feu permettent de prévenir certaines attaques, telles que les vers et les chevaux de Troie. Ces attaques pénètrent ou quittent vos systèmes via des ports ouverts qui sont exposés par des programmes s’exécutant sur votre machine mais qui ne sont pas supposés être exposés sur l’Internet libre. Les pare-feu ne vous protègent pas contre les virus joints à des e-mails ou contre les menaces internes à votre réseau. Par conséquent, bien que les pare-feu soient importants, ils ne doivent pas constituer le seul composant de votre stratégie de sécurité globale. Des logiciels antivirus et des techniques efficaces d'authentification et d'autorisation constituent d'autres exemples de stratégies de sécurité à déployer en association avec des pare-feu.

Remarque :

Les pare-feu qui opèrent en limitant les ports ouverts sont différents des pare-feu d’application web, qui s’emploient activement à analysez le trafic web entrant et peuvent bloquer le contenu suspect. Les pare-feu d’application web peuvent être des outils bénéfiques dans votre stratégie globale de sécurité mais ne sont pas l’objet de cette rubrique.Une pratique conseillée en matière de sécurité consiste à mettre en œuvre un réseau de périmètre (également appelé zone démilitarisée (DMZ) ou sous-réseau filtré) pour empêcher les utilisateurs externes d’accéder directement à votre site ArcGIS Server. Un réseau de périmètre constitue sur votre réseau le seul point exposé accessible aux utilisateurs externes. Il ajoute une couche de sécurité au réseau de votre organisation.

Cette rubrique aborde l’utilisation de pare-feu pour protéger les sites ArcGIS Server autonomes (non fédérés auprès d’un portail ArcGIS Enterprise). Pour en savoir plus sur la sécurité du réseau pour le portail ArcGIS Enterprise et les sites ArcGIS Server fédérés, reportez-vous à À propos de la sécurisation de votre portail.

Protection de ArcGIS Server à l’aide de pare-feu

Plusieurs stratégies vous permettent de protéger votre site ArcGIS Server autonome à l’aide de pare-feu. Les stratégies suivantes font appel à des pare-feu pour séparer votre réseau interne (au sein duquel la sécurité est réglementée) du réseau externe (dont la sécurité ne peut pas être garantie).

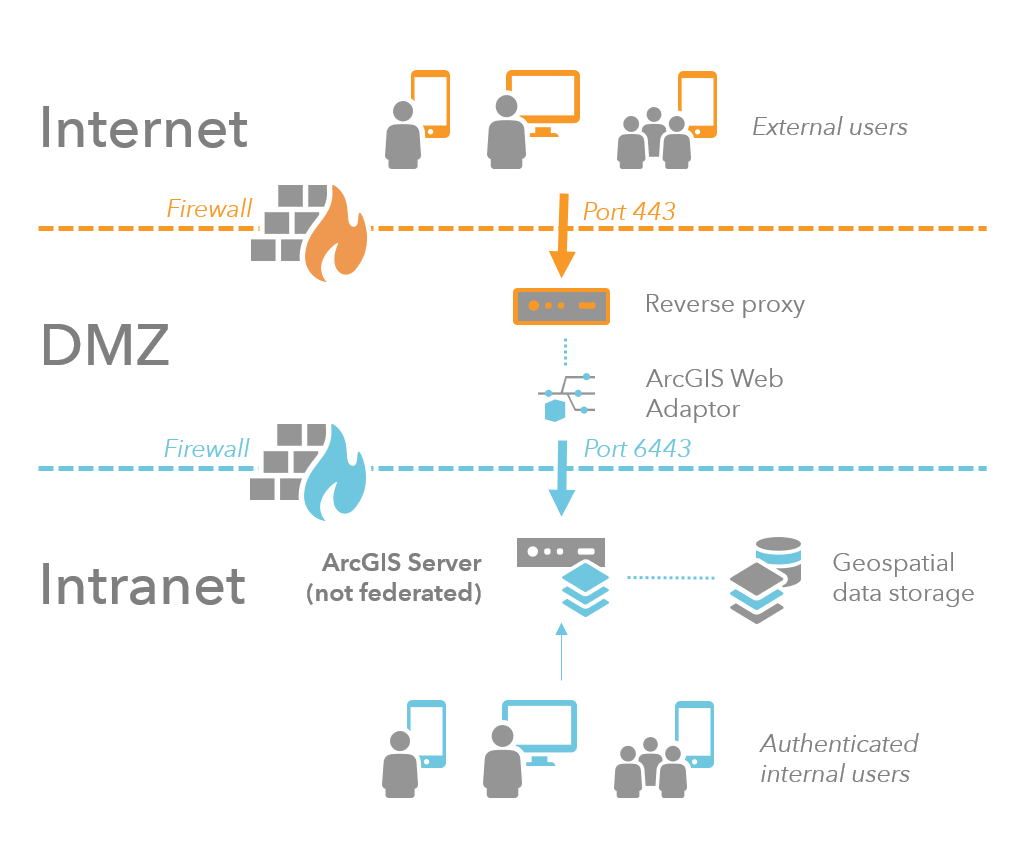

Plusieurs pare-feu avec un proxy inverse et l’ArcGIS Web Adaptor dans un réseau de périmètre

Si votre organisation n’utilise pas encore de serveur proxy inverse, vous pouvez en configurer un et ArcGIS Web Adaptor sur un réseau de périmètre. Dans ce scénario, ArcGIS Web Adaptor reçoit des demandes entrantes via le port 443. Il envoie alors ces demandes à ArcGIS Server, via un autre pare-feu à l’aide du port 6443. ArcGIS Web Adaptor amène la machine à opérer en tant que proxy inverse.

Voici une représentation plus détaillée de chaque composant de ce scénario :

- Un réseau de périmètre est composé de machines auxquelles les utilisateurs d’I peuvent accéder par le biais d’un pare-feu, mais qui ne font pas partie de votre réseau interne sécurisé. Le réseau de périmètre isole le réseau interne de l’accès direct des clients d’Internet.

- ArcGIS Web Adaptor dans le réseau de périmètre reçoit des demandes Internet via un port courant, tel que le port 443. Un pare-feu empêche l’accès par tout autre port. ArcGIS Web Adaptor transmet ensuite la demande au réseau interne sécurisé via un autre pare-feu à l’aide du port 6443 de ArcGIS Server.

- ArcGIS Server et les autres composants ArcGIS Enterprise résident sur le réseau interne sécurisé. Une demande entrant sur le réseau sécurisé doit provenir de ArcGIS Web Adaptor et traverser un pare-feu. Toute réponse quittant le réseau sécurisé retourne au client de la même façon qu’elle est venue. En premier lieu, la réponse traverse de nouveau le pare-feu pour accéder à ArcGIS Web Adaptor. ArcGIS Web Adaptor envoie alors la réponse au client via un autre pare-feu.

Si une machine du réseau de périmètre est en quelque sorte compromise, le deuxième pare-feu limite toute possibilité que la machine affectée puisse endommager des machines de votre réseau interne.

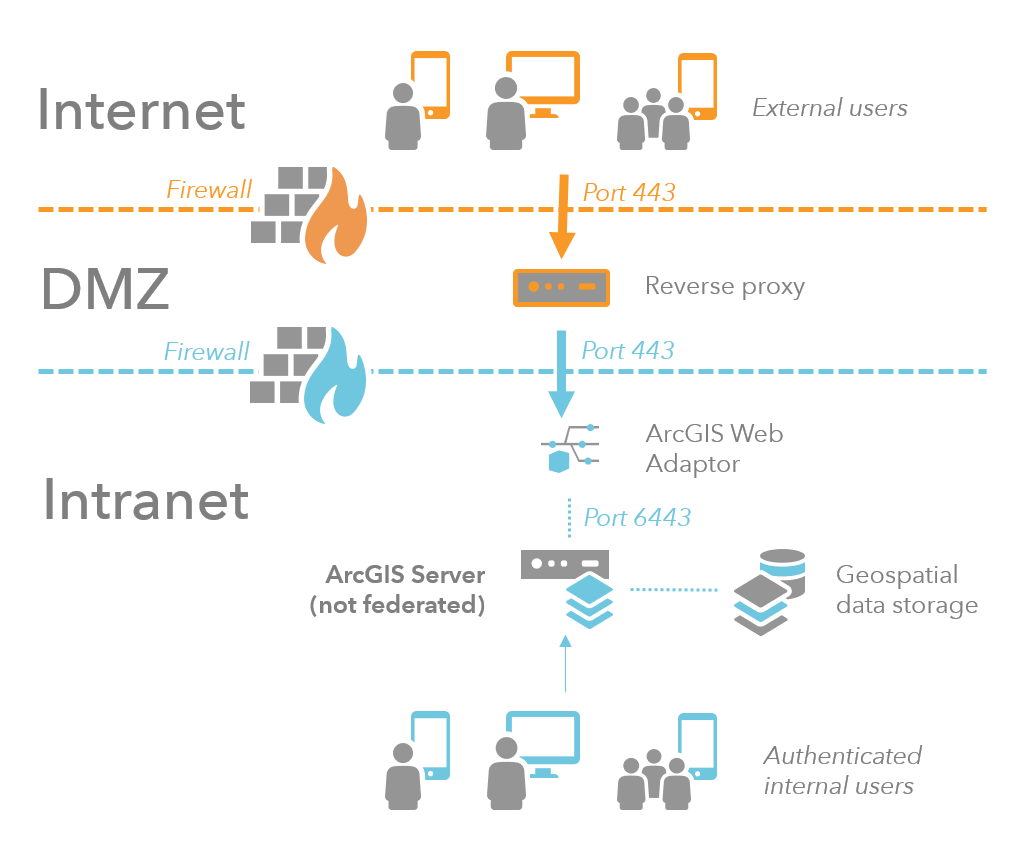

Intégration d'un proxy inversé existant

Si votre organisation utilise déjà un proxy inverse, vous pouvez le configurer pour qu’il achemine les demandes vers ArcGIS Server sur votre réseau interne sécurisé.

Pour vous assurer que le port qui relie le proxy inverse et votre réseau interne sécurisé demeure caché aux utilisateurs externes, installez ArcGIS Web Adaptor sur un autre serveur web de votre réseau interne sécurisé.

Pour en savoir plus sur la manière d’intégrer ArcGIS Server à votre serveur proxy inverse, reportez-vous à la rubrique Utilisation d’un serveur proxy inverse avec ArcGIS Server.

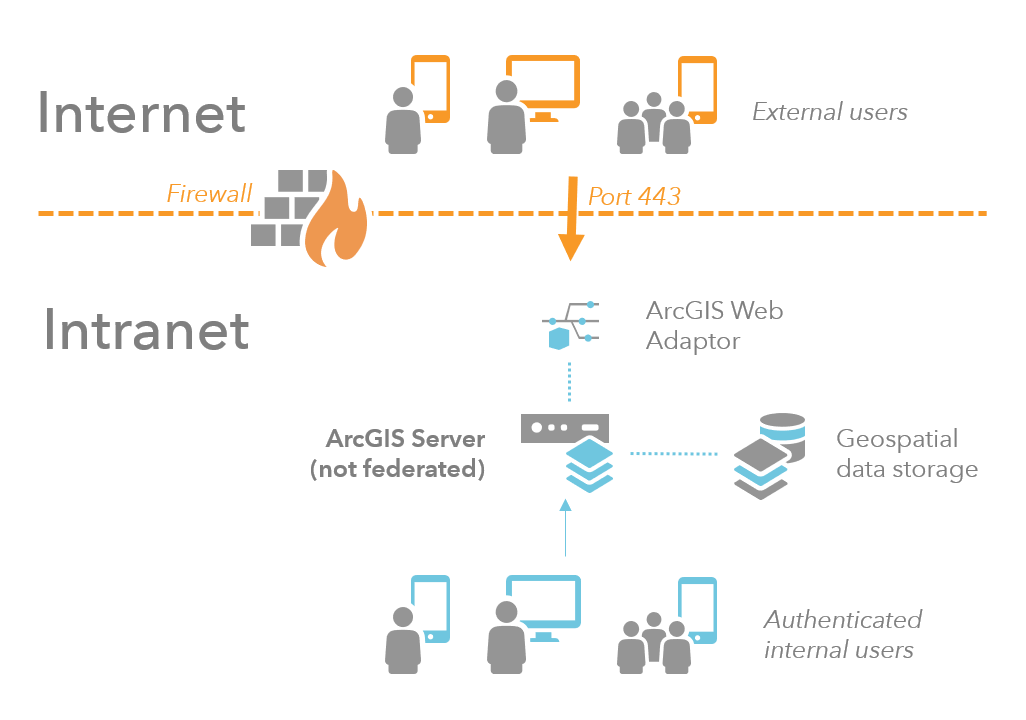

Pare-feu unique

Une option moins sécurisée implique l’utilisation d’un pare-feu pour limiter le trafic à destination de votre serveur web. Habituellement, seul le port 443 est ouvert. Votre serveur web, ArcGIS Web Adaptor, ArcGIS Server et vos données se trouvent tous derrière le pare-feu, sur le réseau interne sécurisé.

Pour une sécurité du réseau solide, placez plusieurs couches de défense entre les clients internes et votre réseau interne. Si un pare-feu unique constitue la seule couche de défense, une violation de cette couche ouvre votre réseau sécurisé à une activité malveillante potentielle. Pour cette raison, ce type de configuration de sécurité n’est pas recommandée.

Pare-feu entre les machines ArcGIS Server

Il n’est généralement pas nécessaire de placer des pare-feu entre les machines sur un site ArcGIS Server ou entre plusieurs sites ArcGIS Server. Toutefois, s’il existe des pare-feu entre les machines, ouvrez les ports répertoriés dans Ports utilisés par ArcGIS Server.

Vous avez un commentaire à formuler concernant cette rubrique ?