È possibile configurare Active Directory Federation Services (AD FS) 2.0 patch roll-up 3 e AD FS 3.0 nel sistema operativo Microsoft Windows Server come provider di identità per account aziendali in Portal for ArcGIS. Il processo di configurazione comporta due passaggi principali: la registrazione del provider di identità aziendale con Portal for ArcGIS e la registrazione di Portal for ArcGIS con il provider di identità aziendale.

Se si desidera, è possibile specificare nel portale i metadati sui gruppi aziendali in Windows Active Directory. In questo modo nel portale è possibile creare gruppi che sfruttano i gruppi aziendali esistenti nell'archivio identità. Quando i membri accedono al portale, l'accesso a contenuti, elementi e dati è controllato tramite le regole di appartenenza definite nel gruppo aziendale. Se non si specificano i metadati necessari del gruppo aziendale, sarà comunque possibile creare gruppi. Tuttavia, le regole di appartenenza verranno controllate da Portal for ArcGIS e non da Windows Active Directory.

Informazioni obbligatorie

Con Portal for ArcGIS gli utenti che accedono con gli account aziendali devono ricevere specifiche informazioni sugli attributi dal provider di identità. NameID è un attributo obbligatorio che deve essere inviato dal provider di identità nella risposta SAML per consentire il funzionamento della federazione con Portal for ArcGIS. Quando un utente esegue l'accesso da IDP, Portal for ArcGIS crea un nuovo utente con il nome utente NameID nel proprio archivio utenti. Per il valore inviato dall'attributo NameID sono consentiti solo caratteri alfanumerici, _ (carattere di sottolineatura). (punto) e @ (chiocciola). Qualsiasi altro carattere verrà sostituito da caratteri di sottolineatura nel nome utente creato da Portal for ArcGIS.

Portal for ArcGIS supporta il flusso in ingresso degli attributi givenName e email address dell'account aziendale dal provider di identità aziendale. Quando un utente effettua l'accesso utilizzando un account di accesso aziendale e Portal for ArcGIS riceve attributi con i nomi givenname e email o mail (senza distinzione tra maiuscolo e minuscolo), Portal for ArcGIS inserisce il nome completo e l'indirizzo e-mail dell'account utente con i valori ricevuti dal provider di identità. Si consiglia di passare l'email address ottenuto dal provider di identità aziendale per consentire all'utente di ricevere notifiche.

registrazione di AD FS come provider di identità aziendale con Portal for ArcGIS

- Accedere al Portale Web come amministratore dell'organizzazione e fare clic su La mia organizzazione > Modifica impostazioni > Sicurezza.

- Nella sezione Accessi aziendali fare clic sul pulsante Imposta provider di identità ed immettere il nome dell'organizzazione nella finestra che viene visualizzata, ad esempio City of Redlands. Quando gli utenti accedono al sito web del portale, questo testo viene visualizzato come parte integrante dell'opzione di accesso SAML, ad esempio Con l'account City of Redlands.

Nota:

È possibile registrare un provider di identità aziendale per il portale.

- Scegliere se gli utenti potranno iscriversi all'organizzazione Automaticamente o Dopo aver aggiunto gli account al portale. Se si seleziona la prima opzione, gli utenti potranno accedere all'organizzazione con l'account di accesso aziendale senza alcun intervento da parte di un amministratore. L'account viene registrato automaticamente con l'organizzazione al primo accesso. Con la seconda opzione è invece necessario che l'amministratore registri gli account necessari con l'organizzazione usando un'utilità da riga di comando o lo script Python di esempio. Una volta registrati gli account, gli utenti potranno accedere all'organizzazione.

Suggerimento:

Si consiglia di designare almeno un account aziendale come amministratore del portale e di abbassare di livello o di eliminare l'account amministratore iniziale. Si consiglia inoltre di disabilitare il pulsante Crea account e la pagina di registrazione (signup.html) del Portale Web per impedire agli utenti di creare i propri account. Per istruzioni complete, consultare Configurare un provider di identità conforme a SAML con il portale.

- Fornire informazioni sui metadati del provider di identità utilizzando una delle opzioni seguenti:

- URL: se l'URL dei metadati di federazione AD FS è accessibile, selezionare questa opzione e immettere l'URL, ad esempio https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml.

Nota:

Se il provider di identità aziendale include un certificato autofirmato, potrebbe verificarsi un errore quando si prova a specificare l'URL HTTPS dei metadati. Questo errore si verifica perché in Portal for ArcGIS non è possibile verificare il certificato autofirmato del provider di identità. In alternativa, utilizzare HTTP nell'URL, una delle opzioni seguenti oppure configurare il provider di identità con un certificato attendibile.

- File: scegliere questa opzione se l'URL non è accessibile. Scaricare oppure ottenere una copia del file dei metadati di federazione da AD FS e caricare il file su Portal for ArcGIS mediante l'opzione File.

- Parametri: scegliere questa opzione se l'URL o il file dei metadati di federazione non è accessibile. Immettere i valori manualmente e fornire i parametri richiesti: URL di accesso e certificato. Per ottenere questi parametri, contattare l'amministratore di AD FS.

- URL: se l'URL dei metadati di federazione AD FS è accessibile, selezionare questa opzione e immettere l'URL, ad esempio https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml.

- Configurare le impostazioni avanzate, laddove applicabile:

- Crittografare asserzione: selezionare questa opzione per crittografare le risposte all'asserzione SAML di AD FS.

- Abilita richiesta firmata: selezionare questa opzione per consentire a Portal for ArcGIS di firmare la richiesta di autenticazione SAML inviata ad AD FS.

- Propaga logout a provider di identità: selezionare questa opzione per consentire a Portal for ArcGIS di utilizzare un URL di disconnessione per disconnettere l'utente da AD FS. Immettere l'URL da utilizzare nell'impostazione URL di disconnessione. Se il provider di identità richiede che l'URL di disconnessione sia firmato, l'opzione Abilita richiesta firmata deve essere selezionata.

Nota:

Per impostazione predefinita, AD FS richiede che le richieste di logout siano firmate utilizzando SHA-256, pertanto occorre selezionare Abilita richiesta firmata e Firma utilizzando SHA256.

- URL di disconnessione: l'URL del provider di identità da utilizzare per disconnettere l'utente attualmente connesso.

- ID entità: aggiornare questo valore per utilizzare un nuovo ID entità e identificare in maniera univoca il portale in AD FS.

Le impostazioni Crittografare asserzione e Abilita richiesta firmata utilizzano il certificato samlcert nell'archivio chiavi del portale. Per utilizzare un nuovo certificato, eliminare il certificato samlcert, creare un nuovo certificato con lo stesso alias (samlcert) seguendo la procedura in Importare un certificato nel portale e riavviare il portale.

- Se si desidera, specificare nel portale i metadati sui

gruppi aziendali in Windows Active Directory:

- Accedere alla directory di Portal for ArcGIS come amministratore dell'organizzazione. Il formato dell'URL è https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Fare clic su Sicurezza > Configurazione > Aggiorna archivio identità.

- Inserire il JSON di configurazione del gruppo nella casella di testo Configurazione archivio gruppo (in formato JSON).

È possibile copiare il testo seguente e modificarlo in modo che contenga informazioni specifiche per il proprio sito:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "cn=aduser,ou=users,ou=ags,dc=example,dc=com", "ldapURLForUsers": "ldap://bar2:10389/ou=users\,ou=ags\,dc=example\,dc=com", "ldapURLForRoles": "ldap://bar2:10389/dc=example,dc=com", "usernameAttribute": "sAMAccountName", "caseSensitive": "false", "userSearchAttribute": "sAMAccountName", "memberAttributeInRoles": "member", "rolenameAttribute":"sAMAccountName" } }Nella maggior parte dei casi, sarà necessario solo modificare i valori per i parametri user, userPassword, ldapURLForUsers e ldapURLForRoles. L'URL LDAP deve essere fornito dall'amministratore LDAP. L'account utilizzato per il parametro user deve disporre delle autorizzazioni per cercare i nomi dei gruppi nell'organizzazione. Anche se la password viene digitata in testo non crittografato, verrà crittografata quando viene archiviata nella directory di configurazione del portale o visualizzata.

- Una volta completata l'immissione di JSON per la configurazione dell'archivio utenti, fare clic su Aggiorna configurazione per salvare le modifiche e riavviare il portale.

registrazione di Portal for ArcGIS come provider di servizi attendibili con AD FS

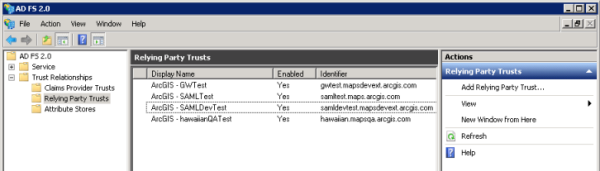

- Aprire la console di gestione di AD FS.

- Selezionare Trust di relying party > Aggiungi trust di relying party.

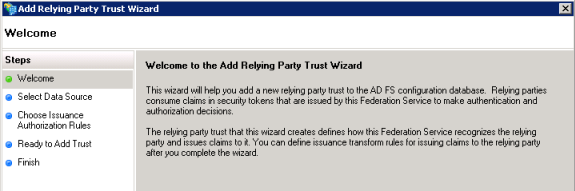

- Nell'Aggiunta guidata di trust di relying party, fare clic sul pulsante Avvia.

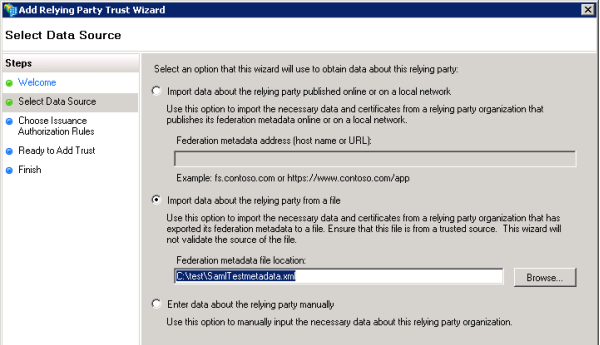

- In Seleziona origine dati selezionare un'opzione che consenta di ottenere dati relativi al relying party: importandoli da un URL, importandoli da un file o immettendoli manualmente. Per le opzioni URL e file è necessario ottenere i metadati dall'organizzazione. Se non si dispone di accesso all'URL o al file dei metadati, è possibile immettere le informazioni manualmente. In alcuni casi, l'immissione manuale dei dati può essere l'opzione più semplice.

- Importa dati relativi al relying party pubblicato online o su una rete locale

Questa opzione consente di utilizzare i metadati URL dell'organizzazione di Portal for ArcGIS. L'URL è https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, ad esempio https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Per generare un token, è possibile utilizzare https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Quando si immette l'URL nella pagina Genera token, specificare il nome di dominio completo del server AD FS nel campo URL app Web. La selezione di una qualsiasi altra opzione, ad esempio Indirizzo IP o Indirizzo IP dell'origine di questa richiesta, non è supportata e può comportare la generazione di un token non valido.

Nota:

La parte arcgis dell'URL di esempio sopra riportato corrisponde al nome predefinito dell'applicazione Web Adaptor. Se il nome del Web Adaptor in uso è diverso daarcgis, sostituire questa parte dell'URL con il nome del Web Adaptor in uso.

- Importa dati relativi al relying party da un file

Questa opzione consente di utilizzare un file metadata.xml dell'organizzazione di Portal for ArcGIS. È possibile ottenere un file XML di metadati in due modi:

- Nella sezione Protezione della pagina Modifica impostazioni dell'organizzazione, fare clic sul pulsante Ottieni provider di servizi. Ciò consente di ottenere i metadati dell'organizzazione, che possono essere salvati come file XML sul computer.

- Aprire l'URL dei metadati dell'organizzazione di Portal for ArcGIS, quindi salvarlo come file XML sul computer. L'URL è https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, ad esempio https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Per generare un token, è possibile utilizzare https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Quando si immette l'URL nella pagina

Genera token, specificare il nome di dominio completo del server AD FS nel campo URL app Web. La selezione di una qualsiasi altra opzione, ad esempio Indirizzo IP o Indirizzo IP dell'origine di questa richiesta, non è supportata e può comportare la generazione di un token non valido.

Nota:

La parte arcgis degli URL di esempio sopra riportati corrisponde al nome predefinito dell'applicazione Web Adaptor. Se il nome del Web Adaptor in uso è diverso daarcgis, sostituire questa parte dell'URL con il nome del Web Adaptor in uso.

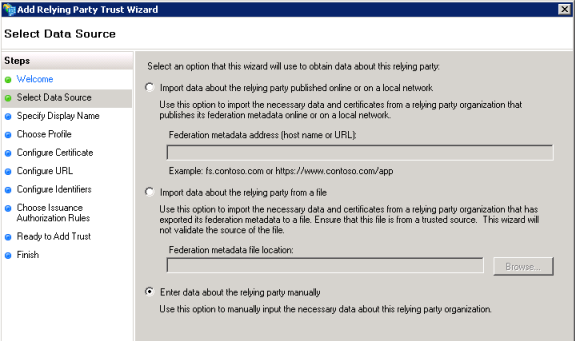

- Immetti dati relativi al relying party manualmente

Selezionando questa opzione, nell'Aggiunta guidata di trust di relying party vengono visualizzate finestre aggiuntive in cui è possibile immettere i dati manualmente. Questa operazione è descritta nei passaggi da 6 a 8 riportati di seguito.

- Importa dati relativi al relying party pubblicato online o su una rete locale

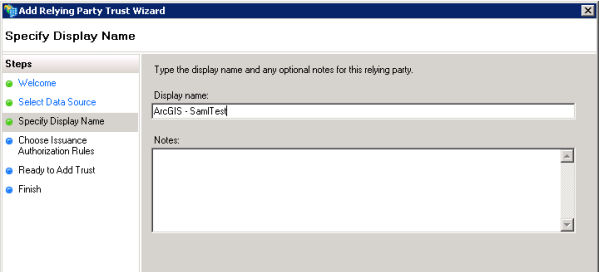

- In Specifica nome visualizzato, immettere il nome visualizzato.

Il nome visualizzato viene utilizzato esclusivamente per identificare il relying party in AD FS. Non viene utilizzato per altre funzioni. Si consiglia di impostarlo su ArcGIS o sul nome dell'organizzazione all'interno di ArcGIS, ad esempio, ArcGIS—SamlTest.

Suggerimento:

L'immagine sopra riportata mostra la finestra Specifica nome visualizzato con la procedura per importare l'origine dati da un URL o da un file. Se si è scelto di immettere manualmente le informazioni relative all'origine dati, sul lato sinistro della procedura guidata vengono visualizzati i passaggi aggiuntivi (descritti di seguito nei passaggi da 6 a 8). Se è stato selezionato un URL o un file, è possibile passare direttamente al passaggio 9.

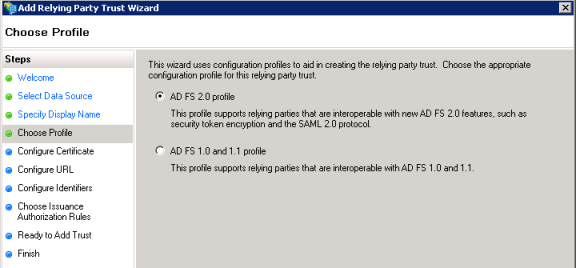

- (Solo origine dati manuale) In Scegli profilo, selezionare Profilo AD FS 2.0 (o una versione successiva di AD FS se applicabile nel proprio ambiente).

- (Solo origine dati manuale) In Configura URL, selezionare la casella accanto a Abilita supporto per il protocollo SAML 2.0 WebSSO, quindi immettere l'URL del servizio SAML 2.0 SSO del relying party.

L'URL del relying party dovrebbe corrispondere all'URL a cui AD FS invia la risposta SAML dopo l'autenticazione dell'utente. Si dovrebbe trattare di un URL HTTPS: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/oauth2/saml/signin.

Nota:

La parte arcgis dell'URL di esempio sopra riportato corrisponde al nome predefinito dell'applicazione Web Adaptor. Se il nome del Web Adaptor in uso è diverso daarcgis, sostituire questa parte dell'URL con il nome del Web Adaptor in uso.

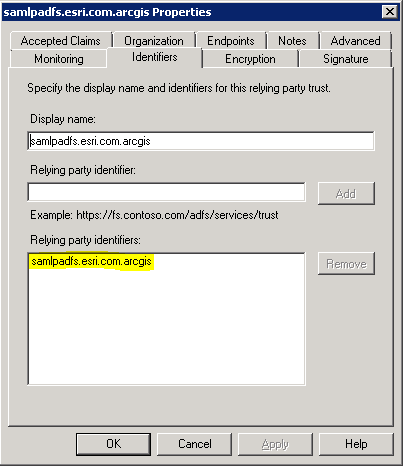

- (Solo origine dati manuale) In Configura identificatori, immettere l'URL dell'identificatore di trust di relying party.

Questo URL dovrebbe essere:portal.domain.com.arcgis

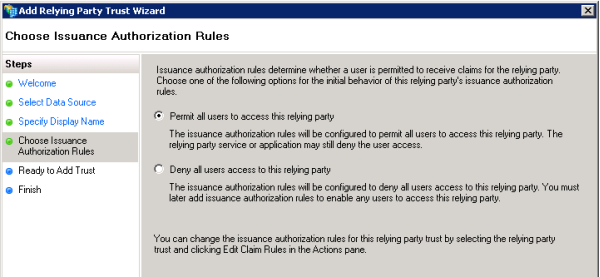

- In Scegli regole di autorizzazione rilascio, selezionare Consenti l'accesso a questo relying party a tutti gli utenti.

Suggerimento:

L'immagine sopra riportata mostra la finestra Scegli regole di autorizzazione rilascio con la procedura per importare l'origine dati da un URL o da un file. Se si è scelto di immettere manualmente le informazioni relative all'origine dati, sul lato sinistro della procedura guidata vengono visualizzati i passaggi aggiuntivi.

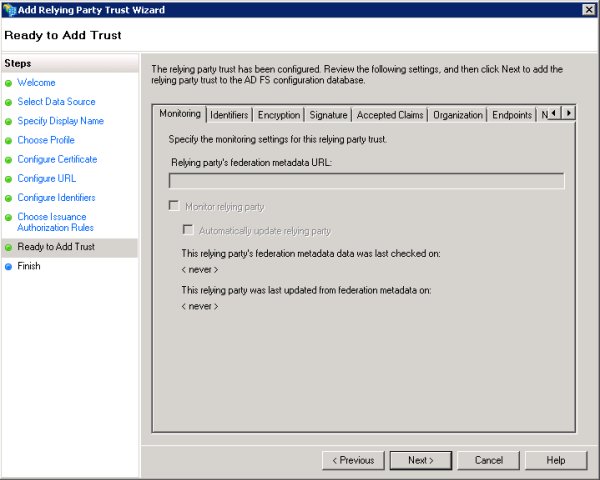

- In Aggiunta di trust verificare tutte le impostazioni per il relying party. Il campo dell'URL dei metadati viene popolato solo se si è scelto di importare l'origine dati da un URL. L'immagine riportata di seguito mostra la finestra Aggiunta di trust visualizzata se si è scelto di immettere manualmente le informazioni relative all'origine dati.

Fare clic su Avanti.

Suggerimento:

Se l'opzione di monitoraggio di relying party è abilitata, AD FS verifica periodicamente l'URL dei metadati di federazione e lo confronta con lo stato corrente del trust di relying party. Il monitoraggio avrà esito negativo dopo la scadenza del token nell'URL dei metadati di federazione. Gli errori vengono registrati nel log degli eventi di AD FS. Per disattivare la visualizzazione di questi messaggi, si consiglia di disabilitare il monitoraggio o di aggiornare il token.

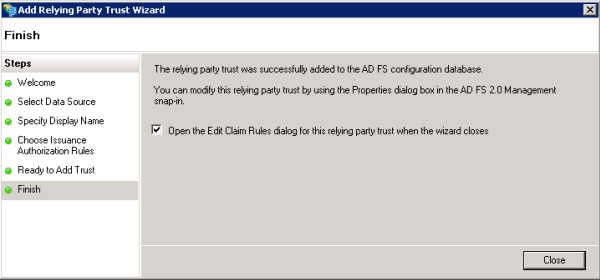

- Nella finestra Fine selezionare la casella per aprire automaticamente la finestra di dialogo Modifica regole attestazioni dopo aver fatto clic sul pulsante Chiudi.

Suggerimento:

L'immagine sopra riportata mostra la finestra Fine con la procedura per importare l'origine dati da un URL o da un file. Se si è scelto di immettere manualmente le informazioni relative all'origine dati, sul lato sinistro della procedura guidata vengono visualizzati i passaggi aggiuntivi.

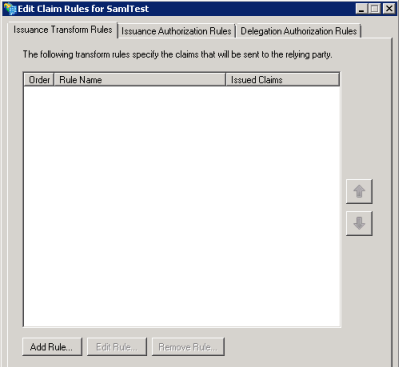

- Per impostare le regole attestazioni, aprire la procedura guidata Modifica regole attestazioni, quindi fare clic su Aggiungi regola.

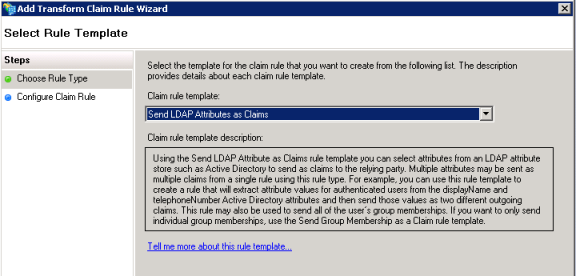

- Nella finestra Selezione modello di regola, selezionare il modello Invia attributi LDAP come attestazioni per la regola attestazioni che si desidera creare, quindi fare clic su Avanti.

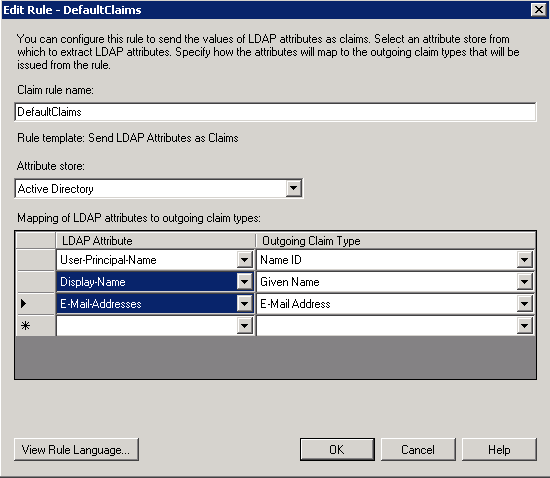

- In Configura regola attestazioni fornire un nome per la regola, ad esempio DefaultClaims.

- In Archivio attributi, selezionare Active Directory.

- In Mappatura di attributi LDAP a tipi di attestazioni in uscita, selezionare l'attributo LDAP contenente i nomi utente (ad esempio, SAM-Account-Nome) per Attributo LDAP e NameID per Tipo di attestazione in uscita.

Nota:

NameID è l'attributo che deve essere inviato da AD FS nella risposta SAML affinché la federazione con ArcGIS funzioni. Quando un utente esegue l'accesso da IDP, Portal for ArcGIS crea un nuovo utente con il nome utente NameID nel proprio archivio utenti. Per il valore inviato dall'attributo NameID sono consentiti solo caratteri alfanumerici, _ (carattere di sottolineatura). (punto) e @ (chiocciola). Qualsiasi altro carattere verrà sostituito da caratteri di sottolineatura nel nome utente creato da Portal for ArcGIS.

- Portal for ArcGIS supporta il flusso in ingresso degli attributi givenName e email address dell'account aziendale dal provider di identità aziendale. Quando un utente effettua l'accesso utilizzando un account di accesso aziendale e Portal for ArcGIS riceve attributi con i nomi givenname e email o mail (senza distinzione tra maiuscolo e minuscolo), Portal for ArcGIS inserisce il nome completo e l'indirizzo e-mail dell'account utente con i valori ricevuti dal provider di identità.

Attenersi alle istruzioni seguenti per modificare le regole delle attestazioni.

- Nella colonna Attributo LDAP scegliere Nome visualizzato (o un attributo diverso nell'elenco della seconda riga) e mapparlo a Nome fornito nella colonna Tipo di attestazione in uscita.

- Nella colonna Attributo LDAP scegliere Indirizzi e-mail e mapparlo a Indirizzo e-mail nella colonna Tipo di attestazione in uscita.

Con questa attestazione AD FS invia gli attributi con i nomi givenname e email a Portal for ArcGIS dopo l'autenticazione dell'utente. Portal for ArcGIS utilizza quindi i valori ricevuti negli attributi givenname e email e inserisce il nome completo e l'indirizzo e-mail dell'account utente.

Si consiglia di passare a Portal for ArcGIS l'indirizzo e-mail ottenuto dal provider di identità aziendale. Questa operazione è utile se l'utente diventa in seguito un amministratore. La disponibilità di un indirizzo e-mail nell'account consente all'utente di ricevere notifiche su eventuali attività amministrative e di inviare ad altri utenti inviti ad iscriversi all'organizzazione.

- Fare clic su Fine per completare la configurazione del provider di identità di AD FS per includere Portal for ArcGIS come relying party.

Account di accesso basati su provider di identità

Dopo aver configurato AD FS come provider di identità per l'organizzazione, è possibile sfruttare account di accesso aziendali basati su provider di identità. Per poter utilizzare account di accesso basati su provider di identità in AD FS e Portal for ArcGIS, è necessario abilitarli. Se non è ancora stato fatto, attenersi alla procedura seguente per abilitare gli account di accesso basati su provider di identità in AD FS. In Portal for ArcGIS gli account di accesso basati su provider di identità sono supportati per impostazione predefinita, pertanto non è necessario eseguire ulteriori operazioni di configurazione in Portal for ArcGIS; la configurazione è necessaria solo in AD FS.

- Abilitare AD FS per inviare il parametro RelayState nel file web.config. Tale parametro viene utilizzato per identificare la risorsa specifica cui l'utente accederà dopo l'accesso.

- Aprire il file web.config. Per impostazione predefinita, il file si trova in C:\inetpub\adfs\ls\.

- Aggiungere la voce seguente alla sezione microsoft.identityServer.web del file web.config.

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- Generare il parametro RelayState. In AD FS sono necessarie due informazioni per generare RelayState:

- Identificatore del relying party (RPID): indica l'identificatore del relying party dell'organizzazione Portal for ArcGIS configurato in AD FS. Per ottenerlo, aprire le proprietà del relying party di Portal for ArcGIS dalla console di gestione di AD FS, ad esempio webadaptorhost.domain.com.

- RelayState: si tratta del portale cui l'utente verrà reindirizzato dopo aver effettuato l'accesso al sito AD FS, ad esempio https://webadaptorhost.domain.com/webadaptorname/.

- Identificatore del relying party (RPID): indica l'identificatore del relying party dell'organizzazione Portal for ArcGIS configurato in AD FS. Per ottenerlo, aprire le proprietà del relying party di Portal for ArcGIS dalla console di gestione di AD FS, ad esempio webadaptorhost.domain.com.

- Generare il parametro RelayState definendo i valori per RPID e RelayState.

- Codificare i valori per RPID e RelayState, ad esempio:

- RPID: webadaptorhost.domain.com.webadaptorname

- RelayState: https%3A%2F%2Fwebadaptorhost.domain.com%2Fwebadaptorname%2F

- unire in un'unica stringa i valori codificati creati nel passaggio precedente, ad esempio RPID=webadaptorhost.domain.com.webadaptorname&RelayState=https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F.

- Codificare la stringa unita, ad esempio RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F.

- Aggiungere il parametro RelayState alla stringa e inserirlo alla fine dell'URL SSO basato su provider di identità di AD FS, ad esempio https://idphost.test.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F. Si tratta dell'URL che verrà utilizzato per effettuare un accesso nel sito AD FS.

Quando l'utente effettua l'accesso e completa l'autenticazione, AD FS genera una risposta SAML e passa il valore RelayState con l'URL dell'organizzazione a Portal for ArcGIS. Il portale convalida la risposta SAML e reindirizza l'utente all'organizzazione e alle relative risorse.