高可用性 ArcGIS Enterprise の実装方法は、ポータルでどの認証方式を使用するかと、ファイアウォールの外側からポータルへのアクセスを許可するかどうかによって異なります。

次の内容は、このトピックに記載されているすべてのシナリオに当てはまります。

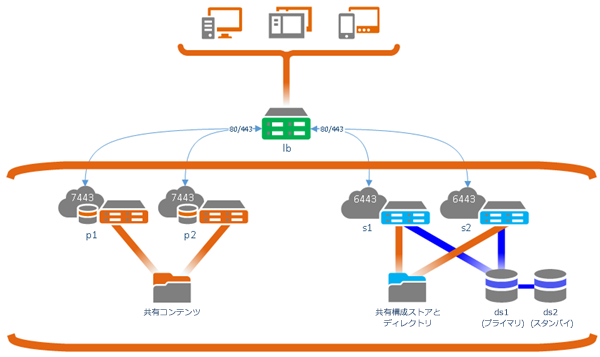

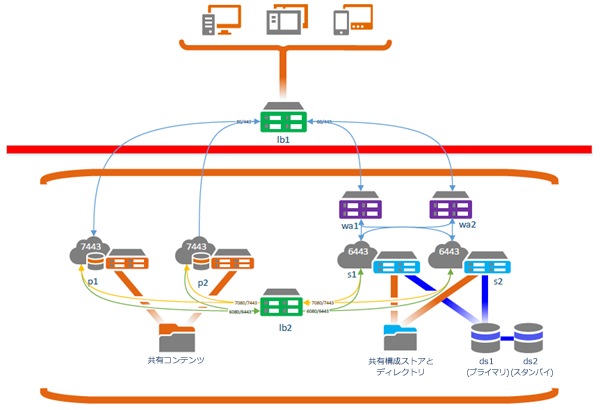

- ポータル コンピューター (図中の p1 および p2) では、同じディレクトリにコンテンツが格納されます。このディレクトリは、高可用性ファイル サーバーに配置されています。

- ホスティング サーバー内の GIS Server コンピューター (s1 および s2) は、サーバー ディレクトリと構成ストアを共有しています。これらは、高可用性ファイル サーバーに配置されています。

- プライマリ コンピューター (ds1) とスタンバイ コンピューター (ds2) で構成されている高可用性リレーショナル データ ストアは、ホスティング サーバーに登録されています。ArcGIS Data Store には、フェイルオーバー メカニズムが内蔵されているため、プライマリ コンピューターが故障すると、スタンバイ リレーショナル データ ストアがプライマリ リレーショナル データ ストアになります。データ ストアでは、そのデータ ストアが登録されているサイトに対して GIS Server コンピューターの状態の確認が行われます。このため、いずれかの GIS Server コンピューターの URL を使用してデータ ストアを構成できます。

以降のセクションでは、クライアントとポータル間の通信の違いや認証プロトコルの違いを説明しています。

組み込みユーザーを使用してクライアントがポート 80 および 443 経由でポータルにアクセスする

このシナリオでは、ポータル認証で組み込みユーザーが使用され、クライアント (図の最上部に表示されている) とポータル間のすべての通信がファイアウォールの内側で行われます。

上記の例では、クライアントは、URL https://<lb>.<domain>.com/<context>/home/ のロード バランサーを経由してポータル Web サイトにアクセスし、https://<lb>.<domain>.com/<context>/rest を経由して ArcGIS Server REST ディレクトリにアクセスすることができます。高可用性ポータル (2 台の Portal for ArcGIS コンピューター p1 および p2) は、ArcGIS Server Administrator Directory の URL (https://<lb>.<domain>.com/<context>/admin) を経由してホスティング サーバー (高可用性 GIS Server サイト) と通信します。ホスティング サーバー サイト内のコンピューター (s1 および s2) は、ポータルのプライベート URL (https://<lb>.<domain>.com/<context>) を経由してポータルと通信します。冗長性を確保するために、ArcGIS Server Administrator Directory の URL とポータルのプライベート URL はいずれも、ロード バランサー (lb) を経由してアカウントにアクセスします。1 台の Portal for ArcGIS コンピューターが故障したり、アクセスできなくなったりした場合でも、ロード バランサーがもう 1 台のポータル コンピューターにトラフィックを転送するため、ホスティング サーバーはもう 1 台のポータル コンピューターと引き続き通信できます。同様に、ホスティング サーバー コンピューターのいずれか一方が故障するか、アクセスできなくなると、ロード バランサーがポータルからのトラフィックをもう一方の GIS Server コンピューターに転送します。

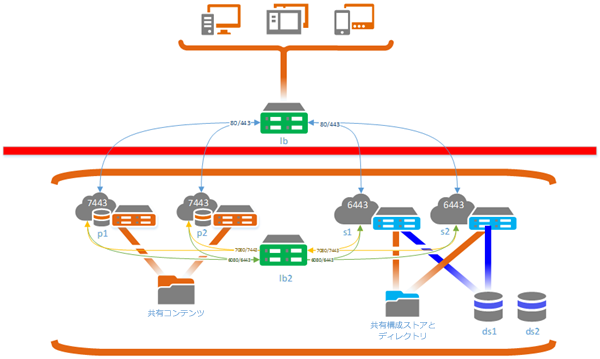

組み込みユーザーを使用してポータルにパブリック アクセスする

このシナリオでは、ポータル認証で組み込みユーザーが使用され、少なくとも一部のクライアントがファイアウォールを通過してポータルにアクセスします。ファイアウォールの外側からの管理アクセスを無効にする必要があります。

クライアントは、ファイアウォールの外側にあるロード バランサー (lb) を経由してポータル Web サイトと ArcGIS Server REST エンドポイントにアクセスします。ポータルは、ArcGIS Server Administrator Directory の URL を経由してホスティング サーバーと通信します。つまり、ファイアウォールの内側にあるもう 1 台のロード バランサー (lb2) を経由します (https://<lb2>.<domain>.com:6443/arcgis、図中の緑色の線)。ホスティング サーバーは、ポータルのプライベート URL を経由してポータルと通信します。この場合も、lb2 を経由します (https://<lb2>.<domain>.com:7443/arcgis、図中の黄色の線)。そのため、通信はファイアウォールを通過する必要はありません。1 台のポータル コンピューターが故障した場合でも、lb2 からもう 1 台のポータル コンピューターにリクエストが送信されるため、ホスティング サーバーはもう 1 台のポータル コンピューターと引き続き通信できます。同様に、GIS Server コンピューターのいずれか一方が故障すると、lb2 がポータルからのトラフィックをもう一方の GIS Server コンピューターに転送します。

ファイアウォールの外側にあるクライアントから GIS Server サイトに直接アクセスする場合にも、ファイアウォールの外側にあるロード バランサー (lb) を経由します。

ArcGIS Server Administrator Directory および ArcGIS Server Manager への管理者アクセスをブロックするには、ファイアウォールの外側にあるロード バランサー (lb) に関するルールを規定します。

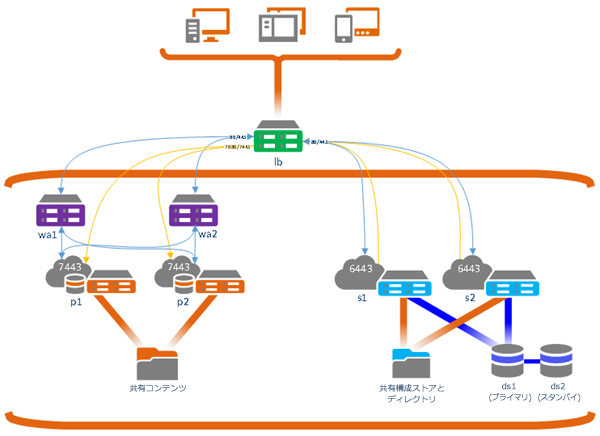

IWA または LDAP 認証を使用してクライアントが内側でアクセスする

このシナリオでは、ポータル ユーザーは統合 Windows 認証 (IWA) または Lightweight Directory Access Protocol (LDAP) 認証を認証方式として使用し、ポータルにアクセスするクライアントはすべてファイアウォールの内側にあります。

ポータルへのパブリック アクセスは必要でないが、クライアントが IWA または LDAP 認証を使用してポータルにアクセスする場合は、高可用性ポータル内の各コンピューターで Web アダプター (wa1 および wa2) が必要となります。ロード バランサー (lb) は Web アダプターにトラフィックを送信した後、リクエストを 2 台のポータル コンピューター (p1 および p2) に負荷分散させます。ホスティング サーバーからポータルへの通信では、Web アダプターを経由して Web 層での認証チャレンジを回避する必要があります。このため、ロード バランサーはポート 7080 および 7443 を待機するように構成されており、トラフィックはポータルのプライベート URL を経由してポート 7080 または 7443 上でポータルに直接送信されます。

ポータルへのパブリック アクセスが必要でないため、パブリック URL と内部の管理者 URL のどちらにもロード バランサーを使用できます。ポータルのプライベート URL は https://<lb>.<domain>.com:7443/arcgis です。それ以外の URL はすべて https://<lb>.<domain>.com/<context> になります。

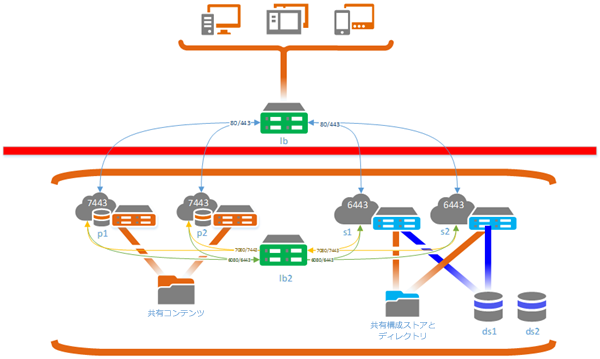

SAML または ADFS 認証を使用してポータルにパブリック アクセスする

このシナリオでは、ポータル ユーザーは Security Assertion Markup Language (SAML) または Active Directory フェデレーション サービス (ADFS) 認証を認証方式として使用しますが、ポータルにアクセスする一部のクライアントはファイアウォールの外側にあります。このシナリオでは、サービスのセキュリティを確保するために、ホスティング サーバーの GIS Server コンピューターへの管理者アクセスを無効にする必要があります。これには、次の各セクションで説明している 2 つのオプションがあります。

ロード バランサーで規定されたルールを使用してパブリック アクセス対象のポータルのセキュリティを確保する

このシナリオでは、クライアントは、ファイアウォールの外側にあるロード バランサー (lb) を経由して接続します (図中の赤色の線)。トラフィックはポート 7443 と 7080 上の 2 台のポータル コンピューター (p1 と p2) およびポート 6443 と 6080 上の 2 台の GIS Server コンピューター (s1 と s2) に直接送信されます。ロード バランサー内のルールは、ArcGIS Server Administrator Directory URL と ArcGIS Portal Directory へのアクセスをブロックします。

ファイアウォールの外側にあるロード バランサーは、ポート 6080、6443、7080、7443 を使用して通信できません。したがって、別のロード バランサー (lb2) がファイアウォールの内側に構成され、ポータルとホスティング サーバー間の通信を処理します。ポータルは、フェデレーション中に [管理 URL] に定義された URL を使用してホスティング サーバーと通信します (図中の緑色の線)。ホスティング サーバーは、ポータルのプライベート URL を経由してポータルと通信します (図中の黄色の線)。そのため、通信はファイアウォールを通過する必要はありません。Lb2 により、GIS Server コンピューターのいずれかまたはポータル コンピューターのいずれかが故障した場合の冗長性が確保されます。

このシナリオで使用するポータルのプライベート URL は https://<lb2>.<domain>.com:7443/arcgis です。ArcGIS Server Administrator Directory の URL は https://<lb2>.<domain>.com:6443/arcgis/admin です。

GIS Server サイト上で Web アダプターを使用してパブリック アクセス対象のポータルのセキュリティを確保する

このシナリオでは、クライアントは、ファイアウォールの外側にあるロード バランサー (lb) を経由して接続します (図中の赤色の線)。ポート 7443 と 7080 上の 2 台のポータル コンピューター (p1 と p2) にトラフィックが直接送信され、GIS Server コンピューター (s1 と s2) を使用して構成された 2 台の Web アダプター (wa1 および wa2) に送信されます。もう 1 台のロード バランサー (lb2) は、ポータルとポータルのホスティング サーバー間のトラフィックを処理し、GIS Server コンピューターのいずれかまたはポータル コンピューターのいずれかが故障した場合の冗長性を確保します。

クライアントは、ロード バランサー (lb1) https://<lb1>.<domain>.com/<context>/home/ を経由してポータルにアクセスします。ポート 7080 と 7443 上の 2 台のポータル コンピューターにトラフィックが送信されます。ポータルは、SAML または ADFS 認証を使用して構成されるため、SAML または ADFS プロバイダーは、ユーザーがポータルにアクセスする時にユーザー認証を行います。

クライアントは、ファイアウォールの外側にあるロード バランサー (lb1) を経由して GIS Server サイトにアクセスできます。GIS Server の Web アダプター (wa1 および wa2) にトラフィックが送信されます。これらの Web アダプターはポート 6080 および 6443 上で GIS Server コンピューターにトラフィックを転送します。

GIS Server サイトは、ポータルのプライベート URL を経由してポータルと通信します (https://<lb2>.<domain>.com:7443/arcgis、図中の黄色の線)。そのため、通信はファイアウォールを通過する必要はありません。GIS Server サイトは、サービスの URL に lb を使用してポータルとフェデレートされます。このトラフィックは Web アダプター wa1 および wa2 を経由します。これらの Web アダプターは、ArcGIS Server Manager および ArcGIS Server Administrator Directory への管理者アクセスをブロックするように構成されています。冗長性を提供するために、もう 1 台のロード バランサー (lb2) が ArcGIS Server Administrator Directory のアクセス ( https://<lb2>.<domain>.com:6443/arcgis) に使用されています (図中の緑色の線)。