この配置は、単一コンピューターの配置のバリエーションで、リバース プロキシ サーバーがこのサイトに追加されます。リバース プロキシ サーバーは、ArcGIS Server サイトにリソースを求めるクライアントのリクエストを仲介する役割を果たし、サイトの配置のセキュリティ機能を強化します。

ArcGIS Web Adaptor には、ほとんどの一般的な Web アプリケーション サーバーで構成できるリバース プロキシが Esri によって実装されています。または、他のサードパーティ製リバース プロキシ Web サーバーを利用することもできます。

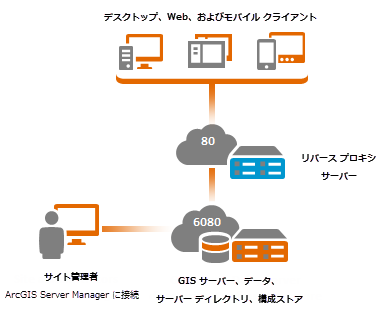

下の図に示すように、ArcGIS Web Adaptor またはサード パーティ製リバース プロキシ サーバーは、一般に、別の Web サーバー コンピューター上に構成されますが、GIS サーバーと同じ場所に配置することもできます。

クライアント アプリケーションにとっては、GIS サービスへの直接アクセスとプロキシ経由のアクセスの間に違いはありません。しかし、ArcGIS Server 管理者は、以下に示すような理由でリバース プロキシ サーバーの使用を必要とする場合があります。

標準のポートを介した GIS サービスへのアクセス

リバース プロキシ サーバーを使用しない場合、クライアントは http://gisserver.domain.com:6080 または https://gisserver.domain.com:6443 を使用して直接 ArcGIS Server に接続します (HTTPS が構成されている場合)。ArcGIS Server で使用されるデフォルト ポートを変更することはできません。クライアント アプリケーションで 80 (HTTP) や 443 (HTTPS) などの標準のポートを使用する場合は、リバース プロキシを構成してから、そのプロキシ経由でサービスにアクセスするようクライアントに命令する必要があります。たとえば、http://proxy.domain.com/arcgis または http://proxy.domain.com/myGIS でリバース プロキシを構成できます。

組織のファイアウォールの内側への ArcGIS Server の隔離

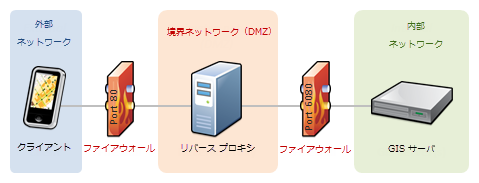

サービスおよびアプリケーションをインターネット上で一般に公開する場合は、リバース プロキシ Web サーバー構成を使用して、組織のファイアウォールの内側に ArcGIS Server を隔離することをお勧めします。この構成では、インターネットから受信されたリクエストが、80 (HTTP) と 443 (HTTPS) を除くすべてのポートをブロックするファイアウォールを通過します。リバース プロキシ Web サーバーは、受信リクエストを受信したら、ポート 6080 (HTTP) または 6443 (HTTPS) 経由で別のファイアウォールを介してそのリクエストを ArcGIS Server に渡し、レスポンスをクライアントに返します。次の図は、どのようにリバース プロキシ サーバーが境界ネットワーク内に存在するかを示しており、セキュリティ保護された内部ネットワークへのアクセスを管理する際に役立ちます。

リバース プロキシ サーバーを ArcGIS Server と統合する方法については、「ArcGIS Server でのリバース プロキシ サーバーの使用」をご参照ください。

サイトへの管理アクセスのブロック

リバース プロキシ サーバーを使って、サイト内の特定のリソースへのアクセスをブロックできます。たとえば、ArcGIS Server Manager および ArcGIS Server Administrator Directory へのアクセスをブロックするようリバース プロキシを構成できます。この構成は、特に ArcGIS Server サービスをインターネットに公開する場合に推奨されます。

ArcGIS Web Adaptor を使用している場合は、「ArcGIS Web Adaptor のインストール後の構成」の手順に従って、サイトへの管理アクセスを無効にします。サードパーティ製リバース プロキシ サーバーを使用している場合は、そのプロキシ サーバー固有のマニュアルを参照して、ArcGIS Server Manager (proxy.domain.com/arcgis/manager/) または ArcGIS Server Administrator Directory (proxy.domain.com/arcgis/admin/) へのアクセスを試行するすべてのリクエストへのアクセスをブロックします。

管理アクセスは、リバース プロキシを経由してサイトにアクセスするときにブロックされますが、これに対して、デフォルト ポート (6080 または 6443) 経由で ArcGIS Server に直接アクセスするときは管理アクセスを引き続き利用できます。ファイアウォールを適切に使用して、これらのポートにアクセスできる場所を制御する必要があります。

独自の Web サーバーの機能の利用

Web サーバーは、ArcGIS Server の配置の一部として利用できる多数の機能を備えています。リバース プロキシ サーバーを介して GIS サービスを共有することで、Web サーバーのログ、キャッシュ、セキュリティの各機能を利用することができます。

- Web 層認証: デフォルトでは、ArcGIS Server はトークンベースの認証 (ArcGIS トークンベース認証または GIS 層認証とも呼ばれる) を使用します。または、Web 層認証を使用して ArcGIS Server を構成することもできます。この方式では、ArcGIS Server がユーザー独自の Web サーバーに認証を委任できます。たとえば、統合 Windows 認証 (Microsoft IIS (インターネット インフォメーション サービス) を使用している場合)、HTTP 基本認証、クライアント証明書による認証、およびその他の標準の認証方式を利用できます。 Web 層認証が必要な場合は、ArcGIS Web Adaptor を使用する必要があります。Web 層認証はサードパーティ製リバース プロキシ Web サーバーを通じて利用することはできません。

- ログ: ArcGIS Server ログには、呼び出された操作や ArcGIS Server 呼び出しの実行時間などの ArcGIS Server サービスに固有の情報だけでなく、GIS サーバーで発生した警告とエラーも含まれています。これらの情報は、ユーザー独自の Web サーバーからのログを使用して補完できます。このログは、リクエストの発行元の IP アドレス、ユーザー エージェント、リファラなど、ArcGIS Server ログには存在しない可能性がある詳細情報を提供します。

- その他の機能: ほとんどの Web サーバーは、リクエストと応答を厳密に制御するためのオプションを用意しています。たとえば、フィルタリング ルールを受信リクエストに適用したり、特定の IP アドレスやドメイン名からのアクセスをブロックしたりできます。

概要

ArcGIS Web Adaptor またはサード パーティ製リバース プロキシ サーバーは、ArcGIS Server の単一コンピューターの配置を補完する優れたコンポーネントです。いずれもセキュリティ機能を向上させます。GIS サービスをインターネット上に公開する予定がある場合は、いずれかのコンポーネントを使用することを強くお勧めします。また、ユーザーのセキュリティ要件によっては、イントラネットの配置でもこれらの使用が必要になる場合があります。

ArcGIS Server サイトへのアクセスは、1 つ以上のリバース プロキシ サーバーを使用して有効化できることを理解しておくことが重要です。たとえば、2 つの ArcGIS Web Adaptor を使用して、Windows Active Directory ユーザーを使用して構成されたサイトでパブリック サービスとプライベート サービスをサポートすることができます。詳細については、「パブリック サービスとプライベート サービスが混在する場合のサポート」をご参照ください。

メリット

- 単一コンピューターの配置のセキュリティ水準をさらに高めることができます。

デメリット

- リバース プロキシ サーバーを使用すると、ArcGIS Server サービスに対するリクエストのオーバーヘッドが増加する可能性があります。これは、特に、大規模で複雑な (グループがネストされている、またはフェデレートされている) エンタープライズ アイデンティティ ストア用に Web 層認証を利用する場合に当てはまります。

- 可用性には優れていません。GIS サーバーとリバース プロキシ サーバーは、どちらか一方がオフラインになった場合、単一障害点になります。詳細については、「単一コンピューターによる高可用性 (アクティブ/パッシブ)の配置」をご参照ください。