Você pode configurar Serviços de Federação do Diretório Ativo (DC FS) 2.0 roll-up patch 3 e AD FS 3.0 no sistema operacional da Microsoft Windows Server como seu provedor de identidade para logins enterprise no Portal for ArcGIS. O processo de configuração envolve duas principais etapas: registrar seu provedor de identidade enterprise com Portal for ArcGIS e registrar Portal for ArcGIS com o provedor de identidade enteprise.

Opcionalmente, você pode fornecer metadados para o portal sobre os grupos enterprise no Diretório Ativo do Windows. Isto permite a você criar grupos no portal que alavancam os grupos enterprise existentes no seu armazenamento de identidade. Quando membros entram no portal, o acesso ao conteúdo, itens e dados são controlados pelas regras de associação definidas no grupo enterprise. Se você não fornecer ao grupo enterprise os metadados necessários, você ainda poderá criar grupos. Porém, as regras de associação serão controladas pelo Portal for ArcGIS, não pelo Diretório Ativo do Windows.

Informações exigidas

O Portal for ArcGIS exige determinadas informações de atributo a serem recebidas do provedor de identidade quando um usuário entra utilizando logins enterprise. NameID é um atributo obrigatório que deve ser enviado por seu provedor de identidade na resposta de SAML para criar a federação com trabalho do Portal for ArcGIS. Quando um usuário IDP entrar, um novo usuário com o nome de usuário NameID será criado pelo Portal for ArcGIS no seu armazenamento de usuário. Os caracteres permitidos para o valor enviado pelo atributo NameID são alfanuméricos, _ (underscore), . (ponto) e @ (arroba). Quaisquer outros caracteres serão liberados para conter underscores no nome de usuário criado pelo Portal for ArcGIS.

O Portal for ArcGIS suporta a entrada dos atributos givenName e email address do login enterprise a partir do provedor de identidade enterprise. Quando um usuário entra utilizando um login enterprise e se o Portal for ArcGIS receber atributos com os nomes givenname e email ou mail (em qualquer caso), o Portal for ArcGIS preenche o nome completo e o endereço de e-mail da conta de usuário com os valores recebidos do provedor de identidade. É recomendado que você passe o email address do provedor de identidade enterprise de forma que o usuário possa receber notificações.

Registrar ADFS como o provedor de identidade enterprise com Portal for ArcGIS

- Entre no site da web do portal como um administrador da sua organização e clique em Minha Organização > Editar Configurações > Segurança.

- Dentro da seção Logins Enterprise, clique no botão Configurar Provedor de Identidade e insira o nome da sua organização na janela que aparece. (por exemplo, Cidade de Redlands). Quando usuários acessam o site da web do portal, este texto aparece como parte da opção de registro do SAML (por exemplo, Utilizando sua conta da Cidade de Redlands).

Anotação:

Você pode registar somente um fornecedor de identidade enterprise para seu portal.

- Escolha se os seus usuários poderão participar da organização Automaticamente ou Após você adicionar as contas no portal. A seleção da primeira opção permite aos usuários entrar na organização com seu login enterprise sem qualquer intervenção de um administrador. Sua conta é registrada com a organização automaticamente na primeira vez que eles entram. A segunda opção exige que o administrador registre as contas necessárias com a organização utilizando um utilitário da linha de comando ou script de Python de amostra. Após as contas serem registradas, os usuários poderão entrar na organização.

Dica:

É recomendado que você designe pelo menos uma conta enterprise como um administrador do seu portal e degrade ou exclua a conta inicial de administrador. Também é recomendado que você desabilite o botão Criar uma conta e a página de registro (signup.html) no site da web do portal, de forma que as pessoas não possam criar suas próprias contas. Para instruções completas, consulte Configurando um provedor de identidade compatível ao SAML com seu portal.

- Forneça informações de metadados para o provedor de identidade utilizando uma das opções abaixo:

- URL—Se a URL dos metadados de federação AD FS estiver acessível, selecione esta opção e insira a URL (por exemplo, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Anotação:

Se o seu provedor de identidade enterprise incluir um certificado auto assinado, você poderá encontrar um erro ao tentar especificar a URL de HTTPS dos metadados. Este erro ocorre, pois o Portal for ArcGIS não pode verificar o certificado auto assinado do provedor de identidade. Alternativamente, utilize HTTP na URL, uma das outras opções abaixo ou configure seu provedor de identidade com um certificado confiável.

- Arquivo—Escolha esta opção se a URL não estiver acessível. Baixe ou obtenha uma cópia do arquivo dos metadados de federação a partir do AD FS e transfira o arquivo no Portal for ArcGIS utilizando a opção Arquivo.

- Parâmetros—Escolha esta opção se a URL ou arquivo dos metadados de federação não estiver acessível. Digite os valores manualmente e forneça os parâmetros solicitados: URL de login e certificado. Entre em contato com seu administrador ADFS para obtê-los.

- URL—Se a URL dos metadados de federação AD FS estiver acessível, selecione esta opção e insira a URL (por exemplo, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Defina as configurações avançadas conforme aplicáveis:

- Codificar Asserção—Selecione esta opção para codificar respostas da asserção de SAML do ADFS.

- Habilitar Pedido Registrado—Selecione esta opção para o Portal for ArcGIS registrar o pedido de autenticação do SAML enviado para AD FS.

- Propagar saída do Provedor de Identidade—Selecione esta opção para o Portal for ArcGIS utilizar uma URL de saída para sair do AD FS. Insira a URL para utilizar na configuração da URL de Saída. Se o provedor de identidade exigir que a URL de saída seja registrada, Habilitar Pedido Registrado precisa ser marcado.

Anotação:

Por padrão, o AD FS exige que pedidos de saída sejam registrados utilizando SHA-256, então você precisa selecionar a opções Habilitar Pedido Registrado e Registrar utilizando SHA256.

- URL de Saída—A URL do provedor de identidade ao utilizar para sair do usuário atualmente registrado.

- ID de Identidade—Atualize este valor para utilizar um novo ID de identidade exclusivamente para identificar seu portal para AD FS.

As configurações Codificar Asserção e Habilitar Pedido Registrado utilizam o certificado samlcert no keystore do portal. Para utilizar um novo certificado, exclua o certificado samlcert, crie um novo certificado com o mesmo nome alternativo (samlcert) seguindo as etapas em Importar um certificado no portal e reinicie o portal.

- Opcionalmente forneça metadados para o portal sobre os

grupos enterprise no Diretório Ativo do Windows:

- Entre no ArcGIS Portal Directory como um administrador da sua organização. A URL está no formato https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Clique em Segurança > Config > Atualizar Armazenamento de Identidade.

- Posicione o JSON de configuração do grupo na caixa de texto Configuração do armazenamento de grupo (no formato JSON).

Você pode copiar o seguinte texto e alterá-lo para conter as informações específicas para seu site:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "cn=aduser,ou=users,ou=ags,dc=example,dc=com", "ldapURLForUsers": "ldap://bar2:10389/ou=users\,ou=ags\,dc=example\,dc=com", "ldapURLForRoles": "ldap://bar2:10389/dc=example,dc=com", "usernameAttribute": "sAMAccountName", "caseSensitive": "false", "userSearchAttribute": "sAMAccountName", "memberAttributeInRoles": "member", "rolenameAttribute":"sAMAccountName" } }Na maioria dos casos, você precisará somente alterar os valores dos parâmentros user, userPassword, ldapURLForUsers e ldapURLForRoles. A URL do LDAP precisará ser fornecida por seu administrador AD. A conta que você utiliza para o parâmetro user precisa de permissões para procurar os nomes de grupos na sua organização. Embora você digite a senha em texto claro, ela será codificada quando armazenada no diretório de configuração do portal ou visualizada.

- Ao finalizar a inserção de JSON para a configuração do armazenamento de usuário, clique em Atualizar Configuração para salvar suas alterações e reiniciar o portal.

Registrar Portal for ArcGIS como o provedor de serviço confiável com AD FS

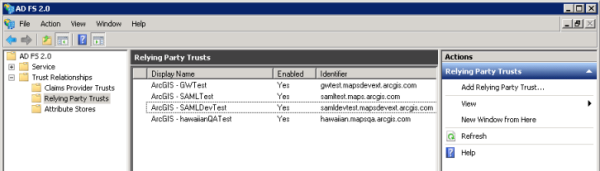

- Abra o console de gerenciamento do AD FS.

- Escolha Contar com Parte Confiável > Adicionar Parte Confiável.

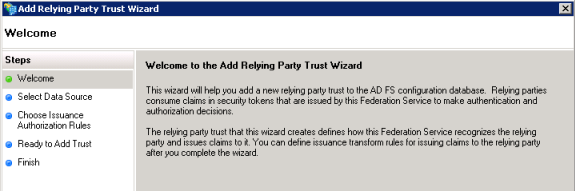

- No Assistente Adicionar Parte Confiável, clique no botão Iniciar.

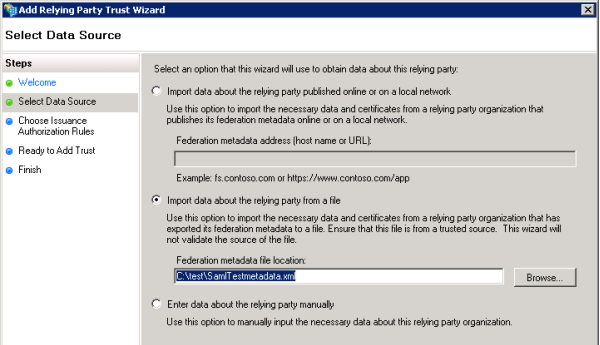

- Para Selecionar Fonte de Dados, escolha uma opção para obter dados sobre a parte confiável: importar de uma URL, importar de um arquivo ou inserir manualmente. As opções de arquivo e URL exigem que você obtenha os metadados da sua organização. Se você não tiver acesso para URL ou arquivo de metadados, é possível inserir as informações manualmente. Em alguns casos, inserir os dados manualmente pode ser uma opção mais fácil.

- Importar dados sobre a parte confiável publicados online ou em uma rede local

Esta opção utiliza metadados de URL da sua organização do Portal for ArcGIS. A URL é https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, por exemplo, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Você pode gerar um token utilizando https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Ao inserir a URL na página Gerar Token, especifique o nome de domínio qualificado completo do servidor AD FS no campo URL do Webapp. A seleção de qualquer outra opção, como Endereço IP ou Endereço IP desta origem de pedido, não é suportada e pode gerar um token inválido.

Anotação:

A parte arcgis da URL de amostra acima é o nome padrão do aplicativo Web Adaptor. Se o seu Web Adaptor tiver um nome diferente de arcgis, substitua esta parte da URL com o nome do seu Web Adaptor.

- Importar dados sobre a parte confiável de um arquivo

Esta opção utiliza um arquivo metadata.xml da sua organização do Portal for ArcGIS. Há duas maneiras que você pode obter um arquivo XML de metadados:

- Na seção Segurança da página Editar Configurações da sua organização, clique no botão Obter Provedor de Serviço. Este procedimento fornece os metadados para sua organização, os quais você pode salvar como um arquivo XML no seu computador.

- Abra a URL de metadados da sua organização do Portal for ArcGIS e salve como um arquivo XML em seu computador. A URL é https://webadaptorhost.domain.com/webadaptorname/sharing/rest/portals/self/sp/metadata?token=<token>, por exemplo, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Você pode gerar um token utilizando https://webadaptorhost.domain.com/webadaptorname/sharing/rest/generateToken. Ao inserir a URL na página

Gerar Token, especifique o nome de domínio qualificado completo do servidor AD FS no campo URL do Webapp. A seleção de qualquer outra opção, como Endereço IP ou Endereço IP desta origem de pedido

, não é suportada e pode gerar um token inválido.

Anotação:

A parte arcgis das URLs de amostra acima é o nome padrão do aplicativo Web Adaptor. Se o seu Web Adaptor tiver um nome diferente de arcgis, substitua esta parte da URL com o nome do seu Web Adaptor.

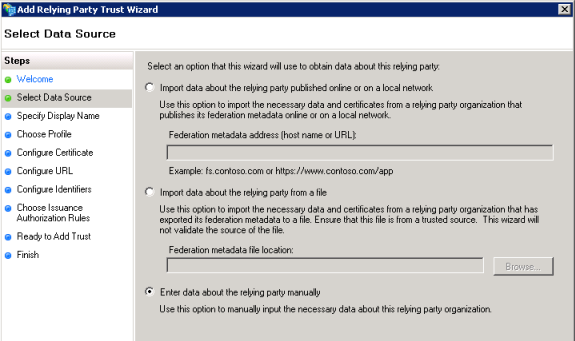

- Inserir dados sobre a parte confiável manualmente

Com esta opção, o Assistente Adicionar Parte Confiável exibe janelas adicionais onde você insere os dados manualmente. Estes são explicados nas etapas 6 até 8 abaixo.

- Importar dados sobre a parte confiável publicados online ou em uma rede local

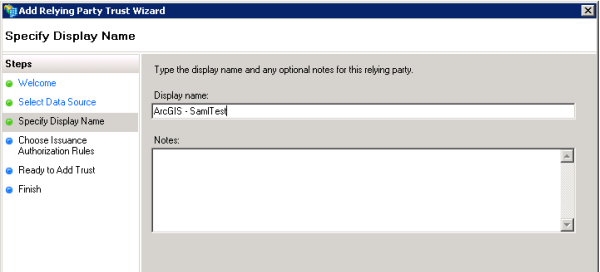

- Para Especificar Nome de Visualização, digite um nome de visualização.

O nome de visualização é utilizado para identificar a parte confiável no ADFS. Fora deste, não tem nenhum significado. Isto deve ser configurado para ArcGIS ou nome da organização dentro do ArcGIS, por exemplo, ArcGIS—SamlTest.

Dica:

A imagem acima mostra a janela Especificar Nome de Visualização com as etapas para importar a fonte de dados da URL ou arquivo. Se você escolher para inserir manualmente as informações da fonte de dados, você visualizará etapas adicionais no lado esquerdo do assistente que são explicadas nas etapas 6 até 8 abaixo. Se você selecionou URL ou arquivo, você poderá pular para etapa 9.

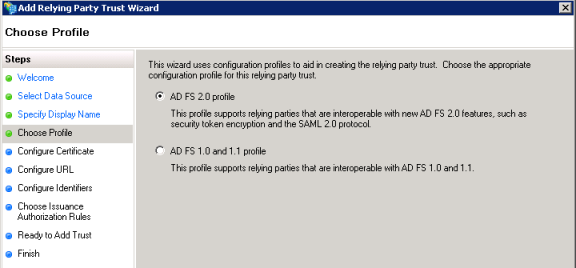

- (Fonte de dados manual somente) Para Escolher Perfil, selecione Perfil AD FS 2.0 (ou uma versão AD FS posterior, se aplicável no seu ambiente).

- (Fonte de dados manual somente) Para Configurar URL, selecione a caixa próxima à Habilitar suporte para protocolo WebSSO do SAML 2.0 e digite a URL da parte confiável do serviço SSO do SAML 2.0.

A URL da parte confiável deve ser a URL onde o ADFS envia a resposta de SAML depois de autenticar o usuário. Esta deve ser uma URL do HTTPS: https://webadaptorhost.domain.com/webadaptorname/sharing/rest/oauth2/saml/signin.

Anotação:

A parte arcgis da URL de amostra acima é o nome padrão do aplicativo Web Adaptor. Se o seu Web Adaptor tiver um nome diferente de arcgis, substitua esta parte da URL com o nome do seu Web Adaptor.

- (Fonte de dados manual somente) Para Configurar Identificadores, insira a URL do identificador da parte confiável.

Esta deve ser portal.domain.com.arcgis.

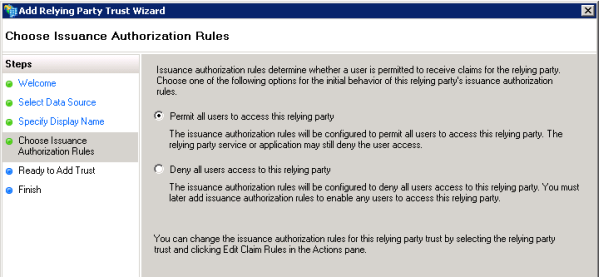

- Para Escolher Regras de Emissão da Autorização, selecione Permitir a todos os usuários acessarem esta parte confiável.

Dica:

A imagem acima mostra a janela Escolher Regras de Emissão da Autorização com as etapas para importar a fonte de dados de URL ou arquivo. Se você escolher para inserir manualmente as informações da fonte de dados, você visualizará etapas adicionais no lado esquerdo do assistente.

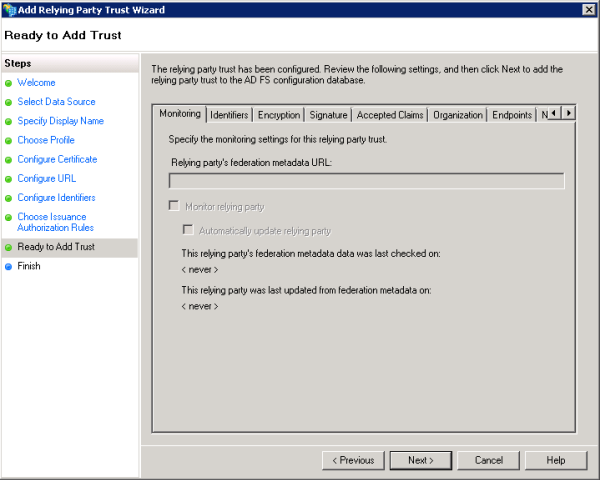

- Para Pronto para Adicionar Confiável, revise todas as configurações da parte confiável. A URL de metadados é preenchida somente se você escolher para importar a fonte de dados a partir de uma URL. A imagem abaixo mostra a janela Pronto para Adicionar Confiável se você escolher para inserir manualmente as informações da fonte de dados.

Clique em Avançar.

Dica:

Se a opção Monitorar parte confiável estiver habilitada, o AD FS irá verificar periodicamente a URL de metadados da federação e compará-la com o estado atual da parte confiável. Porém, o monitoramento falhará se o token na URL de metadados da federação expirar. As falhas são registradas no log de evento do AD FS. Para suprimir estas mensagens, é recomendado que você desabilite o monitoramento ou atualize o token.

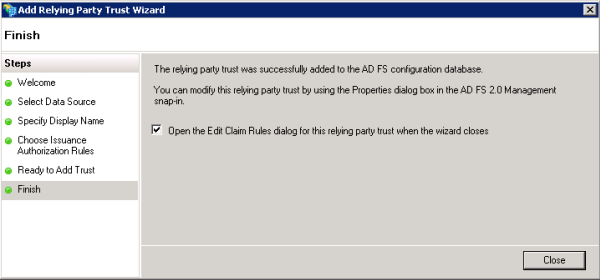

- Para Finalizar, selecione a caixa para abrir automaticamente a caixa de diálogo Editar Regras de Solicitação após você clicar no botão Fechar.

Dica:

A imagem acima mostra a janela Finalizar com as etapas para importar a fonte de dados da URL ou arquivo. Se você escolher para inserir manualmente as informações da fonte de dados, você visualizará etapas adicionais no lado esquerdo do assistente.

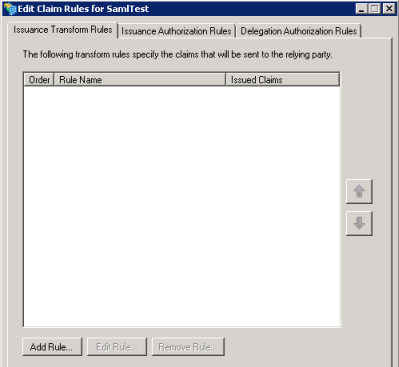

- Para configurar as regras de solicitação, abra o assistente Editar Regras de Solicitação e clique em Adicionar Regra.

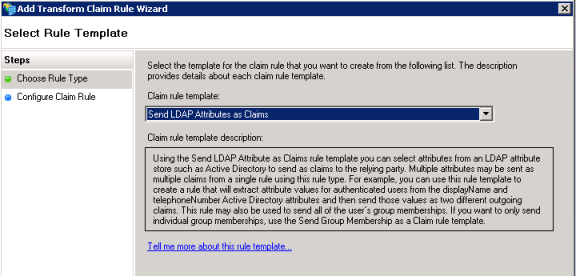

- Para Selecionar Modelo de Regra, escolha o modelo Enviar Atributos LDAP como Solicitações para a regra de solicitação que você deseja criar e clique em Avançar.

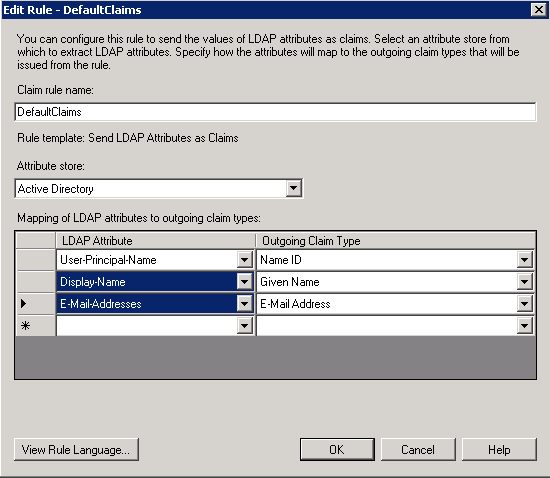

- Para Configurar Regra de Solicitação, forneça um nome para a regra, por exemplo, DefaultClaims.

- Para Armazenamento de Atributo, selecione Diretório Ativo.

- Para Mapeamento de atributos LDAP para tipos de solicitação de saída, selecione o atributo LDAP que contém os nomes de usuários (por exemplo, Nome da Conta SAM) para Atributo LDAP e NameID para Tipo de Solicitação de Saída.

Anotação:

NameID é o atributo que deve ser enviado por ADFS na resposta do SAML para criar a federação com o trabalho do ArcGIS. Quando um usuário IDP entrar, um novo usuário com o nome de usuário NameID será criado pelo Portal for ArcGIS em seu armazenamento de usuário. Os caracteres permitidos para o valor enviado pelo atributo NameID são alfanuméricos, _ (underscore), . (ponto) e @ (arroba). Quaisquer outros caracteres serão liberados para conter underscores no nome de usuário criado pelo Portal for ArcGIS.

- O Portal for ArcGIS suporta a entrada dos atributos givenName e email address do login enterprise a partir do provedor de identidade enterprise. Quando um usuário entra utilizando um login enterprise e se o Portal for ArcGIS receber atributos com os nomes givenname e email ou mail (em qualquer caso), o Portal for ArcGIS preenche o nome completo e o endereço de e-mail da conta de usuário com os valores recebidos do provedor de identidade.

Siga as instruções abaixo para editar as regras de solicitação.

- Na coluna Atributo do LDAP, escolha Nome de Visualização (ou um atributo diferente da lista na segunda linha) e mapeie para Nome Fornecido na coluna Tipo de Solicitação de Saída.

- Na coluna Atributo de LDAP, escolha Endereços de E·Mail e mapeie para Endereço de E·Mail na coluna Tipo de Solicitação de Saída.

Com esta solicitação, o AD FS envia atributos com os nomes givenname e email to Portal for ArcGIS após autenticar o usuário. OPortal for ArcGIS então utiliza os valores recebidos nos atributos givenname e email e preenche o nome completo e o endereço de e-mail da conta de usuário.

É recomendado que você passe o endereço de e-mail do provedor de identidade enterprise no Portal for ArcGIS. Isto ajuda se o usuário se tornar posteriormente um administrador. Ter um endereço de e-mail na conta intitula o usuário para receber notificações relacionadas com qualquer atividade administrativa e enviar convites para outros usuários participarem da organização.

- Clique em Finalizar para finalizar a configuração do provedor de identidade do AD FS para incluir o Portal for ArcGIS como uma parte confiável.

Logins iniciados do IDP

Após configurar o AD FS como o provedor de identidade para sua organização, você tem a opção de alavancar logins enterprise iniciados do IDP. Você precisará habilitar logins IDP para iniciar logins IDP no AD FS e Portal for ArcGIS. Se você ainda não tiver feito, siga as etapas abaixo para habilitar logins IDP no AD FS. O Portal for ArcGIS suporta logins de IDP por padrão, então não existe nenhuma etapa de configuração adicional necessária no Portal for ArcGIS; somente a configuração no AD FS é necessária.

- Habilite o AD FS para enviar o parâmetro RelayState no arquivo web.config. O parâmetro é utilizado para identificar o recurso específico que o usuário acessará após entrar.

- Abra o arquivo web.config. Por padrão, o arquivo está localizado em C:\inetpub\adfs\ls\.

- Adicione a seguinte entrada na seção microsoft.identityServer.web do arquivo web.config:

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- Gere o parâmetro RelayState. O AD FS exige duas partes de informações para gerar o RelayState:

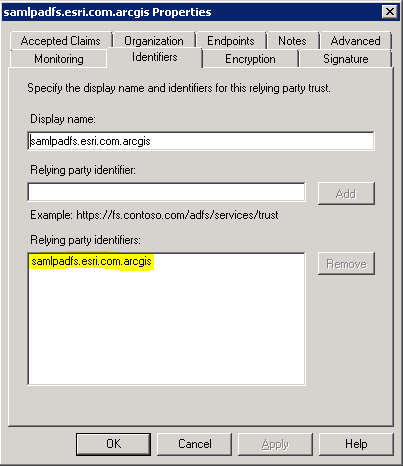

- Identificador de parte confiável (RPID)—Este indica o identificador de parte confiável da sua organização do Portal for ArcGIS configurado no AD FS. Para obter isto, abra as propriedades da parte confiável do seu Portal for ArcGIS a partir do console de gerenciamento do AD FS (por exemplo webadaptorhost.domain.com).

- RelayState—Esta é a URL do portal onde o usuário é redirecionado após entrar com sucesso no site do AD FS (por exemplo, https://webadaptorhost.domain.com/webadaptorname/).

- Identificador de parte confiável (RPID)—Este indica o identificador de parte confiável da sua organização do Portal for ArcGIS configurado no AD FS. Para obter isto, abra as propriedades da parte confiável do seu Portal for ArcGIS a partir do console de gerenciamento do AD FS (por exemplo webadaptorhost.domain.com).

- Gere o parâmetro RelayState definindo os valores para RPID e RelayState.

- Codifique os valores para RPID e RelayState, por exemplo:

- RPID: webadaptorhost.domain.com.webadaptorname

- RelayState: https%3A%2F%2Fwebadaptorhost.domain.com%2Fwebadaptorname%2F

- Junte os valores codificados que você criou na etapa anterior em uma única string (por exemplo, RPID=webadaptorhost.domain.com.webadaptorname&RelayState=https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F).

- Codifique a string juntada (por exemplo, RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F).

- Adicione o parâmetro RelayState na string e anexe na URL de SSO do IDP iniciado do AD FS (por exemplo, https://idphost.test.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dwebadaptorhost.domain.com.webadaptorname%26RelayState%3D%20https%253A%252F%252Fwebadaptorhost.domain.com%252Fwebadaptorname%252F). Esta é a URL que será utilizada para iniciar um login no seu site do AD FS.

Quando o usuário entrar e autenticar com sucesso, o AD FS irá gerar uma resposta de SAML e passará o RelayState com a URL da sua organização no Portal for ArcGIS. O portal valida a resposta do SAML e redireciona o usuário para a organização e seus recursos.