Настройка Active Directory Federation Services

В этом разделе

- Необходимая информация

Регистрация AD FS в качестве провайдера корпоративной идентификации в Portal for ArcGIS Регистрация Portal for ArcGIS в качестве проверенного провайдера сервиса в AD FS - Инициированные учетные записи IDP

Вы можете настроить Active Directory Federation Services (AD FS) 2.0 и более поздних версий в операционной системе Microsoft Windows Server в качестве вашего провайдера идентификации для корпоративных учетных записей в Portal for ArcGIS. Процесс настройки состоит из двух основных шагов: регистрации вашего провайдера идентификации в Portal for ArcGIS и регистрации Portal for ArcGIS в провайдере идентификации.

Вы также можете ввести в портал метаданные, относящиеся к корпоративным группам в Windows Active Directory. Это позволит создавать группы на портале, использующие имеющиеся корпоративные группы из хранилища идентификаций. Когда участники входят на портал, доступ к ресурсам, элементам и данным обеспечивается правилами, заданными в корпоративной группе. Если вы не предоставите необходимых метаданных о корпоративных группах, вы все равно сможете создавать группы. Однако правила участия будут определяться Portal for ArcGIS, а не Windows Active Directory.

Необходимая информация

Portal for ArcGIS должен получить определенную атрибутивную информацию от провайдера аутентификации, когда пользователь входит с использованием корпоративной учетной записи. NameID это обязательный атрибут, который должен отправляться провайдером аутентификации в SAML-ответе для интеграции с Portal for ArcGIS. При входе пользователя IDP в хранилище пользователей Portal for ArcGIS будет создан новый пользователь с именем NameID. Допустимыми символами значения, которое посылается атрибутом NameID, являются буквы, цифры и _ (нижнее подчеркивание), . (точка) и @ (собачка). Другие символы будут заменены нижним подчеркиванием в имени пользователя, созданном Portal for ArcGIS.

Portal for ArcGIS поддерживает поток атрибутов givenName и email address корпоративной учетной записи от корпоративного провайдера идентификации. Когда пользователь осуществляет вход с использованием корпоративной учетной записи, и Portal for ArcGIS получает атрибуты с именами givenname и email или mail (в любом регистре), Portal for ArcGIS заполняет полное имя и адрес электронной почты для учетной записи пользователя значениями, полученными от провайдера идентификации. Рекомендуем указывать email address от провайдера идентификации, чтобы пользователь мог получать уведомления.

Регистрация AD FS в качестве провайдера корпоративной идентификации в Portal for ArcGIS

- Войдите на веб-сайт портала в качестве администратора вашей организации и щелкните Моя Организация > Изменить настройки > Безопасность.

- В разделе Корпоративные учетные записи щелкните кнопку Установить провайдера идентификации и введите в открывшемся окне имя вашей организации (к примеру, City of Redlands). При входе пользователей на веб-сайт портала данный текст отображается внутри строки входа SAML (например, Использование учетной записи City of Redlands).

- Укажите, смогут ли пользователи вступать в организацию Автоматически или После добавления учетных записей в портал. Выбор первой опции позволяет пользователям входить в организацию с указанием корпоративной учетной записи без вмешательства администратора. Их учетные записи автоматически регистрируются в организации при первом входе. Во втором случае пользователям потребуется регистрация соответствующих учетных записей в организации, выполняемая администратором посредством специальной утилиты командной строки или скрипта Python. После регистрации учетных записей пользователи смогут входить в организацию.

Подсказка:

Рекомендуется назначить хотя бы одну корпоративную учетную запись в качестве администратора портала и отключить или удалить первичную учетную запись администратора. Также рекомендуется отключить кнопку Создать учетную запись и страницу настройки учетной записи (signup.html) на веб-сайте портала, чтобы пользователи не могли создавать собственные учетные записи. Подробные инструкции см. в разделе Настройка SAML-совместимого провайдера идентификации для работы с порталом.

- Введите метаданные для провайдера идентификации, используя один из трех приведенных ниже вариантов:

- URL – если URL метаданных AD FS доступен, выберите эту опцию и введите URL (к примеру, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Примечание:

Если ваш провайдер идентификации имеет самозаверяющийся сертификат, возникнет ошибка при попытке указать URL по протоколу HTTPS для метаданных. Ошибка возникнет из-за того, что Portal for ArcGIS не сможет проверить самозаверяющийся сертификат провайдера идентификации. Либо используйте в URL протокол HTTP, как указано ниже, либо настройте провайдер идентификации на работу с доверенным сертификатом.

- Файл – выберите данную опцию, если URL-адрес недоступен. Загрузите или создайте копию файла метаданных из AD FS и загрузите его на Portal for ArcGIS с помощью опции Файл.

- Параметры – выберите данную опцию, если недоступны URL-адрес или файл метаданных. Вручную введите значения и укажите запрашиваемые параметры: URL для входа и сертификат. Для получения этих значений свяжитесь с администратором AD FS.

- URL – если URL метаданных AD FS доступен, выберите эту опцию и введите URL (к примеру, https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Вы также можете ввести в портал метаданные, относящиеся к корпоративным группам в Windows Active Directory:

- Войдите в ArcGIS Portal Directory в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptor.domain.com/arcgis/portaladmin.

- Щелкните Безопасность > Конфигурация > Обновить хранилище аутентификаций.

- Поместите информацию о конфигурации группы в формате JSON в текстовое поле Хранилище конфигурации группы (в формате JSON).

Вы можете скопировать приведенный текст и изменить информацию с учетом настроек вашего сайта:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "cn=aduser,ou=users,ou=ags,dc=example,dc=com", "ldapURLForUsers": "ldap://bar2:10389/ou=users\,ou=ags\,dc=example\,dc=com", "ldapURLForRoles": "ldap://bar2:10389/dc=example,dc=com", "usernameAttribute": "sAMAccountName", "caseSensitive": "false", "userSearchAttribute": "sAMAccountName", "memberAttributeInRoles": "member", "rolenameAttribute":"sAMAccountName" } }В большинстве случаев вам будет необходимо изменить только значения для параметров user, userPassword и ldapURLForUsers. URL-адрес LDAP должен предоставляться администратором AD. Учетной записи, которую вы используете для параметров пользователя, необходимо иметь права доступа для просмотра названий групп в вашей организации. Несмотря на то, что вы вводите пароль в виде текста, он будет зашифрован при сохранении в директорию конфигурации портала и при просмотре.

- После того как вы закончили вводить JSON для пользовательской конфигурации хранилища, щелкните Обновить конфигурацию для сохранения изменений и повторного запуска портала.

Регистрация Portal for ArcGIS в качестве проверенного провайдера сервиса в AD FS

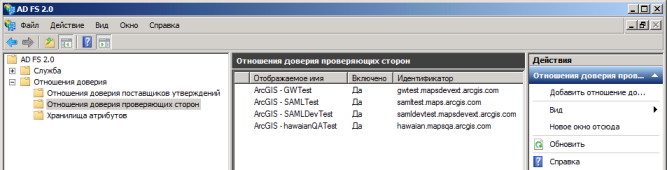

- Откройте консоль управления AD FS.

- Выберите Отношение доверия проверяющей стороны > Добавить отношение доверия проверяющей стороны.

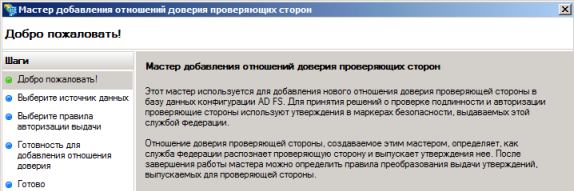

- В мастере Добавить отношение доверия проверяющей стороны щелкните кнопку Пуск.

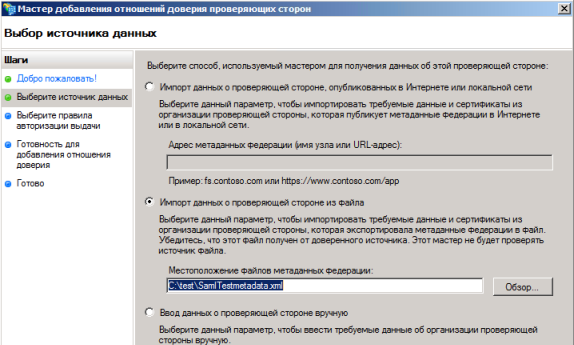

- Для Выбора источника данных укажите одну опцию для получения данных проверяющей стороны: импорт из URL-адреса, импорт из файла или ввод вручную. URL-адрес и файл необходимы для получения метаданных из вашей организации. Если у Вас нет доступа к URL-адресу метаданных или файлу, вы можете ввести информацию вручную. В некоторых случаях ввод данных вручную оказывается наиболее простым вариантом.

- Импорт данных о проверяющей стороне, опубликованных в Интернет или в локальной сети

Эта опция использует URL метаданных вашей организации Portal for ArcGIS. URL-адрес – это https://webadaptor.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=<token>, например, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Вы можете создать токен с помощью https://webadaptor.domain.com/arcgis/sharing/rest/generateToken. При указании URL на странице Создать токен укажите полное доменное имя сервера AD FS в поле Webapp URL. Выбор любой другой опции, как то IP-адрес или IP-адрес происхождения запроса, не поддерживается и может привести к генерации неверного токена.

Примечание:

Часть arcgis приведенного выше адреса URL является используемым по умолчанию именем приложения Web Adaptor. Если имя вашего Web Adaptor отличается от arcgis, измените эту часть адреса URL, указав имя вашего Web Adaptor.

- Импорт данных о проверяющей стороне из файла

Эта опция использует файл metadata.xml вашей организации Portal for ArcGIS. Есть два способа получения файла метаданных XML:

- В разделе Безопасность страницы Редактировать настройки вашей организации щелкните кнопку Получить провайдер сервиса. Это предоставит вам метаданные для вашей организации, которые вы можете сохранить в виде файла XML на вашем компьютере.

- Откройте URL метаданных вашей организации Portal for ArcGIS и сохраните файл XML на ваш компьютер. URL-адрес – это https://webadaptor.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=<token>, например, https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Вы можете создать токен с помощью https://webadaptor.domain.com/arcgis/sharing/rest/generateToken. При указании URL на странице Создать токен укажите полное доменное имя сервера AD FS в поле Webapp URL. Выбор любой другой опции, как то IP-адрес или IP-адрес происхождения запроса, не поддерживается и может привести к генерации неверного токена.

Примечание:

Часть arcgis приведенных выше адресов URL является используемым по умолчанию именем приложения Web Adaptor. Если имя вашего Web Adaptor отличается от arcgis, измените эту часть адреса URL, указав имя вашего Web Adaptor.

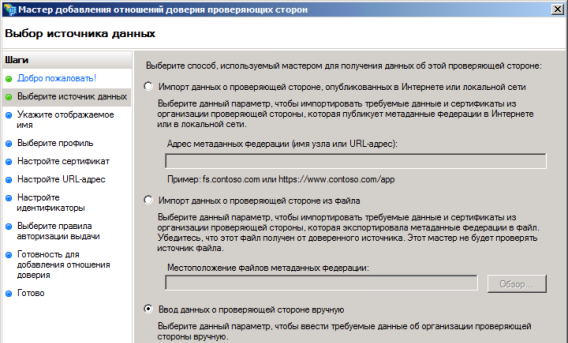

- Введите данные о проверяющей стороне вручную

В этом случае мастер Добавить отношение доверия проверяющей стороны отобразит дополнительные окна, в которых вы сможете вручную ввести данные. Это описано ниже – в шагах с 6 по 8.

- Импорт данных о проверяющей стороне, опубликованных в Интернет или в локальной сети

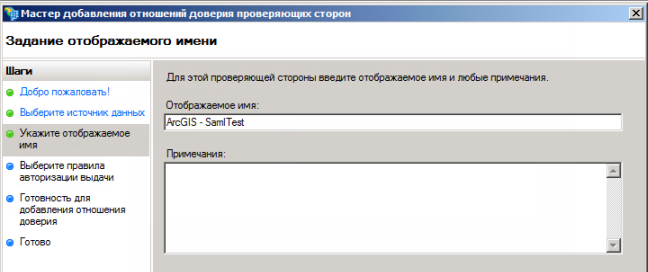

- В окне Укажите имя отображения введите имя отображения.

Имя отображения используется для идентификации проверяющей стороны в AD FS. Для других случаев оно не используется. Нужно указать ArcGIS или имя организации в ArcGIS, например, ArcGIS – SamlTest.

Подсказка:

На изображении выше показано окно Укажите имя отображения при выполнении шагов, необходимых для импорта источника данных из URL или из файла. Если вы решили вручную ввести информацию об исходных данных, в левой части мастера вы увидите дополнительные шаги, описанные ниже (с 6 по 8). Если вы выбрали URL или файл, вы можете перейти к шагу 9.

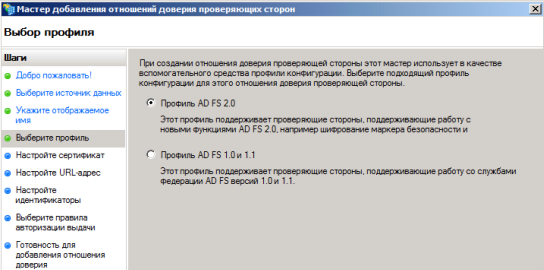

- (Выбор источника данных только вручную) В качестве опции Выбрать профиль укажите Профиль AD FS 2.0 (или более поздней версии AD FS, если она совместима с вашей средой).

- (Только ручной выбор источника данных) Для Настройки URL выберите опцию Включить поддержку протокола SAML 2.0 WebSSO и введите URL сервиса SAML 2.0 SSO проверяющей стороны.

URL проверяющей стороны – это URL-адрес, на который AD FS посылает ответ SAML после аутентификации пользователя. Это должен быть HTTPS URL: https://webadaptor.domain.com/arcgis/sharing/rest/oauth2/saml/signin.

Примечание:

Часть arcgis приведенного выше адреса URL является используемым по умолчанию именем приложения Web Adaptor. Если имя вашего Web Adaptor отличается от arcgis, измените эту часть адреса URL, указав имя вашего Web Adaptor.

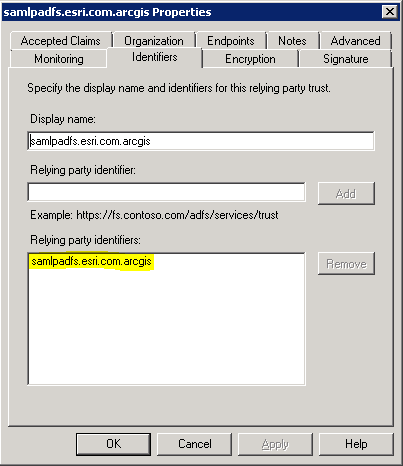

- (Только ручной выбор источника данных) Чтобы Настроить идентификаторы, введите URL идентификатора отношения доверия проверяющей стороны.

Это должен быть portal.domain.com.arcgis.

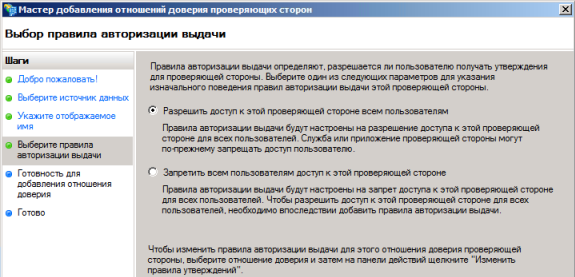

- Для Выбора правил авторизации нажмите Разрешить всем пользователям доступ к проверяющей стороне.

Подсказка:

На изображении выше показано окно Выбрать правила авторизации при выполнении шагов, необходимых для импорта источника данных из URL или файла. Если вы решили ввести информацию об источнике данных вручную, появятся дополнительные шаги в левой части мастера.

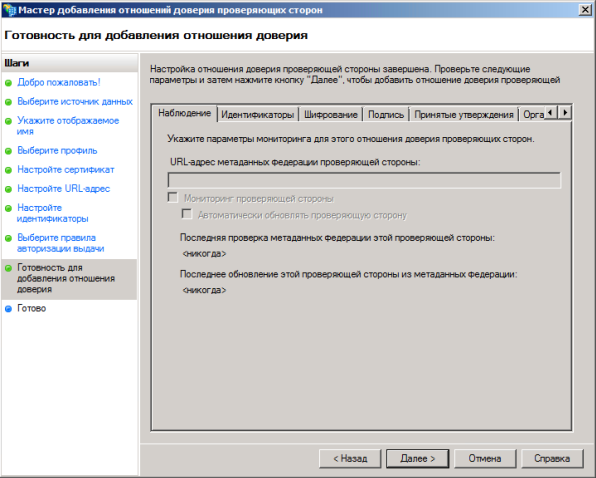

- В окне Готов добавить доверительное отношение проверьте все настройки проверяющей стороны. URL метаданных заполняется, только если вы решили импортировать источник данных из URL. На изображении ниже показано окно Готов добавить доверительное отношение при выборе ручного ввода информации об источнике данных.

Щелкните Далее.

Подсказка:

При активации опции Отслеживать проверяющую сторону AD FS будет периодически проверять URL метаданных и сравнивать его с текущим состоянием доверительного отношения проверяющей стороны. Однако отслеживание не будет работать, когда срок работы токена в URL метаданных истечет. Ошибки записываются в журнале событий AD FS. Чтобы не получать эти сообщения, отключите отслеживание или обновите токен.

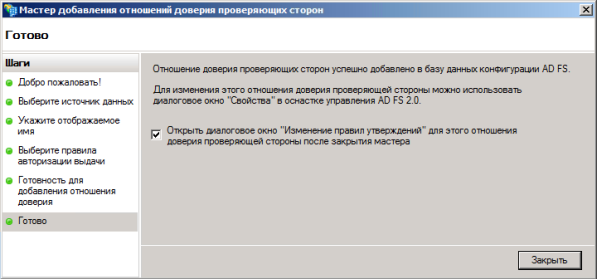

- Чтобы Завершить, выберите опцию автоматического открытия диалогового окна Редактировать правила заявления после нажатия на кнопку Закрыть.

Подсказка:

На изображении выше показано окно Завершить при выполнении шагов, необходимых для импорта источника данных из URL или файла. Если вы решили ввести информацию об источнике данных вручную, появятся дополнительные шаги в левой части мастера.

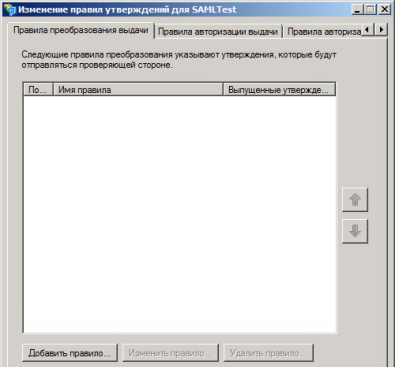

- Чтобы установить правила заявления, откройте мастер Редактировать правила заявления и щелкните Добавить правило.

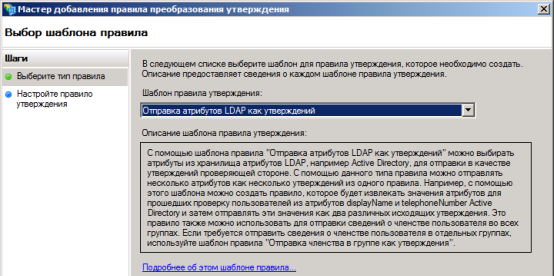

- В окне Выбрать шаблон правила выберите шаблон Послать атрибуты LDAP как заявления для правила заявления, которое вы создаете, и щелкните Далее.

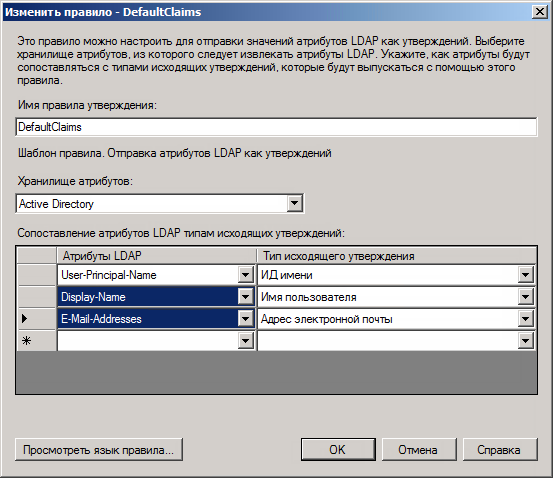

- В окне Настройка правила заявления введите имя правила, к примеру, DefaultClaims.

- Для Хранилища атрибутов выберите Active Directory.

- В окне Отображение атрибутов LDAP выходных типов заявлений выберите атрибут LDAP, содержащий имена пользователей (например, SAM-Account-Name) для Атрибута LDAP и NameID для Выходного типа заявления.

Примечание:

NameID – это атрибут, который должен посылаться AD FS в ответе SAML с целью объединения с работой ArcGIS. При входе пользователя IDP в хранилище пользователей Portal for ArcGIS будет создан новый пользователь с именем NameID. Допустимыми символами значения, которое посылается атрибутом NameID, являются буквы, цифры и _ (нижнее подчеркивание), . (точка) и @ (собачка). Другие символы будут заменены нижним подчеркиванием в имени пользователя, созданном Portal for ArcGIS.

- Portal for ArcGIS поддерживает поток атрибутов givenName и email address корпоративной учетной записи от корпоративного провайдера идентификации. Когда пользователь осуществляет вход с использованием корпоративной учетной записи, и Portal for ArcGIS получает атрибуты с именами givenname и email или mail (в любом регистре), Portal for ArcGIS заполняет полное имя и адрес электронной почты для учетной записи пользователя значениями, полученными от провайдера идентификации.

Следуйте приведенным ниже инструкциям для редактирования правил заявлений.

- В столбце Атрибут LDAP выберите Имя отображения (или отличный атрибут из списка во втором ряду) и поместите его в Данное имя в столбце Выходной тип заявления.

- В столбце Атрибут LDAP выберите E·Mail адреса и поместите его в E·Mail адрес в столбце Выходной тип заявления.

С данным заявлением AD FS посылает атрибуты с именами givenname и email в Portal for ArcGIS после аутентификации пользователя. Portal for ArcGIS затем использует значения, полученные в атрибутах givenname и email, и заполняет полное имя и адрес электронной почты учетной записи пользователя.

Рекомендуется, чтобы вы пропустили адрес электронной почты от провайдера идентификации в Portal for ArcGIS. Это помогает, если пользователь в дальнейшем становится администратором. Наличие адреса электронной почты для учетной записи дает пользователю возможность получать уведомления о любой административной деятельности и отправлять приглашения другим пользователям о присоединении к организации.

- Щелкните Завершить, чтобы закончить настройку провайдера идентификации AD FS с целью включения Portal for ArcGIS в качестве проверяющей стороны.

Инициированные учетные записи IDP

После настройки AD FS в качестве провайдера идентификации для вашей организации вы можете использовать корпоративные инициированные учетные записи провайдера идентификации (IDP). Вам потребуется разрешить учетные записи IDP, чтобы инициализировать их в AD FS и Portal for ArcGIS. Если вы этого еще не сделали, выполните следующие действия для включения учетных записей IDP в AD FS. Portal for ArcGISArcGIS Online поддерживает учетные записи IDP по умолчанию, поэтому дополнительных шагов для настройки Portal for ArcGIS не требуется; необходимо только настроить AD FS.

- При работе в Windows Server 2008 с AD FS 2.0 убедитесь, что Update Rollup 2 patch for AD FS 2.0 установлен на вашем компьютере с Windows Server 2008, и что вы перезапустили свой экземпляр AD FS. На компьютерах с Windows Server 2012 уже по умолчанию установлен Update Rollup 2.

- Включите AD FS, чтобы отправить RelayState параметр в файл web.config. Этот параметр используется для идентификации конкретного ресурса, с которым будет работать пользователь после входа.

- Откройте файл web.config. По умолчанию этот файл расположен в папке C:\inetpub\adfs\ls\.

- Добавьте следующую запись в раздел microsoft.identityServer.web файла web.config.

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- Сгенерируйте параметр RelayState. AD FS требует двух информационных параметров для генерации RelayState:

- Идентификатор надежной стороны (RPID). Это означает, что идентификатор надежной стороны вашей организации Portal for ArcGIS настроен в AD FS. Для его получения откройте свойства надежной стороны Portal for ArcGIS из консоли управления AD FS (например, webadaptor.domain.com).

- RelayState. Это URL портала, на который перенаправляется пользователь после успешного входа на сайт AD FS (например, https://webadaptor.domain.com/arcgis/).

- Идентификатор надежной стороны (RPID). Это означает, что идентификатор надежной стороны вашей организации Portal for ArcGIS настроен в AD FS. Для его получения откройте свойства надежной стороны Portal for ArcGIS из консоли управления AD FS (например, webadaptor.domain.com).

- Сгенерируйте параметр RelayState, указав значения для RPID и RelayState.

- Зашифруйте значения RPID и RelayState, например:

- RPID: webadaptor.domain.com.arcgis

- RelayState: https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F

- Объедините закодированные значения, созданные вами на предыдущем шаге, в одну строку (например, RPID=webadaptor.domain.com.arcgis&RelayState=https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F).

- Закодируйте полученную строку (например, RPID%3Dwebadaptor.domain.com.arcgis%26RelayState%3D%20https%253A%252F%252Fwebadaptor.domain.com%252Farcgis%252F).

- Добавьте параметр RelayState к строке и присоедините его к IDP адреса SSO URL AD FS (например, https://idphost.test.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dwebadaptor.domain.com.arcgis%26RelayState%3D%20https%253A%252F%252Fwebadaptor.domain.com%252Farcgis%252F). Это адрес URL, который будет использоваться для инициирования учетной записи на вашем сайте AD FS.

В случае успешного входа и аутентификации пользователя AD FS сгенерирует ответ SAML и отправит RelayState с адресом URL вашей организации на Portal for ArcGIS. Портал проверяет ответ SAML и перенаправляет пользователя в его организацию и к ее ресурсам.