Вы можете настроить NetIQ Access Manager 3.2 и более новые версии в качестве провайдера идентификации (IDP) для корпоративных учетных записей в Portal for ArcGIS. Процесс настройки состоит из двух основных шагов: регистрации вашего провайдера идентификации в Portal for ArcGIS и регистрации Portal for ArcGIS в провайдере идентификации.

Вы также можете ввести в портал метаданные, относящиеся к корпоративным группам в вашем хранилище идентификаций. Это позволит создавать группы на портале, которые используют существующие корпоративные группы из хранилища идентификаций. Когда участники входят на портал, доступ к ресурсам, элементам и данным обеспечивается правилами, заданными в корпоративной группе. Если вы не предоставите необходимых метаданных о корпоративных группах, вы все равно сможете создавать группы. Однако правила участия будут определяться Portal for ArcGIS, а не хранилищем идентификаций.

Необходимая информация

Portal for ArcGIS должен получить определенную атрибутивную информацию от провайдера аутентификации, когда пользователь входит с использованием корпоративной учетной записи. NameID это обязательный атрибут, который должен отправляться провайдером аутентификации в SAML-ответе для интеграции с Portal for ArcGIS. Если входит пользователь IDP, Portal for ArcGIS создает в хранилище пользователей нового пользователя с именем NameID. Допустимыми символами значения, которое посылается атрибутом NameID, являются буквы, цифры и _ (нижнее подчеркивание), . (точка) и @ (собачка). Другие символы будут заменены нижним подчеркиванием в имени пользователя, созданном Portal for ArcGIS.

Portal for ArcGIS поддерживает поток атрибутов givenName и email address корпоративной учетной записи от корпоративного провайдера идентификации. Когда пользователь осуществляет вход с использованием корпоративной учетной записи, и Portal for ArcGIS получает атрибуты с именами givenname и email или mail (в любом случае), Portal for ArcGIS заполняет полное имя и адрес электронной почты для учетной записи пользователя значениями, полученными от провайдера идентификации. Рекомендуем указывать email address от провайдера идентификации, чтобы пользователь мог получать уведомления.

Регистрация NetIQ Access Manager в качестве провайдера идентификации в Portal for ArcGIS

- Войдите на веб-сайт портала в качестве администратора вашей организации и щелкните Моя организация > Изменить настройки > Безопасность.

- В разделе Корпоративные учетные записи щелкните кнопку Установить провайдера идентификации и введите в открывшемся окне имя вашей организации (к примеру, City of Redlands). При входе пользователей на веб-сайт портала данный текст отображается внутри строки входа SAML (например, Использование учетной записи City of Redlands).

Примечание:

Вы можете зарегистрировать только одного провайдера корпоративной идентификации для вашего портала.

- Укажите, смогут ли пользователи вступать в организацию Автоматически или После добавления учетных записей в портал. Выбор первой опции позволяет пользователям входить в организацию с указанием корпоративной учетной записи без вмешательства администратора. Их учетные записи автоматически регистрируются в организации при первом входе. Во втором случае пользователям потребуется регистрация соответствующих учетных записей в организации, выполняемая администратором посредством специальной утилиты командной строки или скрипта Python. После регистрации учетных записей пользователи смогут входить в организацию.

Подсказка:

Рекомендуется назначить хотя бы одну корпоративную учетную запись в качестве администратора портала и отключить или удалить учетную запись основного администратора. Также рекомендуется отключить кнопку Создать учетную запись и страницу настройки учетной записи (signup.html) на веб-сайте портала, чтобы пользователи не могли создавать собственные учетные записи. Подробные инструкции см. в разделе Настройка SAML-совместимого провайдера идентификации для работы с порталом.

- Введите метаданные для провайдера идентификации, используя один из трех приведенных ниже вариантов:

- URL – выберите данную опцию, если URL-адрес метаданных NetIQ Access Manager доступен для Portal for ArcGIS. URL-адрес обычно указывает http(s)://<host>:<port>/nidp/saml2/metadata на компьютер, где работает NetIQ Access Manager.

Примечание:

Если ваш провайдер идентификации имеет самозаверенный сертификат, возникнет ошибка при попытке указать URL по протоколу HTTPS для метаданных. Ошибка возникнет из-за того, что Portal for ArcGIS не сможет проверить самозаверенный сертификат провайдера идентификации. Либо используйте в URL протокол HTTP, как указано ниже, либо настройте провайдер идентификации на работу с доверенным сертификатом.

- Файл – если URL-адрес не доступен для Portal for ArcGIS, сохраните метаданные, полученные из URL-адреса, указанного выше, в виде файла XML и загрузите его.

- Параметры – выберите данную опцию, если недоступны URL-адрес или файл. Вручную введите значения и укажите запрашиваемые параметры: URL для входа и сертификат. Для получения этих значений свяжитесь с администратором NetIQ Access Manager.

- URL – выберите данную опцию, если URL-адрес метаданных NetIQ Access Manager доступен для Portal for ArcGIS. URL-адрес обычно указывает http(s)://<host>:<port>/nidp/saml2/metadata на компьютер, где работает NetIQ Access Manager.

- Доступна расширенная настройка дополнительных опций:

- Шифровать утверждения – Выберите эту опцию для шифровки ответов утверждений ADFS' SAML, если настроен NetIQ Access Manager.

- Включить подписанный запрос – Выберите эту опцию, чтобы заставить Portal for ArcGIS подписывать запрос аутентификации SAML, который отправляется на NetIQ Access Manager.

- Произвести выход в провайдер аутентификации – Выберите эту опцию, чтобы заставить Portal for ArcGIS использовать URL-адрес выхода для выхода пользователя из Net IQ Access Manager. Введите URL для использования в настройках URL-адрес выхода. Если провайдеру аутентификации для выполнения входа требуется URL-адреса выхода, необходимо включить опцию Включить подписанный запрос.

- URL-адрес выхода – URL-адрес провайдера идентификации, использующегося при выходе работающего в данный момент пользователя. Это значение автоматически заполняется, если задан файл метаданных провайдера идентификации. При необходимости вы можете обновить этот URL-адрес.

- ID объекта – Обновите это значение, чтобы использовать новый ID объекта, чтобы уникально идентифицировать ваш портал в NetIQ Access Manager.

Для настроек Шифровать утверждения и Включить подписанный запрос используется сертификат samlcert из хранилища ключей портала. Чтобы воспользоваться новым сертификатом, удалите сертификат samlcert, создайте новый с тем же псевдонимом (samlcert), следуя шагам в разделе Импорт сертификата на портал, и перезапустите портал.

- Вы также можете ввести в портал метаданные, относящиеся к корпоративным группам в вашем хранилище идентификаций:

- Войдите в ArcGIS Portal Directory в качестве администратора вашей организации. URL-адрес имеет вид https://webadaptorhost.domain.com/webadaptorname/portaladmin.

- Щелкните Безопасность > Конфигурация > Обновить хранилище аутентификаций.

- Поместите информацию о конфигурации группы в формате JSON в текстовое поле Хранилище конфигурации группы (в формате JSON).

Скопируйте приведенный текст и измените его с учетом настроек вашего сайта:

{ "type": "LDAP", "properties": { "userPassword": "secret", "isPasswordEncrypted": "false", "user": "uid=admin,ou=system", "ldapURLForUsers": "ldaps://bar2:10636/ou=users,ou=ags,dc=example,dc=com", "ldapURLForRoles": "ldaps://bar2:10636/dc=example,dc=com", "usernameAttribute": "cn", "caseSensitive": "false", "userSearchAttribute": "cn", "memberAttributeInRoles": "member", "rolenameAttribute":"cn" } }В большинстве случаев вам будет необходимо изменить только значения для параметров user, userPassword, ldapURLForUsers и ldapURLForRoles. URL для вашего LDAP должен предоставляться администратором LDAP.

В приведенном выше примере URL-адрес LDAP относится к пользователям в определенном OU (ou=пользователи). Когда пользователи существуют в нескольких OU, URL-адрес LDAP может указывать на более высокий уровень OU или даже, при необходимости, на корневой уровень. В этом случае URL-адрес будет выглядеть несколько иначе:

"ldapURLForUsers": "ldaps://bar2:10636/dc=example,dc=com",

Учетной записи, которую вы используете для параметров пользователя, необходимо иметь права доступа для просмотра названий групп в вашей организации. Несмотря на то, что вы вводите пароль в виде текста, он будет зашифрован при сохранении в директорию конфигурации портала и при просмотре.

Если ваш LDAP не чувствителен к регистру, установите для параметра caseSensitive значение false.

- После того как вы закончили вводить JSON для пользовательской конфигурации хранилища, щелкните Обновить конфигурацию для сохранения изменений и повторного запуска портала.

Регистрация NetIQ Access Manager в качестве доверенного провайдера сервисов для Portal for ArcGIS

- Настройте набор атрибутов.

Выполните указанные ниже шаги для создания нового набора атрибутов, чтобы их можно было отправить на Portal for ArcGIS в качестве SAML-подтверждения после аутентификации пользователя. Если у вас уже имеется настроенный набор атрибутов в NetIQ Access Manager, можно использовать его.

- Выполните вход в консоль администрирования NetIQ Access Manager. Обычно она доступна по адресу http(s)://<host>:<port>/nps.

- В административной консоли NetIQ перейдите к серверу аутентификации и щелкните вкладку Настройки общего доступа. В разделе Наборы атрибутов можно увидеть все уже созданные наборы. Щелкните Новый и создайте новый набор атрибутов. Введите Portal в поле Задать имя и щелкните Далее.

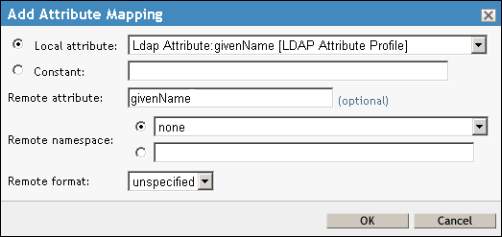

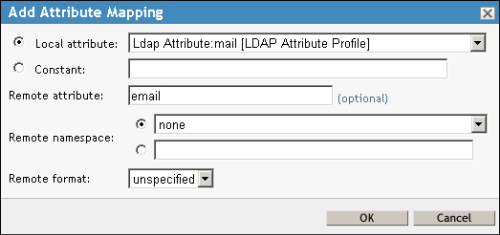

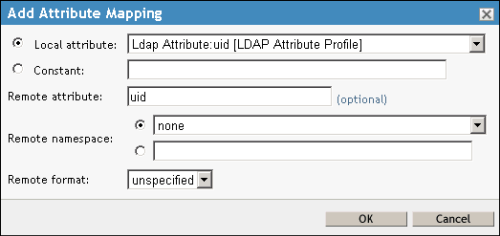

- Задайте сопоставление атрибутов и добавьте их в набор атрибутов, созданный в предыдущем шаге.

Portal for ArcGIS поддерживает поток атрибутов givenName и email address корпоративной учетной записи от корпоративного провайдера идентификации. Когда пользователь осуществляет вход с использованием корпоративной учетной записи и Portal for ArcGIS получает атрибуты с именами givenname и email или mail (в любом случае), Portal for ArcGIS заполняет полное имя и адрес электронной почты для учетной записи пользователя значениями, полученными от провайдера идентификации.

Рекомендуется, чтобы вы пропустили адрес электронной почты от провайдера идентификации в Portal for ArcGIS. Это помогает, если пользователь в дальнейшем становится администратором. Наличие адреса электронной почты для учетной записи дает пользователю возможность получать уведомления о любой административной деятельности и отправлять приглашения другим пользователям для присоединения к организации.

Щелкните ссылку Новый и добавьте любые новые сопоставления атрибутов. На снимках экрана ниже показано добавление сопоставления атрибутов для givenName, email address и uid. Вы можете выбрать любые атрибуты из источника аутентификации вместо показанных.

Щелкните Готово в мастере Создание набора атрибутов. Появится новый набор атрибутов с именем Portal.

- Выполните указанные ниже шаги, чтобы добавить Portal for ArcGIS в качестве доверенного провайдера NetIQ Access Manager.

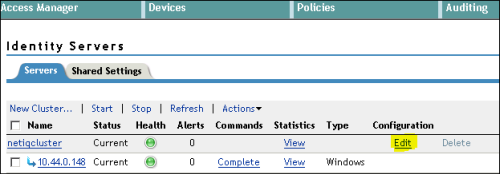

- Выполните вход в административную консоль NetIQ, выберите сервер аутентификации и щелкните ссылку Редактировать.

Откроется вкладка Общие.

- Щелкните вкладку SAML 2.0 и выберите Новый > Провайдер сервиса.

В окне Провайдер сервиса можно добавить Portal for ArcGIS в качестве доверенного провайдера сервисов с NetIQ Access Manager.

- В мастере Создать доверенный провайдер сервиса щелкните Текст метаданных как Источник и вставьте метаданные вашей организации Portal for ArcGIS в поле Текст.

Получите метаданные вашей организации Portal for ArcGIS, выполнив вход в нееот имени администратора, щелкнув кнопку Изменить настройки, вкладку Безопасность и кнопку Получить провайдера сервиса. Сохраните метаданные как XML-файл.

Щелкните Далее и Готово, чтобы завершить создание доверенного провайдера сервиса.

- Выполните вход в административную консоль NetIQ, выберите сервер аутентификации и щелкните ссылку Редактировать.

- Выполните указанные ниже шаги, чтобы настроить интеграцию Portal for ArcGIS и NetIQ Access Manager.

- На вкладке SAML 2.0 щелкните ссылку провайдера сервиса в разделе Провайдеры сервисов. Откроется вкладка Конфигурация. Щелкните вкладку Метаданные и убедитесь, что метаданные Portal for ArcGIS корректны.

- Щелкните вкладку Конфигурация, чтобы вернуться к разделу настроек Доверенные. Выберите опцию Шифровать утверждения, если была выбрана дополнительная настройка Шифровать утверждения при регистрации NetIQ Access Manager в качестве корпоративного провайдера аутентификации Portal for ArcGIS.

- Щелкните вкладку Атрибуты.

В этом шаге вы добавите сопоставление атрибутов из набора, созданного ранее, чтобы NetIQ Access Manager мог отправить атрибуты в Portal for ArcGIS в качестве подтверждения SAML.

Выберите набор атрибутов, заданный в шаге 2.1. После выбора набора атрибутов соответствующие атрибуты появятся в поле Доступно. Переместите атрибуты givenName и email в поле Отправить вместе с аутентификацией.

- Щелкните вкладку Ответ аутентификации под вкладкой Конфигурация провайдера сервиса и настройте ответ аутентификации.

Щелкните Закрепить в ниспадающем меню Привязка.

В столбце Идентификатор имени включите опцию Не указано.

В столбце По умолчанию выберите опцию Не указано.

В столбце Значение выберите Ldap Attribute uid.

Примечание:

Вы можете настроить любые другие уникальные атрибуты из списка атрибутов вашего источника, которые будут отправляться как NameID. Значение этого параметра будет использоваться как имя пользователя организации.

Нажмите кнопку Применить.

- В разделе Конфигурация щелкните вкладку Опции и выберите форму аутентификации пользователей, например, Имя/Пароль – форма и щелкните Применить.

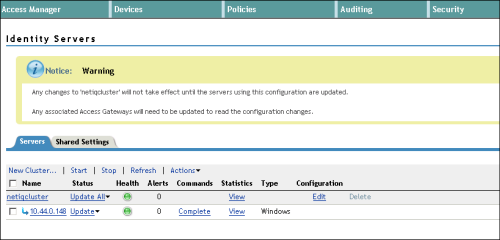

- Перезапустите NetIQ Access Manager, выбрав сервер аутентификации и щелкнув ссылку Обновить все.