Назначение брандмауэра

Каждый компьютер содержит несколько тысяч портов, через которые другие компьютеры могут отправлять данные. Брандмауэр представляет собой инструмент безопасности, ограничивающий на вашем компьютере количество портов, через которые осуществляется обмен данными с другими компьютерами. Если брандмауэр используется в целях ограничения количества портов для обмена данными, вы сможете внимательно отслеживать эти порты, чтобы предотвратить атаку злоумышленников. Также можно изменить конфигурацию брандмауэра, чтобы настроить обмен данными через порт, известный только вам.

Брандмауэры можно использовать как отдельно для оборудования и программного обеспечения, так и для комплексного программно-аппаратного обеспечения. Брандмауэры рекомендуется использовать для распознавания вирусов (вирусов-червей и некоторых видов троянов), которые могут проникать в систему или из нее через открытый порт. Они не обеспечивают защиту от вирусов, содержащихся во вложениях электронной почты или от угроз, существующих в системе. Таким образом, хотя брандмауэры и выполняют важную задачу, они не должны быть единственным средством обеспечения безопасности. В качестве других стратегий обеспечения безопасности можно назвать использование антивирусных программ и средств проверки подлинности и авторизации, развертывание которых должно выполняться наряду с использованием брандмауэра.

Защита ArcGIS Server с помощью брандмауэра

Существует ряд стратегий, цель которых – обеспечить защиту сайта ArcGIS Server посредством брандмауэров. Перечисленные методы используют брандмауэры для разделения внутренней (с возможностью управления безопасностью) и внешней сети (где безопасность не гарантирована).

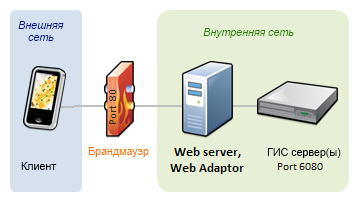

Один брандмауэр

Самый простой и наименее безопасный вариант предполагает использование только одного брандмауэра для ограничения трафика веб-сервера. Как правило, открытым остается только порт 80. Веб-сервер, ArcGIS Web Adaptor, ГИС-сервер и ваши данные находятся в безопасной внутренней сети, защищенной брандмауэром.

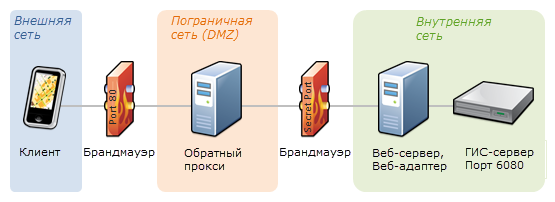

Несколько брандмауэров с обратным прокси и ArcGIS Web Adaptor в пограничной сети

Более безопасный, но и более сложный вариант, который предполагает настройку веб-сервера и ArcGIS Web Adaptor в пределах пограничной сети (также известной как демилитаризованная зона [DMZ] или промежуточная подсеть). При этом сценарии ArcGIS Web Adaptor получает входящие запросы через порт 80. Затем он отправляет запрос на ГИС-сервер через другой брандмауэр, используя при этом порт 6080. Благодаря ArcGIS Web Adaptor компьютер работает как обратный прокси.

Рассмотрим этот вариант более подробно:

- Пограничная сеть содержит компьютеры, доступ к которым пользователи Интернета осуществляют через брандмауэр, но при этом такие компьютеры не принадлежат к вашей безопасной внутренней сети. Пограничная сеть изолирует внутреннюю сеть, блокируя прямой доступ для Интернет-клиентов.

- ArcGIS Web Adaptor в пограничной сети принимает веб-запросы через общий порт (например, порт 80). Брандмауэр блокирует доступ через все остальные порты. После этого ArcGIS Web Adaptor отправляет запрос во внутреннюю защищенную сеть через другой брандмауэр, используя порт 6080 ArcGIS Server.

- ГИС-сервер и сервер данных (если есть) размещаются в безопасной внутренней сети. Запрос, поступающий в безопасную сеть, должен поступать с ArcGIS Web Adaptor и проходить через брандмауэр. Отклик, отравляемый из безопасной сети, возвращается в клиент тем же путем, которым он поступил туда. Сначала отклик передается через брандмауэр назад в ArcGIS Web Adaptor. Затем ArcGIS Web Adaptor отправляет его в клиент через другой брандмауэр.

В случае проникновения вируса в компьютер в пограничной сети наличие второго брандмауэра снижает вероятность того, что зараженный компьютер нанесет вред компьютерам во внутренней сети.

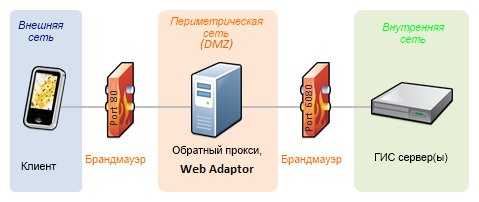

Интеграция существующего обратного прокси

Если ваша организация уже использует обратный прокси, можно его настроить таким образом, чтобы он направлял запросы на ArcGIS Server в безопасной внутренней сети. Основным вариантом является прямое подключение к ГИС-серверу через порт 6080 без установки ArcGIS Web Adaptor.

Если вы хотите, чтобы порт между обратным прокси и вашей безопасной внутренней сетью оставался неизвестным, на другом веб-сервере в пределах этой безопасной внутренней сети может быть установлен ArcGIS Web Adaptor. Этот ArcGIS Web Adaptor можно настроить, чтобы он принимал трафик через тот порт, который вы выберете.

Подробнее об интегрировании ArcGIS Server с обратным прокси-сервером см. в разделе Использование обратного прокси-сервера с ArcGIS Server.

Брандмауэры между ГИС-серверами

В стандартной ситуации установка брандмауэров между ГИС-серверами не требуется. Тем не менее при наличии брандмауэров, установленных между компьютерами, необходимо открыть порты, перечисленные в разделе Порты, используемые ArcGIS Server.