Konfigurieren von Active Directory Federation Services

In diesem Thema

- Erforderliche Informationen

Registrieren von AD FS als Enterprise-Identity-Provider bei Portal for ArcGIS Registrieren von Portal for ArcGIS als vertrauenswürdigen Service-Provider bei AD FS - Vom IDP initiierte Anmeldungen

Sie können Active Directory Federation Services (AD FS) 2.0 und höhere Versionen im Microsoft Windows Server-Betriebssystem als Identity-Provider für Enterprise-Anmeldenamen in Portal for ArcGIS konfigurieren. Die Konfiguration umfasst zwei Hauptschritte: die Registrierung des Enterprise-Identity-Providers bei Portal for ArcGIS und die Registrierung von Portal for ArcGIS beim Enterprise-Identity-Provider.

Sie können auch Metadaten zu den Enterprise-Gruppen in Windows Active Directory für das Portal bereitstellen. Dies ermöglicht Ihnen das Erstellen von Gruppen im Portal, die die bestehenden Enterprise-Gruppen Ihres Identitätsspeichers nutzen. Wenn Mitglieder sich beim Portal anmelden, wird der Zugriff auf Inhalte und Daten durch die Mitgliedschaftsregeln gesteuert, die in der Enterprise-Gruppe definiert sind. Wenn Sie die erforderlichen Enterprise-Gruppen-Metadaten nicht bereitstellen, können Sie trotzdem Gruppen erstellen. Mitgliedschaftsregeln werden jedoch von Portal for ArcGIS, nicht von Windows Active Directory, gesteuert.

Erforderliche Informationen

Portal for ArcGIS erfordert das Empfangen bestimmter Attributinformationen vom Identity-Provider, wenn ein Benutzer sich mit Enterprise-Anmeldenamen anmeldet. NameID ist ein verbindliches Attribut, das von Ihrem Identity-Provider in der SAML-Antwort gesendet werden muss, damit der Verbund mit Portal for ArcGIS hergestellt werden kann. Wenn sich ein Benutzer des IDP anmeldet, erstellt Portal for ArcGIS im Benutzerspeicher einen neuen Benutzer mit dem Benutzernamen NameID. Die zulässigen Zeichen für den vom NameID-Attribut gesendeten Wert sind alphanumerisch, _ (Unterstrich), . (Punkt) und @ (at-Zeichen). Für alle anderen Zeichen werden Escapezeichen verwendet, damit sie Unterstriche in dem von Portal for ArcGIS erstellten Benutzernamen enthalten.

Portal for ArcGIS unterstützt die Übernahme der Attribute givenName und email address des Enterprise-Anmeldenamens aus dem Enterprise-Identity-Provider. Wenn sich ein Benutzer mit einem Enterprise-Anmeldenamen anmeldet und Portal for ArcGIS Attribute mit dem Namen givenname und email oder mail (in beliebiger Groß-/Kleinschreibung) empfängt, gibt Portal for ArcGIS die vom Identity-Provider empfangenen Namen als vollständigen Namen und als E-Mail-Adresse des Benutzerkontos an. Es wird empfohlen, dass Sie die email address des Enterprise-Identity Providers übergeben, sodass der Benutzer Benachrichtigungen empfangen kann.

Registrieren von AD FS als Enterprise-Identity-Provider bei Portal for ArcGIS

- Melden Sie sich als Administrator Ihrer Organisation bei der Portal-Website an, und klicken Sie auf Eigene Organisation > Einstellungen bearbeiten > Sicherheit.

- Klicken Sie im Bereich Enterprise-Anmeldenamen auf die Schaltfläche Identity-Provider festlegen, und geben Sie in dem daraufhin angezeigten Fenster den Namen Ihrer Organisation ein (z. B. City of Redlands). Wenn Benutzer auf die Portal-Website zugreifen, wird dieser Text als Teil der SAML-Anmeldeoption angezeigt (z. B. Verwenden des City of Redlands-Kontos).

- Legen Sie fest, ob die Benutzer der Organisation Automatisch oder Nach dem Hinzufügen der Konten zum Portal beitreten können. Durch Auswahl der ersten Option können Benutzer sich mit ihrem Enterprise-Anmeldenamen bei der Organisation anmelden, ohne dass ein Administrator eingreifen muss. Deren Konto wird bei der ersten Anmeldung automatisch bei der Organisation registriert. Die zweite Option erfordert, dass der Administrator die erforderlichen Konten mit einem Befehlszeilendienstprogramm oder Beispiel-Python-Skript beim Portal registrieren. Nachdem die Konten registriert wurden, können Benutzer sich bei der Organisation anmelden.

Tipp:

Es wird empfohlen, mindestens ein Enterprise-Konto als Administrator des Portals festzulegen und das initiale Administrator-Konto herabzustufen oder zu löschen. Es wird empfohlen, die Schaltfläche Konto erstellen und die Anmeldeseite (signup.html) auf der Portal-Website zu deaktivieren, damit Benutzer keine eigenen Konten erstellen können. Vollständige Anweisungen finden Sie unter Konfigurieren eines SAML-kompatiblen Identity Providers mit dem Portal.

- Stellen Sie mithilfe einer der drei im Folgenden genannten Optionen Metadateninformationen für den Identity-Provider bereit:

- URL – Wenn Zugriff auf die URL der AD FS Verbundmetadaten besteht, wählen Sie diese Option aus, und geben Sie die URL ein (z. B. https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

Hinweis:

Wenn Ihr Enterprise-Identity-Provider ein selbstsigniertes Zertifikat einbezieht, kann ein Fehler auftreten, wenn Sie versuchen, die HTTPS-URL der Metadaten anzugeben. Dieser Fehler tritt auf, da Portal for ArcGIS das selbstsignierte Zertifikat des Identity Providers nicht überprüfen kann. Verwenden Sie alternativ HTTP in der URL, eine der Optionen unten, oder konfigurieren sie Ihren Identity-Provider mit einem vertrauenswürdigen Zertifikat.

- Datei – Wählen Sie diese Option, wenn kein Zugriff auf die URL besteht. Laden Sie die Verbundmetadatendatei aus AD FS herunter, oder kopieren Sie sie, und laden Sie die Datei mit der Option Datei in Portal for ArcGIS hoch.

- Parameter – Wählen Sie diese Option, wenn kein Zugriff auf die URL oder die Verbundmetadatendatei besteht. Geben Sie die Werte manuell ein, und stellen Sie die erforderlichen Parameter bereit: Anmelde-URL und Zertifikat. Wenden Sie sich an Ihren AD FS-Administrator, um diese Informationen zu erhalten.

- URL – Wenn Zugriff auf die URL der AD FS Verbundmetadaten besteht, wählen Sie diese Option aus, und geben Sie die URL ein (z. B. https://<adfs-server>/federationmetadata/2007-06/federationmetadata.xml).

- Sie können auch Metadaten zu den Enterprise-Gruppen

in Windows Active Directory für das Portal bereitstellen:

- Melden Sie sich als Administrator Ihrer Organisation beim ArcGIS Portal Directory an. Die URL hat das Format https://webadaptor.domain.com/arcgis/portaladmin.

- Klicken Sie auf Security > Config > Identitätsspeicher aktualisieren.

- Fügen Sie das IWA-Gruppenkonfigurations-JSON in das Textfeld Gruppenspeicherkonfiguration (im JSON-Format) ein.

Sie können den folgenden Text kopieren und so ändern, dass er die für Ihre Site spezifischen Informationen enthält:

{ "type": "WINDOWS", "properties": { "isPasswordEncrypted": "false", "userPassword": "secret", "user": "mydomain\\winaccount" } }In den meisten Fällen müssen Sie lediglich die Werte für die Parameter „Benutzer“ und "userPassword" ändern. Obwohl das Kennwort in Klartext eingegeben wird, wird es verschlüsselt, wenn es im Konfigurationsverzeichnis des Portals gespeichert oder angezeigt wird. Das für den Benutzerparameter verwendete Konto benötigt lediglich Berechtigungen zum Suchen der Namen von Windows-Gruppen im Netzwerk. Verwenden Sie nach Möglichkeit ein Konto, dessen Kennwort nicht abläuft.

- Wenn Sie die JSON für die Konfiguration des Benutzerspeichers eingegeben haben, klicken Sie auf Konfiguration aktualisieren, um die Änderungen zu speichern und das Portal neu zu starten.

Registrieren von Portal for ArcGIS als vertrauenswürdigen Service-Provider bei AD FS

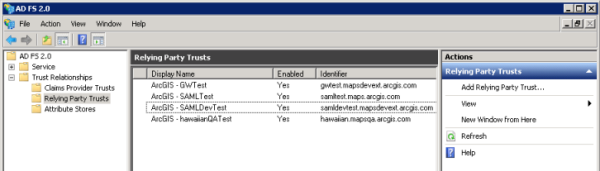

- Öffnen Sie die AD FS Verwaltungskonsole.

- Wählen Sie Vertrauensstellungen der vertrauenden Seite > Vertrauensstellung der vertrauenden Seite hinzufügen.

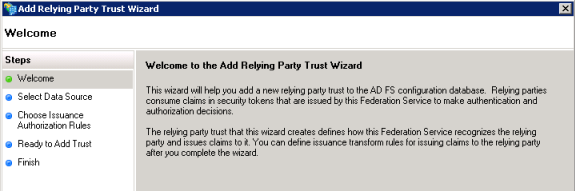

- Klicken Sie im Assistenten zum Hinzufügen einer Vertrauensstellung der vertrauenden Seite auf die Schaltfläche Start.

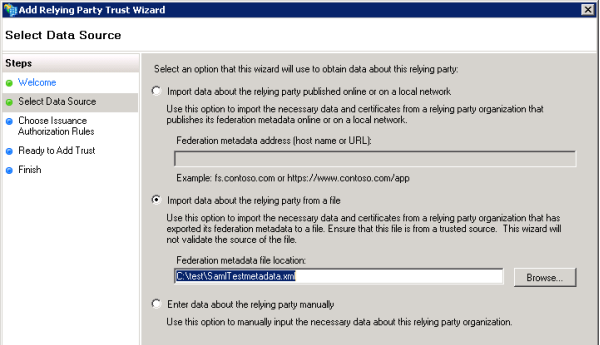

- Wählen Sie für Datenquelle auswählen eine Option zum Abrufen von Daten zur vertrauenden Seite: Import über eine URL, Import aus einer Datei oder manuelle Eingabe. "URL" und "Datei" erfordern die Metadaten von Ihrer Organisation. Wenn Sie keinen Zugriff auf die Metadaten-URL oder -datei haben, können Sie die Informationen manuell eingeben. In einigen Fällen ist die manuelle Eingabe der Daten die beste Option.

- Importieren von Daten zu der vertrauenden Seite, die online oder in einem lokalen Netzwerk veröffentlicht wurde

Diese Option verwendet die URL-Metadaten Ihrer Portal for ArcGIS-Organisation. Die URL lautet https://webadaptor.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=<token>, beispielsweise https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Sie können einen Token mit https://webadaptor.domain.com/arcgis/sharing/rest/generateToken generieren. Wenn Sie die URL auf der Seite Token erstellen eingeben, geben Sie den vollständig qualifizierten Domänennamen des AD FS-Servers in das Feld Webanwendungs-URL ein. Die Auswahl einer anderen Option wie IP-Adresse oder IP-Adresse des Ursprungs dieser Anforderung wird nicht unterstützt und kann dazu führen, dass ein ungültiger Token erstellt wird.

Hinweis:

Der arcgis-Teil in der Beispiel-URL oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptors.

- Importieren von Daten zur vertrauenden Site aus einer Datei

Diese Option verwendet die Datei "metadata.xml" Ihrer Portal for ArcGIS-Organisation. Es gibt zwei Möglichkeiten, eine Metadaten-XML-Datei abzurufen:

- Sie können im Abschnitt Sicherheit der Seite Einstellungen bearbeiten Ihrer Organisation auf die Schaltfläche Service-Provider aufrufen klicken. Dadurch erhalten Sie die Metadaten für Ihre Organisation, die Sie als XML-Datei auf dem Computer speichern können.

- Öffnen Sie die URL der Metadaten Ihrer Portal for ArcGIS-Organisation, und speichern Sie sie als XML-Datei auf dem Computer. Die URL lautet https://webadaptor.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=<token>, beispielsweise https://samltest.domain.com/arcgis/sharing/rest/portals/self/sp/metadata?token=G6943LMReKj_kqdAVrAiPbpRloAfE1fqp0eVAJ-IChQcV-kv3gW-gBAzWztBEdFY. Sie können einen Token mit https://webadaptor.domain.com/arcgis/sharing/rest/generateToken generieren. Wenn Sie die URL auf der Seite

Token erstellen eingeben, geben Sie den vollständig qualifizierten Domänennamen des AD FS-Servers in das Feld Webanwendungs-URL ein. Die Auswahl einer anderen Option wie IP-Adresse oder IP-Adresse des Ursprungs dieser Anforderung wird nicht unterstützt und kann dazu führen, dass ein ungültiger Token erstellt wird.

Hinweis:

Der arcgis-Teil in den Beispiel-URLs oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptors.

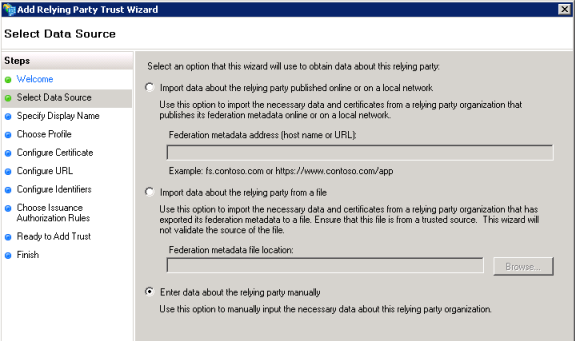

- Manuelles Eingeben von Daten zur vertrauenden Site

Mit dieser Option zeigt der Assistenten zum Hinzufügen einer Vertrauensstellung der vertrauenden Seite zusätzliche Fenster zur manuellen Eingabe der Daten an. Diese werden in den folgenden Schritten 6 bis 8 erläutert.

- Importieren von Daten zu der vertrauenden Seite, die online oder in einem lokalen Netzwerk veröffentlicht wurde

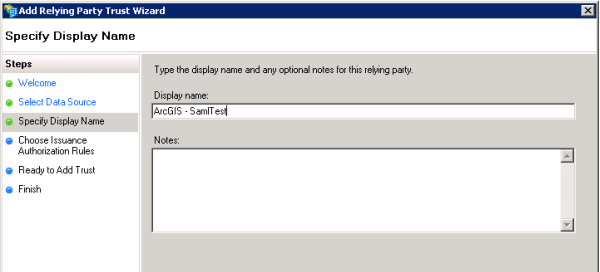

- Geben Sie für Anzeigename angeben den Anzeigenamen ein.

Der Anzeigename dient der Identifizierung der vertrauenden Site in AD FS. Außerhalb von ADFS hat er keine Bedeutung. Dieser sollte auf ArcGIS oder den Namen der Organisation in ArcGIS festgelegt werden, beispielsweise ArcGIS-SamlTest.

Tipp:

Die Abbildung oben zeigt das Fenster Anzeigename angeben mit den Schritten zum Importieren der Datenquelle über eine URL oder aus einer Datei. Wenn Sie die Datenquelleninformationen manuell eingeben, werden auf der linken Seite des Assistenten zusätzliche Schritte angezeigt, die in den folgenden Schritten 6 bis 8 erläutert werden. Wenn Sie eine URL oder Datei ausgewählt haben, können Sie zu Schritt 9 übergehen.

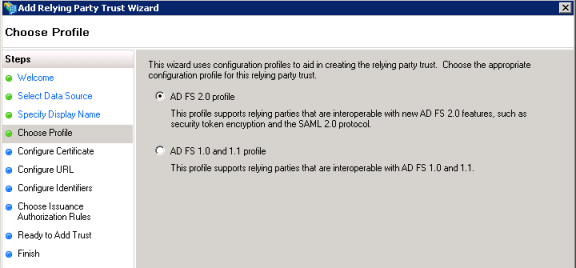

- (Nur manuelle Datenquelle) Wählen Sie für Profil auswählen die Option AD FS 2.0 profile (oder eine höhere AD FS-Version, falls dies in Ihrer Umgebung anwendbar ist.

- (Nur manuelle Datenquelle) Aktivieren Sie für URL konfigurieren das Kontrollkästchen neben Unterstützung für das SAML 2.0 WebSSO-Protokoll aktivieren, und geben Sie die URL für den SAML 2.0 SSO-Dienst der vertrauenden Site ein.

Bei der URL der vertrauenden Site sollte es sich um die URL handeln, an die AD FS die SAML-Antwort sendet, nachdem der Benutzer authentifiziert wurde. Dies sollte eine HTTPS-URL sein: https://webadaptor.domain.com/arcgis/sharing/rest/oauth2/saml/signin.

Hinweis:

Der arcgis-Teil in der Beispiel-URL oben ist der Standardname der Web Adaptor-Anwendung. Wenn Ihr Web Adaptor einen anderen Namen als arcgis hat, ersetzen Sie diesen Teil der URL durch den Namen Ihres Web Adaptors.

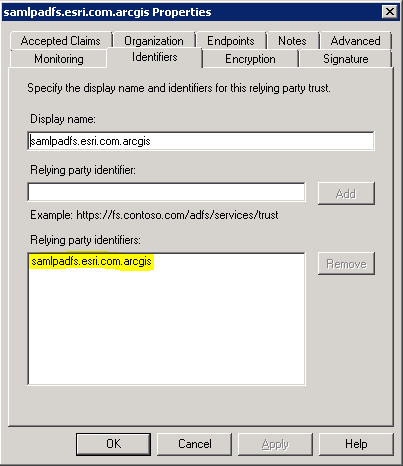

- (Nur manuelle Datenquelle) Geben Sie für Kennungen konfigurieren die URL für die Vertrauenskennung der vertrauenden Site ein.

Diese sollte portal.domain.com.arcgis lauten.

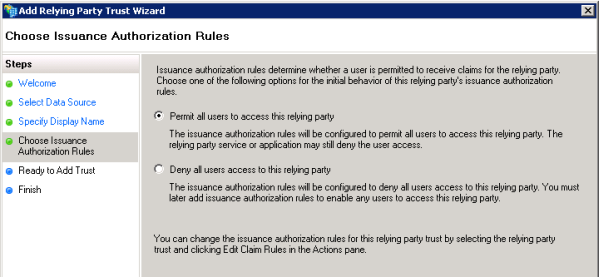

- Wählen Sie für Ausstellungsautorisierungsregeln auswählen die Option Allen Benutzern erlauben, auf diese vertrauende Seite zuzugreifen aus.

Tipp:

Die Abbildung oben zeigt das Fenster Ausstellungsautorisierungsregeln auswählen mit den Schritten zum Importieren der Datenquelle über eine URL oder aus einer Datei. Wenn Sie die Datenquelleninformationen manuell eingeben möchten, werden auf der linken Seite des Assistenten zusätzliche Schritte angezeigt.

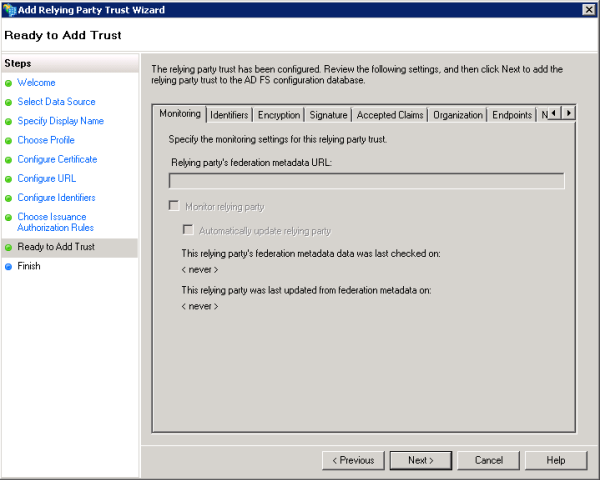

- Überprüfen Sie unter Bereit zum Hinzufügen der Vertrauensstellung alle Einstellungen für die vertrauende Site. Die Metadaten-URL wird nur gefüllt, wenn Sie die Datenquelle über eine URL importieren. Die Abbildung unten zeigt das Fenster Bereit zum Hinzufügen der Vertrauensstellung, wenn Sie Datenquelleninformationen manuell eingeben möchten.

Klicken Sie auf Weiter.

Tipp:

Wenn die Option Monitor relying party aktiviert ist, wird die Verbundmetadaten-URL regelmäßig von AD FS überprüft und mit dem aktuellen Status der Vertrauenskennung der vertrauenden Site verglichen. Die Überwachung kann jedoch nicht ausgeführt werden, wenn der Token in der Verbundmetadaten-URL abgelaufen ist. Fehler werden im AD FS-Ereignisprotokoll erfasst. Um diese Meldungen zu unterdrücken, wird empfohlen, die Überwachung zu deaktivieren oder den Token zu aktualisieren.

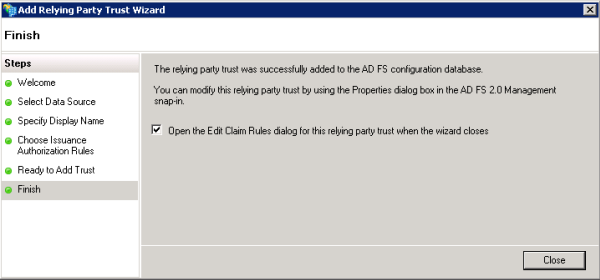

- Aktivieren Sie das Kontrollkästchen für Fertig stellen, damit das Dialogfeld Anspruchsregeln bearbeiten automatisch geöffnet wird, nachdem Sie auf die Schaltfläche Schließen geklickt haben.

Tipp:

Die Abbildung oben zeigt das Fenster Fertig stellen mit den Schritten zum Importieren der Datenquelle über eine URL oder aus einer Datei. Wenn Sie die Datenquelleninformationen manuell eingeben möchten, werden auf der linken Seite des Assistenten zusätzliche Schritte angezeigt.

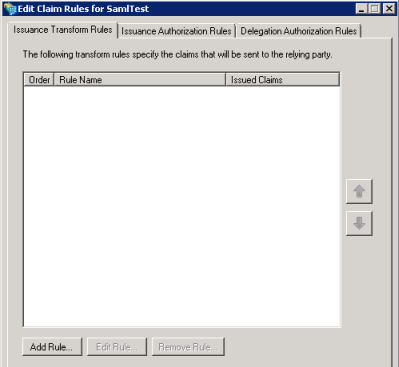

- Um die Anspruchsregeln festzulegen, öffnen Sie den Assistenten Anspruchsregeln bearbeiten, und klicken Sie auf Regel hinzufügen.

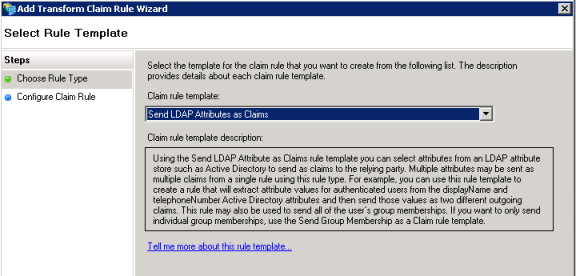

- Wählen Sie unter Regelvorlage auswählen, die Vorlage LDAP-Attribute als Ansprüche senden für die Anspruchsregel aus, die Sie erstellen möchten, und klicken Sie dann auf Weiter.

- Geben Sie über Anspruchsregel konfigurieren einen Namen für die Regel ein, beispielsweise DefaultClaims.

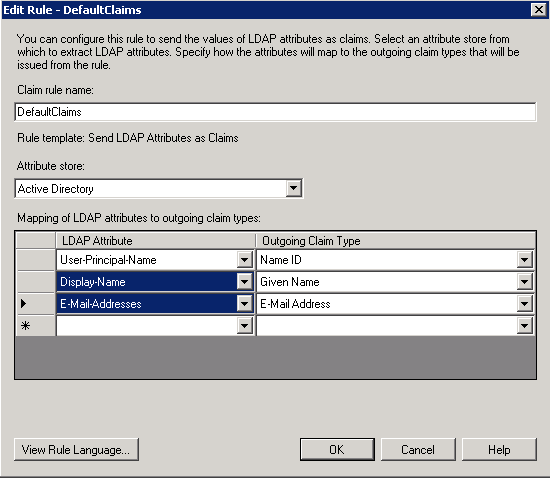

- Wählen Sie Active Directory als Attributspeicher aus.

- Wählen Sie unter Zuordnung von LDAP-Attributen zu ausgehenden Anspruchstypen als LDAP-Attribut das LDAP-Attribut mit den Benutzernamen (beispielsweise SAM-Account-Name) und als Typ des ausgehenden Anspruchs NameID aus.

Hinweis:

NameID ist das Attribut, das von AD FS in der SAML-Antwort gesendet werden muss, damit der Verbund mit ArcGIS hergestellt werden kann. Wenn sich ein Benutzer des IDP anmeldet, erstellt Portal for ArcGIS im Benutzerspeicher einen neuen Benutzer mit dem Benutzernamen NameID. Die zulässigen Zeichen für den vom NameID-Attribut gesendeten Wert sind alphanumerisch, _ (Unterstrich), . (Punkt) und @ (at-Zeichen). Für alle anderen Zeichen werden Escapezeichen verwendet, damit sie Unterstriche in dem von Portal for ArcGIS erstellten Benutzernamen enthalten.

- Portal for ArcGIS unterstützt die Übernahme der Attribute givenName und email address des Enterprise-Anmeldenamens aus dem Enterprise-Identity-Provider. Wenn sich ein Benutzer mit einem Enterprise-Anmeldenamen anmeldet und Portal for ArcGIS Attribute mit dem Namen givenname und email oder mail (in beliebiger Groß-/Kleinschreibung) empfängt, gibt Portal for ArcGIS die vom Identity-Provider empfangenen Namen als vollständigen Namen und als E-Mail-Adresse des Benutzerkontos an.

Befolgen Sie die folgenden Anweisungen, um die Anspruchsregeln zu bearbeiten.

- Wählen Sie unter der Spalte LDAP Attribute das Attribut Display Name (oder ein anderes Attribut aus der Liste in der zweiten Zeile) aus, und ordnen Sie es Given Name unter der Spalte Outgoing Claim Type zu.

- Wählen Sie unter der Spalte LDAP Attribute den Eintrag E Mail-Addresses aus, und ordnen Sie ihn E Mail Address unter der Spalte Outgoing Claim Type zu.

Mit diesem Anspruch sendet AD FS nach der Benutzerauthentifizierung Attribute mit den Namen givenname und email an Portal for ArcGIS. Portal for ArcGIS fügt dann für den vollständigen Namen und die E-Mail-Adresse des Benutzerkontos die in den Attributen givenname und email empfangenen Werte ein.

Es empfiehlt sich, die E-Mail-Adresse vom Enterprise-Identity-Provider an Portal for ArcGIS weiterzugeben. Dies ist hilfreich, falls der Benutzer später zum Administrator wird. Wenn eine E-Mail-Adresse im Konto vorhanden ist, kann der Benutzer Benachrichtigungen zu administrativen Aktivitäten empfangen und Einladungen an andere Benutzer senden, um ihnen den Beitritt zur Organisation zu ermöglichen.

- Klicken Sie auf Fertig stellen, um die Konfiguration des AD FS-Identity-Providers für die Einbeziehung von Portal for ArcGIS als vertrauende Site abzuschließen.

Vom IDP initiierte Anmeldungen

Nachdem Sie AD FS als Identity-Provider für Ihre Organisation konfiguriert haben, können Sie vom Identity-Provider (IDP) initiierte Enterprise-Anmeldenamen nutzen. Sie müssen IDP-Anmeldenamen aktivieren, um IDP-Anmeldenamen in AD FS und Portal for ArcGIS zu initiieren. Führen Sie ggf. die folgenden Schritte aus, um IDP-Anmeldenamen in AD FS zu aktivieren. Da IDP-Anmeldenamen standardmäßig von Portal for ArcGIS unterstützt werden, müssen keine zusätzlichen Konfigurationsschritte in Portal for ArcGIS ausgeführt werden; eine Konfiguration ist lediglich in AD FS erforderlich.

- Wenn Sie Windows Server 2008 mit AD FS 2.0 verwenden, überprüfen Sie, ob Updaterollup 2 Patch für AD FS 2.0 auf Ihrem Windows Server 2008-Computer installiert ist und Sie die AD FS-Instanz neu gestartet haben. Windows Server 2012-Computer enthalten standardmäßig Updaterollup 2.

- Aktivieren Sie AD FS, um den Parameter RelayState in der Datei web.config zu senden. Der Parameter dient zum Identifizieren der spezifischen Ressource, auf die der Benutzer nach der Anmeldung zugreift.

- Öffnen Sie die Datei "web.config". Die Datei befindet sich standardmäßig unter C:\inetpub\adfs\ls\.

- Fügen Sie dem Abschnitt microsoft.identityServer.web der Datei web.config den folgenden Eintrag hinzu.

<microsoft.identityServer.web> ... <useRelayStateForIdpInitiatedSignOn enabled="true" /> </microsoft.identityServer.web>

- Erstellen Sie den Parameter RelayState. AD FS erfordert zwei Angaben, um RelayState zu erstellen:

- Kennung der vertrauenden Site (Relying party identifier, RPID). Gibt die Kennung der vertrauenden Site Ihrer Portal for ArcGIS-Organisation an, die in AD FS konfiguriert ist. Um diese abzurufen, öffnen Sie die Eigenschaften der vertrauenden Site von Portal for ArcGIS über die AD FS Verwaltungskonsole (z. B. webadaptor.domain.com).

- RelayState. Dies ist die Portal-URL, zu der Benutzer umgeleitet werden, nachdem Sie sich erfolgreich bei der AD FS-Site angemeldet haben (z. B. https://webadaptor.domain.com/arcgis/).

- Kennung der vertrauenden Site (Relying party identifier, RPID). Gibt die Kennung der vertrauenden Site Ihrer Portal for ArcGIS-Organisation an, die in AD FS konfiguriert ist. Um diese abzurufen, öffnen Sie die Eigenschaften der vertrauenden Site von Portal for ArcGIS über die AD FS Verwaltungskonsole (z. B. webadaptor.domain.com).

- Erstellen Sie den Parameter RelayState, indem Sie die Werte für die Kennung der vertrauenden Site und RelayState definieren.

- Codieren Sie die Werte für die Kennung der vertrauenden Site und für RelayState, z. B.:

- RPID: webadaptor.domain.com.arcgis

- RelayState: https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F

- Führen Sie die codierten Werte, die Sie im vorherigen Schritt erstellt haben, in einer Zeichenfolge zusammen (z. B. RPID=webadaptor.domain.com.arcgis&RelayState=https%3A%2F%2Fwebadaptor.domain.com%2Farcgis%2F).

- Codieren Sie die zusammengeführte Zeichenfolge (z. B. RPID%3Dwebadaptor.domain.com.arcgis%26RelayState%3D%20https%253A%252F%252Fwebadaptor.domain.com%252Farcgis%252F).

- Fügen Sie der Zeichenfolge den Parameter RelayState hinzu, und hängen Sie sie an die vom IDP initiierte SSO-URL von AD FS an (z. B. https://idphost.test.com/adfs/ls/idpinitiatedsignon.aspx?RelayState=RPID%3Dwebadaptor.domain.com.arcgis%26RelayState%3D%20https%253A%252F%252Fwebadaptor.domain.com%252Farcgis%252F). Mit dieser URL wird ein Anmeldename auf der AD FS-Site initiiert.

Wenn sich der Benutzer erfolgreich angemeldet und authentifiziert hat, erstellt AD FS eine SAML-Antwort und übergibt RelayState mit der URL Ihrer Organisation an Portal for ArcGIS. Das Portal überprüft die SAML-Antwort und leitet den Benutzer zu der Organisation und deren Ressourcen um.